1.简介

1.1.RDP

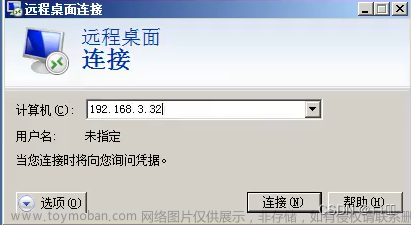

Windows 自带的远程桌面功能非常强大,并且被广泛使用。因此,获取远程桌面凭证可以为渗透测试中的横向移动提供有利条件。横向移动是指在已经渗透到网络内部的情况下,继续在网络内部渗透的过程。通过获取远程桌面凭证,攻击者可以在网络内部移动,以获取更高的权限和更多的系统访问权限。所以,在渗透测试中获取远程桌面凭证是一个很重要的步骤。

如果用户在登录 RDP 时勾选了 “允许为我保存凭证” 选项,则在该用户本地将会生成一个凭证文件。这个凭证文件通常是一个 .rdp 文件或是 Windows Credential Manager 中保存的凭证,里面包含了远程桌面连接的用户名和密码等信息。

2.攻击流程

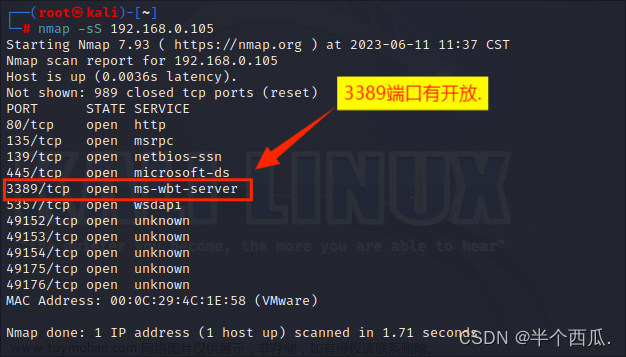

2.1.获取本地RDP连接记录

reg query "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /s

是一条 Windows 的命令行命令,它可以用来查询当前用户的注册表中 “HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers” 的键值。

其中,reg query 是用来查询注册表键值的命令,“HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers” 是要查询的注册表键值的路径,/s 是用来查询子键的参数。文章来源:https://www.toymoban.com/news/detail-738334.html

运行这条命令后,系统会输出当前用户的注册表中 “HKEY_CURRENT_USER\Software\Microsoft\Terminal Server文章来源地址https://www.toymoban.com/news/detail-738334.html

到了这里,关于获取RDP凭据密码的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!