web安全不安全的反序列、命令执行漏洞解析

1.不安全的反序列化

原理:

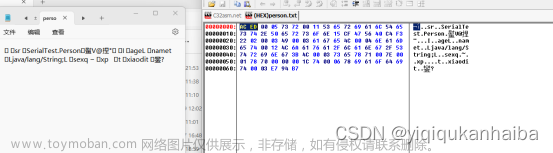

序列化即是把对象转变为字节流,存放在内存、文件数据库中,而反序列化即是把字节流转变为对象。该漏洞的原因出自于如果应用对恶意构造的用户输入的数据进行反序列化,这样就会产生非预期的对象,从而有可能产生远程代码执行。或者应用中存在可以在反序列化过程中或者之后被改变行为的类,则攻击者可以通过改变应用逻辑或者实现远程代码执行攻击。我们将其称为对象和数据结构攻击。

危害:

1.远程执行代码:攻击者可能会在序列化数据中注入恶意代码,并将其发送到受感染的应用程序。一旦反序列化,攻击者就可以远程控制应用程序的执行,可能导致整个系统被完全接管。

2.数据泄露:攻击者可以在序列化数据中注入想要泄露的数据,如用户凭据或其他机密信息。一旦这些数据被反序列化,攻击者就可以接触这些敏感信息并进行不良用途。

3.拒绝服务攻击:攻击者可以向目标应用程序发送大量的恶意序列化数据,以导致应用程序崩溃或停止响应,从而拒绝服务攻击。

4.身份劫持:攻击者可以使用反序列化漏洞,通过窃取和使用受信任的用户凭据来冒充受信任的用户,并对应用程序进行未授权的操作。

5.恶意应用程序附加:攻击者可以注入恶意应用程序代码,使其附加到反序列化的对象上并被执行,从而导致任何类型的攻击,如间谍软件或恶意挖矿软件等。

防御手段:

1.最安全的方法是不接受来自不受信源的序列化对象,或使用只允许原始数据类型的序列化媒体

2.反序列化之前,先进行严格的数据类型校验。由于校验规则容易被攻击者探索出来,进而容易被绕过,因此防御不能仅依赖这一个手段,但可以作为完整性校验防御方案的补充

3.隔离运行那些在低特权环境中反序列化的代码

4.对反序列化过程进行详尽的日志记录,监控反序列化过程,在发现疑似反序列化攻击时进行警报

2.命令执行漏洞

原理:

命令执行漏洞是指攻击者可以在应用程序中注入恶意命令并执行它们的漏洞。这种漏洞通常是由于应用程序在处理用户输入时未正确实施输入验证和过滤机制所致。攻击者可以使用多种技术来利用命令执行漏洞,例如使用特殊字符来绕过输入验证机制,利用应用程序的调用某些系统命令的功能等。攻击者可以通过命令执行漏洞来执行任意命令,包括显式地获取目标系统上的机密信息、扫描目标系统上的其他漏洞等。

防御手段:文章来源:https://www.toymoban.com/news/detail-738538.html

1.输入验证:在应用程序中,对用户输入的所有数据进行验证和过滤,防止恶意输入进入系统。建议使用正则表达式进行输入格式验证。

2.安全设置:限制可执行命令的范围和使用权限。例如,限制可执行命令的用户、权限和执行路径等参数。

3.安全参数化:对应用程序中的所有用户输入参数进行参数化,以防止恶意数据的执行。

4.安全运维:应用程序部署到生产环境之前,应进行代码审查和测试以检测命令执行漏洞。此外,建议对系统进行日志记录和监视以便追踪异常行为。

5.合理的权限控制:合理分配用户角色和权限,以防止存在权限过高的用户能够执行对系统的危险操作。

6.安全编码:在代码编写过程中,遵守最佳实践和标准规范,减少漏洞引入的可能性,以防止攻击者利用漏洞获取系统的敏感数据。

7.增加多层防御:通过采用入侵检测系统(IDS)、入侵预防系统(IPS)等多种防御手段,大大减少漏洞被利用的可能性。

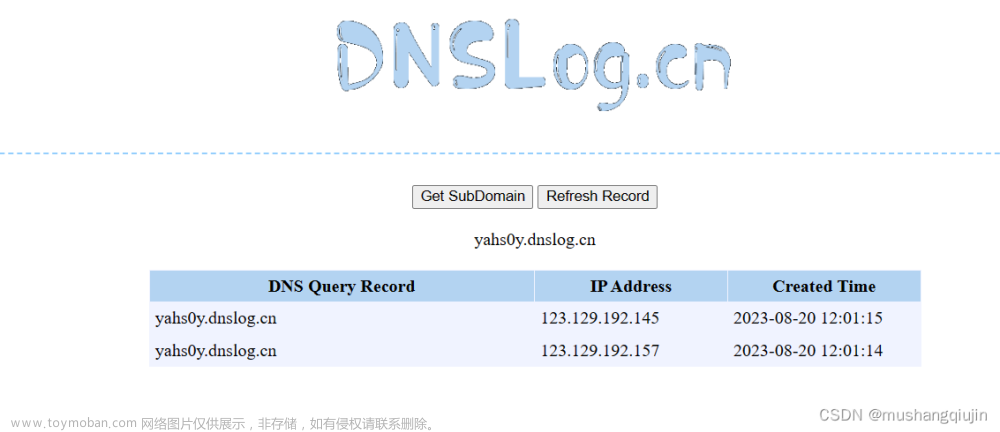

3.不足的日志记录和监控

原理:

攻击者依靠监控的不足和响应的不及时来达成他们的目标而不被知晓。比如日志没有记录登录失败,那么攻击者可能就可以通过暴力破解多次进行登录尝试,但是日志中却没有记录。这就可能让攻击者成功入侵系统并隐匿自己的行踪。这个看似危害不大但却是十分严重的危害,因为一个日志系统不完善的服务器很容易遭受攻击并且在遭受攻击后无法判断攻击来源,这样就无法做出相应的防御,很可能再次遭受同样的攻击。

防御手段:

1.确保所有登录、访问控制失败、输入验证失败能够被记录到日志中去,并保留足够的用户上下文信息,以识别可疑或恶意帐户,并为后期取证预留足够时间

2.建立有效的监控和告警机制,使可疑活动在可接受的时间内被发现和应对

3.完善日志系统,使其可以监控各种日志信息

4.及时对日志系统进行备份,并保存足够长时间文章来源地址https://www.toymoban.com/news/detail-738538.html

到了这里,关于web安全不安全的反序列、命令执行漏洞解析的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!