1.获取SSL证书(免费)

登录阿里云平台,搜索 SSL 证书(应用安全)控制台

可以申请创建20个免费证书

2. SSL证书申请

3. 下载SSL证书到本地

-

登录数字证书管理服务控制台。

-

在左侧导航栏,单击SSL证书。

-

通过单击对应页签,选择免费证书页签。

-

在SSL证书列表,定位到要下载的SSL证书,单击操作列下载。

说明 只有状态为已签发、即将过期、已过期的SSL证书支持下载操作,否则SSL证书操作列下不会显示下载按钮。

-

在证书下载面板,定位到目标服务器,单击操作列的下载。

数字证书管理服务已经将SSL证书自动转换成适用于不同服务器的格式并压缩。完成下载后,可以解压对应SSL证书的压缩包获得对应的SSL证书文件。

如果下载后没有适合服务器的证书格式,可以通过证书格式转换工具转换证书格式。转换证书格式的具体操作,见证书格式转换。

如果业务用户通过客户端浏览器访问服务器,则无需关注根证书,因为根证书已经内置在客户端浏览器。如果业务用户通过Java等客户端访问服务器,由于客户端没有内置根证书和中间证书,可能需要下载根证书和中间证书,具体操作,请参见下载根证书和中间证书。

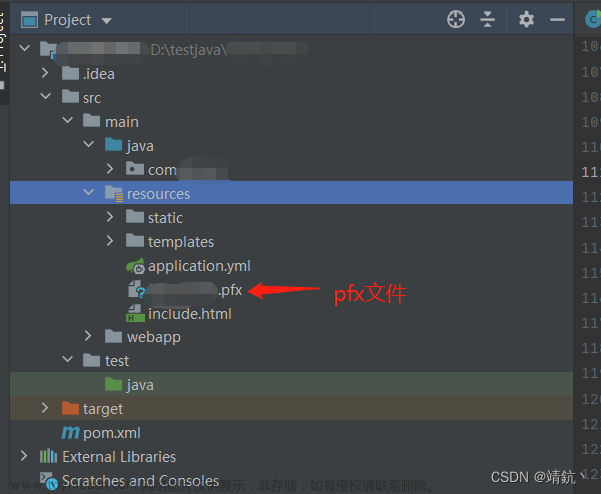

服务器类型 证书文件说明 Tomcat 通常安装PFX、JKS格式的证书文件,JKS文件请在JSK服务器列下载。PFX文件说明如下:domain name.pfx:证书文件,格式为PFX。pfx-password.txt:证书保护密码。说明 如果在提交证书申请时,未将CSR生成方式设置为系统生成,则下载的证书压缩包中不包含TXT密码文件。 Apache 通常安装CRT格式的证书文件。文件说明如下:domain name_public.crt:证书文件。domain name_chain.crt:证书链文件。domain name.key:证书私钥文件。 Nginx 通常安装PEM格式的证书文件。文件说明如下:domain name.pem:证书文件。domain name.key:证书私钥文件。 IIS 通常安装PFX格式的证书文件。文件说明如下:domain name.pfx:证书文件。pfx-password.txt:证书保护密码。 JKS 通常安装JKS格式的证书文件。文件说明如下:domain name.jks:证书文件。jks-password.txt:证书保护密码。 其他 PEM格式的证书文件。文件说明如下:domain name.pem:证书文件,格式为PEM。domain name.key:证书私钥文件。

4. 下载根证书和中间证书

为了保证客户端和服务端通过HTTPS成功通信,在安装SSL证书时,也需要安装根证书和中间证书。

使用说明

如果用户通过浏览器访问Web业务,则无需关注根证书和中间证书,因为根证书和中间证书已经内置在浏览器。只需在Web服务器安装经CA签发的SSL证书,即可实现客户端与服务端的HTTPS通信。

如果业务通过Java等客户端访问Web业务,由于客户端没有内置根证书和中间证书,可能需要在对应客户端或者系统默认信任库手动安装根证书和中间证书,保证客户端能够校验服务端的加密信息。例如,假设服务端安装了DigiCert OV型SSL证书,则客户端需要有DigiCert OV型根证书,才能实现客户端与服务端的HTTPS通信。

重要 在客户端安装根证书实现客户端校验,可能会因为根证书过期失效或策略变更等导致访问失败或访问提示不安全,不推荐使用该方式,推荐安装根证书到系统默认信任库,并使用系统默认信任库进行客户端校验。如果确认已了解相关风险,且仍需要在App、Java客户端安装根证书,则可以下载并安装需要的根证书。

根证书、中间证书的类型只和证书类型有关,和证书部署的应用类型无关,请根据证书类型下载对应的根证书和中间证书即可。

下载根证书

目前仅支持下载以下证书品牌和类型的根证书,根据证书品牌和类型,单击对应的链接进行下载。免费证书申请DV根证书即可。

-

DigiCert EV根证书

-

DigiCert OV和DV根证书

-

GlobalSign DV和OV根证书

-

GlobalSign R1-R3交叉根

-

WoSign RSA根证书

-

WoSign SM2根证书

EV(增强验证)、OV(组织验证)和 DV(域名验证)是 SSL/TLS 证书的不同类型,具有不同的验证水平和保护范围。下面是它们之间的主要区别。

域名验证(DV)证书:只验证申请人是否对该域名拥有控制权,一般为自动化验证。该证书提供了基本的身份验证和加密保护,适用于个人网站或小型企业的 HTTPS 加密需求。

组织验证(OV)证书:需要通过人工审核,验证申请人的身份和所属的组织或企业信息,提供中等级别的身份验证和加密保护。适用于需要保障客户数据安全、信任度较高的商业网站;

增强验证(EV)证书:需要进行更加严格的组织验证,并需要显示绿色地址栏,提供最高级别的身份验证和加密保护。适用于核心业务领域需要保密性和可靠性的银行、金融、电子商务等网站。

总的来说,通常建议对于需要保护用户数据、涉及交易及其他敏感操作的网站,应选择 OV 或 EV 类型的 SSL/TLS 证书,以提供更高等级的身份验证、可靠性和信任度。而对于个人网站或非商业网站,DV 类型的证书就足够了。

下载中间证书

为了避免客户端与服务端的HTTPS通信失败,在安装SSL证书时,也需要安装中间证书。通常情况下,下载的SSL证书已经包含了中间证书,所以可以直接安装SSL证书。例如,当下载Apache证书文件后,其中的domain_name_chain.crt文件已经包含了中间证书。

如果SSL证书不包含中间证书或者中间证书已过期,请访问证书品牌的官网下载中间证书。

5. 在Apache(httpd) 服务器上安装SSL证书

前提条件

-

已在数字证书管理服务控制台完成证书的签发和下载。具体操作,请参见下载SSL证书到本地。

-

Apache服务器上已经开启了443端口(HTTPS服务的默认端口)。

-

Apache服务器上已安装了mod_ssl.so模块(启用SSL功能)。

本文档证书名称以domain_name为示例,例如:证书文件名称为domain_name_public.crt,证书链文件名称为domain_name_chain.crt,证书密钥文件名称为domain_name.key。

-

解压已下载保存到本地的Apache证书文件。

解压后的文件夹中有3个文件:

-

证书文件:以.crt为后缀或文件类型。

-

证书链文件:以.crt为后缀或文件类型。

-

密钥文件:以.key为后缀或文件类型。

说明

申请证书时如果CSR生成方式选择的是手动填写或选择已有的CSR,未选择系统生成,则证书下载压缩包中将不包含.key文件(密钥文件)。

.crt扩展名的证书文件采用Base64-encoded的PEM格式文本文件,可根据需要修改成.pem等扩展名。关于证书格式转换的具体操作,请参见如何转换证书格式?。

-

在Apache安装目录中新建cert目录,并将解压的Apache证书、证书链文件和密钥文件拷贝到cert目录中。

如果需要安装多个证书,需在Apache安装目录中新建对应数量的cert目录,用于存放不同的证书。默认的目录为

/etc/httpd/ssl

说明 如果申请证书时CSR生成方式选择了手动填写,请将手动生成创建的密钥文件拷贝到cert目录中并命名为domain_name.key。

说明 首次安装的 Apache 服务器,

conf.d、conf、conf.modules.d等目录默认在/etc/httpd目录下。

-

修改httpd.conf配置文件。

a.在Apache安装目录Apache/conf/下,打开httpd.conf文件。

说明 Apache/conf/为Apache的默认安装目录,如果修改过该路径,需要在修改后的路径下查找httpd.conf文件。也可以通过find / -name httpd.conf命令搜索httpd.conf文件。

b.在httpd.conf文件中找到以下参数,按照下文中注释内容进行配置。

# 在/etc/httpd/conf.modules.d 目录下的 00-ssl.conf 配置文件中 LoadModule ssl_module modules/mod_ssl.so #删除行首的配置语句注释符号“#”加载mod_ssl.so模块启用SSL服务,Apache默认不启用该模块。

# 在/etc/httpd/conf 目录下的httpd.conf 配置文件中 Include conf/extra/httpd-ssl.conf #删除行首的配置语句注释符号“#”。

说明 如果在httpd.conf文件中没有找到以上参数,请确认Apache服务器中是否已经安装mod_ssl.so模块。如未安装,可执行

yum install -y mod_ssl命令安装mod_ssl.so模块。安装后,可执行httpd -M|grep "ssl"命令检查mod_ssl.so是否安装成功。

c.保存httpd.conf文件并退出。

-

修改httpd-ssl.conf配置文件。

a.在Apache/conf/extra/目录下,打开httpd-ssl.conf文件。

说明

http-ssl.conf文件在不同操作系统的位置和名称不一样,在没有http-ssl.conf文件的情况下,请查看在conf.d目录下是否存在ssl.conf配置文件。

b.在httpd-ssl.conf文件中找到以下参数,按照下文中注释内容进行配置。

<VirtualHost 0.0.0.0:442>

DocumentRoot "/data/web_data"

#填写证书名称

ServerName gariau.top

#启用 SSL 功能

SSLEngine on

SSLProtocol all -SSLv2 -SSLv3

SSLCipherSuite HIGH:3DES:!aNULL:!MD5:!SEED:!IDEA

#证书文件的路径

SSLCertificateFile /etc/httpd/ssl-1/gariau.top.crt

#私钥文件的路径

SSLCertificateKeyFile /etc/httpd/ssl-1/gariau.top.key

#证书链文件的路径

SSLCertificateChainFile /etc/httpd/ssl-1/root_bundle.crt

</VirtualHost><VirtualHost *:443>

ServerName #修改为申请证书时绑定的域名。

DocumentRoot /data/www/hbappserver/public

SSLEngine on

SSLProtocol all -SSLv2 -SSLv3 # 添加SSL协议支持协议,去掉不安全的协议。

SSLCipherSuite HIGH:!RC4:!MD5:!aNULL:!eNULL:!NULL:!DH:!EDH:!EXP:+MEDIUM # 修改加密套件。

SSLHonorCipherOrder on # 定义 SSL/TLS 加密套件的优先级顺序。

SSLCertificateFile cert/domain_name1_public.crt # 将domain_name1_public.crt替换成证书文件名。

SSLCertificateKeyFile cert/domain_name1.key # 将domain_name1.key替换成证书的密钥文件名。

SSLCertificateChainFile cert/domain_name1_chain.crt # 将domain_name1_chain.crt替换成证书的密钥文件名;证书链开头如果有#字符,请删除。

</VirtualHost>

#如果证书包含多个域名,复制以上参数,并将ServerName修改为第二个域名。

<VirtualHost *:443>

ServerName #修改为申请证书时绑定的第二个域名。

DocumentRoot /data/www/hbappserver/public

SSLEngine on

SSLProtocol all -SSLv2 -SSLv3 # 添加SSL协议支持协议,去掉不安全的协议。

SSLCipherSuite HIGH:!RC4:!MD5:!aNULL:!eNULL:!NULL:!DH:!EDH:!EXP:+MEDIUM # 修改加密套件。

SSLHonorCipherOrder on

SSLCertificateFile cert/domain_name2_public.crt # 将domain_name2替换成申请证书时的第二个域名。

SSLCertificateKeyFile cert/domain_name2.key # 将domain_name2替换成申请证书时的第二个域名。

SSLCertificateChainFile cert/domain_name2_chain.crt # 将domain_name2替换成申请证书时的第二个域名;证书链开头如果有#字符,请删除。

</VirtualHost>重要 请关注浏览器版本是否支持SNI功能。如果不支持,多域名证书配置将无法生效。

c.保存httpd-ssl.conf文件并退出。

-

可选:

修改httpd.conf文件,设置HTTP请求自动跳转HTTPS。

在httpd.conf文件中的<VirtualHost *:80> </VirtualHost>中间,添加以下重定向代码。

RewriteEngine on

RewriteCond %{SERVER_PORT} !^443$

RewriteRule ^(.*)$ https://%{SERVER_NAME}$1 [L,R]

-

重启Apache服务器使SSL配置生效。

在Apache的bin目录下执行以下步骤:

-

执行

apachectl -k stop停止Apache服务。 -

执行

apachectl -k start开启Apache服务

后续操作

证书安装完成后,可通过访问证书的绑定域名验证该证书是否安装成功。

https://yourdomain #需要将yourdomain替换成证书绑定的域名。

如果网页地址栏出现小锁标志,表示证书已经安装成功。

证书安装完成后,如果网站无法通过HTTPS正常访问,需确认安装证书的服务器443端口是否已开启或被其他工具拦截。

6. 在Nginx或Tengine 服务器上安装证书

前提条件

-

已经通过数字证书管理服务控制台签发证书。

-

已准备好远程登录工具(例如PuTTY、Xshell),用于登录Nginx或Tengine服务器。

步骤一:下载证书到本地

-

登录数字证书管理服务控制台。

-

在左侧导航栏,单击SSL证书。

-

在SSL证书页面,定位到目标证书,在操作列,单击下载。

-

在证书下载面板,单击Nginx服务器操作列的下载。

该操作会将Nginx服务器证书压缩包下载到本地,并保存在浏览器的默认下载位置。

-

打开浏览器的默认下载位置,解压已下载的Nginx服务器证书压缩包文件。

解压后将会获得以下文件:

-

重要 本文中出现证书文件名称的地方,统一使用cert-file-name为例进行描述。例如,本文中用到的证书文件为cert-file-name.pem,证书私钥文件为cert-file-name.key。在实际操作过程中,必须使用真实的证书文件名称替换示例代码中的cert-file-name。

重要 本文中出现证书文件名称的地方,统一使用cert-file-name为例进行描述。例如,本文中用到的证书文件为cert-file-name.pem,证书私钥文件为cert-file-name.key。在实际操作过程中,必须使用真实的证书文件名称替换示例代码中的cert-file-name。

-

PEM格式的证书文件。

PEM格式的证书文件是采用Base64编码的文本文件,可以根据需要将证书文件修改成其他格式。关于证书格式转换的具体操作,请参见证书格式转换。

-

KEY格式的证书私钥文件。

重要 如果在申请证书时将CSR生成方式设置为手动填写,则下载的证书文件压缩包中不会包含KEY文件,需要手动创建证书私钥文件。具体操作,请参见创建私钥。

-

步骤二:在Nginx服务器上安装证书

在Nginx独立服务器、Nginx虚拟主机上安装证书的具体操作不同,请根据实际环境,选择对应的安装步骤。

在Nginx独立服务器上安装证书

-

使用远程登录工具,登录Nginx服务器。

-

执行以下命令,在Nginx安装目录(默认为/usr/local/nginx/conf)下创建一个用于存放证书的目录。

cd /usr/local/nginx/conf #进入Nginx默认安装目录。如果修改过默认安装目录,请根据实际配置调整。 mkdir cert #创建证书目录,命名为cert。

-

使用远程登录工具附带的本地文件上传功能,将证书文件和私钥文件上传到Nginx服务器的证书目录(示例中为/usr/local/nginx/conf/cert)。

重要 如果在申请证书时将CSR生成方式设置为手动填写,请将手动创建的证书私钥文件上传至/usr/local/nginx/conf/cert目录下。

-

编辑Nginx配置文件nginx.conf,修改与证书相关的配置。

-

执行以下命令,打开配置文件。

vim /usr/local/nginx/conf/nginx.conf

重要 nginx.conf默认保存在/usr/local/nginx/conf目录下。如果修改过nginx.conf的位置,请将

/usr/local/nginx/conf/nginx.conf替换成修改后的位置。可以执行nginx -t,查看nginx的配置文件路径。 -

按i键进入编辑模式。

-

在nginx.conf中定位到HTTP协议代码片段(

http{}),并在HTTP协议代码里,按照以下代码示例,修改server属性配置。#以下属性中,以ssl开头的属性表示与证书配置有关。 server { #配置HTTPS的默认访问端口为443。 #如果未在此处配置HTTPS的默认访问端口,可能会造成Nginx无法启动。 #如果使用Nginx 1.15.0及以上版本,请使用listen 443 ssl代替listen 443和ssl on。 listen 443 ssl; #填写证书绑定的域名 server_name <yourdomain>; root html; index index.html index.htm; #填写证书文件名称 ssl_certificate cert/<cert-file-name>.pem; #填写证书私钥文件名称 ssl_certificate_key cert/<cert-file-name>.key; ssl_session_timeout 5m; #表示使用的加密套件的类型 ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE:ECDH:AES:HIGH:!NULL:!aNULL:!MD5:!ADH:!RC4; #表示使用的TLS协议的类型,需要自行评估是否配置TLSv1.1协议。 ssl_protocols TLSv1.1 TLSv1.2 TLSv1.3; ssl_prefer_server_ciphers on; location / { #Web网站程序存放目录 root html; index index.html index.htm; } } -

可选:

设置HTTP请求自动跳转HTTPS。

如果希望所有的HTTP访问自动跳转到HTTPS页面,则可以在需要跳转的HTTP站点下添加以下

rewrite语句。重要 以下代码片段需要放置在nginx.conf文件中

server {}代码段后面,即设置HTTP请求自动跳转HTTPS后,nginx.conf文件中会存在两个server {}代码段。server { listen 80; #填写证书绑定的域名 server_name <yourdomain>; #将所有HTTP请求通过rewrite指令重定向到HTTPS。 rewrite ^(.*)$ https://$host$1; location / { index index.html index.htm; } }重要 如果使用的是阿里云ECS服务器,必须在ECS管理控制台的安全组页面,配置放行80端口和443端口,否则网站访问可能出现异常。关于如何配置安全组,请参见添加安全组规则。

-

修改完成后,按Esc键、输入:wq!并按Enter键,保存修改后的配置文件并退出编辑模式。

-

-

执行以下命令,重启Nginx服务。

cd /usr/local/nginx/sbin #进入Nginx服务的可执行目录。 ./nginx -s reload #重新载入配置文件。

如果重启Nginx服务时收到报错,可以使用以下方法进行排查:

-

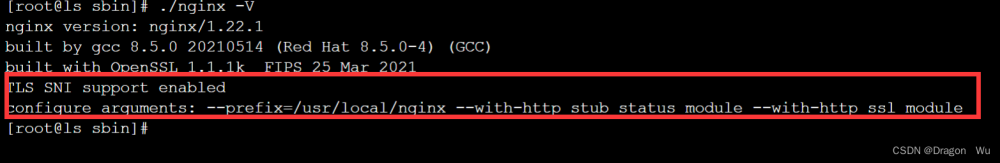

报错

the "ssl" parameter requires ngx_http_ssl_module:需要重新编译Nginx并在编译安装的时候加上--with-http_ssl_module配置。 -

报错

"/cert/3970497_demo.aliyundoc.com.pem":BIO_new_file() failed (SSL: error:02001002:system library:fopen:No such file or directory:fopen('/cert/3970497_demo.aliyundoc.com.pem','r') error:2006D080:BIO routines:BIO_new_file:no such file):需要去掉证书相对路径最前面的/。例如,需要去掉/cert/cert-file-name.pem最前面的/,使用正确的相对路径cert/cert-file-name.pem。

-

步骤三:验证是否安装成功

证书安装完成后,可通过访问证书的绑定域名验证该证书是否安装成功。

https://yourdomain #需要将yourdomain替换成证书绑定的域名。

如果网页地址栏出现小锁标志,表示证书已经安装成功。文章来源:https://www.toymoban.com/news/detail-738563.html

如果验证时出现访问异常,请参照下表进行排查。文章来源地址https://www.toymoban.com/news/detail-738563.html

| 异常现象 | 可能原因 | 处理方法 |

|---|---|---|

| 通过HTTPS无法正常访问网站。 | 安装证书的Nginx服务器的443端口未开放或被其他工具拦截。 | 如果使用的是阿里云ECS服务器,请前往ECS管理控制台安全组页面,配置开放443端口。关于如何配置安全组,请参见添加安全组规则。如果使用的不是阿里云ECS服务器,请参照对应的服务器安全设置指南,配置开放服务器的443端口。 |

| 收到网站提示“与网站之间的连接未完全安全”。 | 网站代码中调用的是HTTP协议。 | 需要在网站代码中把HTTP协议修改为HTTPS协议。说明 不同网站代码的实现逻辑可能存在差异,请根据具体情况进行修改。如果需要更多支持,请请联系产品技术专家进行咨询,详情请参见专家一对一服务。。 |

| 收到网站提示“该网站未根据工信部相关法律进行备案”。 | 网站未完成备案,未在接入商处完成备案接入。网站内容与备案信息不符、备案信息不准确、网站存在不适宜传播的内容等。 | 如果使用的是阿里ICP云备案系统,请前往阿里云备案系统进行网站备案。如果使用的不是阿里云ICP备案系统,请前往备案服务商的系统进行网站备案。 |

到了这里,关于SSL 证书配置的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!