imagePullPolicy 是 Kubernetes 中 Deployment 和 Pod 配置中的一个重要字段,用于指定容器拉取镜像的策略。它可以控制 Kubernetes 在何时拉取容器镜像。以下是各个策略的详细说明:

Always:

当设置为 "Always" 时,Kubernetes 会始终忽略本地的缓存镜像,每次都重新拉取指定的镜像。这意味着每次 Pod 启动时都会拉取最新的镜像,不管本地是否已经存在相同名称和版本的镜像。这对于确保使用最新镜像非常有用,但也可能会增加网络带宽和拉取时间。

IfNotPresent(不设置的imagePullPolicy的话,默认就是这个):

默认策略。当设置为 "IfNotPresent" 时,Kubernetes 会首先检查本地是否已存在相同名称和版本的镜像。如果已存在,则直接使用本地缓存镜像,不会重新拉取。只有在本地缓存中没有对应镜像时,才会从镜像仓库中拉取新的镜像。这有助于节省网络带宽和时间,但可能会导致部分节点使用旧版本的镜像。

Never:

当设置为 "Never" 时,Kubernetes 会始终使用本地的缓存镜像,不会尝试从镜像仓库中拉取新的镜像。这可能在一些特殊情况下使用,但通常不推荐,因为它可能会导致使用过期的镜像。

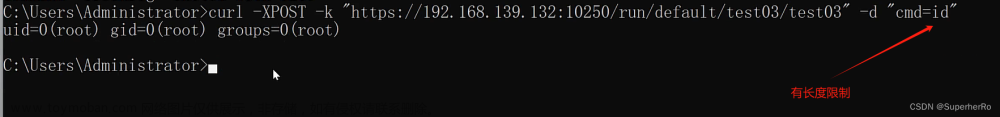

在如图所示的地方,添加

文章来源地址https://www.toymoban.com/news/detail-738906.html文章来源:https://www.toymoban.com/news/detail-738906.html

到了这里,关于k8s拉取镜像的策略详解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!