在Web开发中,安全性是至关重要的。然而,随着网络攻击技术的不断演进,跨站请求伪造(CSRF)和跨站脚本攻击(XSS)成为了最常见和具有破坏力的网络安全威胁之一。本文将介绍CSRF和XSS的概念、原理以及防御措施。

跨站请求伪造(CSRF)

CSRF攻击是指利用用户已经通过身份验证的浏览器向目标网站发送伪造的请求,达到攻击者预期的操作。攻击者通常会诱使用户在另一个网站上点击恶意链接,从而执行被攻击网站上的非预期操作。文章来源:https://www.toymoban.com/news/detail-739067.html

攻击原理:

- 用户登录目标网站并获取有效的身份验证凭证,如Cookie。

- 在攻击者控制的网站上,注入包含目标网站URL和伪造请求参数的恶意代码。

- 当用户访问攻击者控制的网站时,恶意代码会自动触发浏览器向目标网站发送包含伪造请求参数的请求。

- 目标网站接收到请求后,由于请求是通过用户的身份验证凭证发送的,会错误地执行攻击者预期的操作。

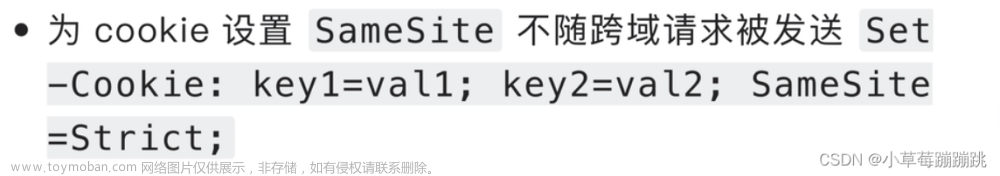

防御措施:

- 验证HTTP Referer:目标网站可以通过验证请求头中的Referer字段,确保请求是来自合法来源。

- 添加CSRF Token:在敏感操作(如修改密码、转账等)的表单中,添加一个随机生成的CSRF Token,并将其与用户会话关联。每次提交表单时,验证该Token的有效性。

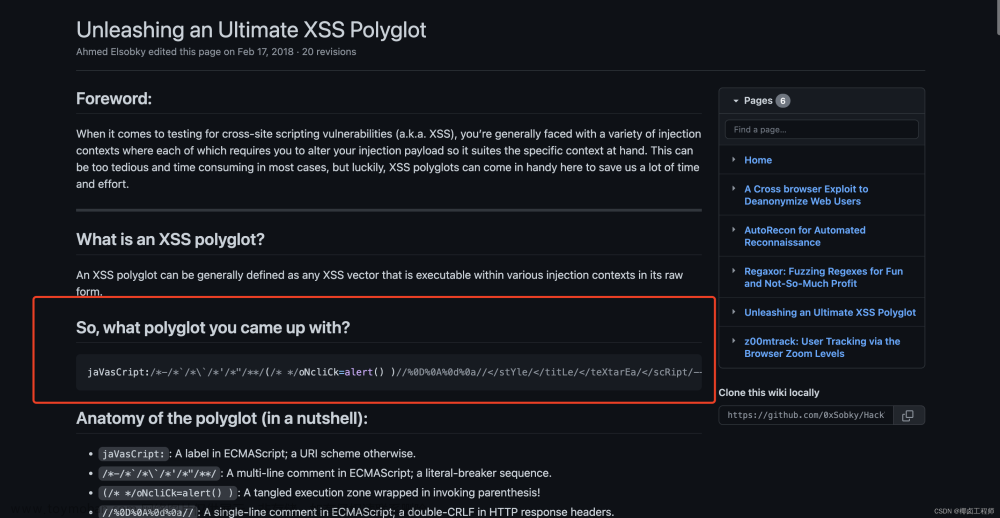

跨站脚本攻击(XSS)

XSS攻击是指通过注入恶意脚本代码到受信任的网站上,使得用户在浏览器中执行该恶意代码。这样一来,攻击者就可以窃取用户的敏感信息、劫持用户会话,甚至篡改网页内容。文章来源地址https://www.toymoban.com/news/detail-739067.html

攻击原理:

- 攻击者向受信任的网站注入恶意脚本代码,通常是通过用户输入的数据进行注入。

- 当其他用户访问受信任的网站时,恶意脚本会被浏览器执行。

- 恶意脚本可以获取用户的Cookie、键盘输入数据,或执行对用户有害的操作。

防御措施:

- 输入验证和过滤:对用户输入的数据进行合适的验证和过滤,确保不会包含恶意脚本代码。

- 输出编码:在动态输出到网页的内容中,使用合适的编码方式,如HTML实体编码(例如将"<"转义为"<")。

到了这里,关于CSRF 和 XSS 是什么的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!