Linux Centos7防火墙详解

一、为什么需要防火墙

在计算机领域,防火墙是一种重要的安全技术,它可以保护系统和用户免受未经授权的访问、攻击、病毒和其他恶意程序的威胁。

a. 介绍防火墙的作用和重要性

- 限制网络连接和传输数据,只允许授权用户或应用程序访问资源。

- 监控网络流量,检测和阻止潜在的攻击行为。

- 增强系统的安全性和稳定性,避免数据泄露、损坏或丢失。

b. 分析没有防火墙的风险和影响

- 系统和用户容易受到未经授权的访问和攻击。

- 可能导致数据泄露、损坏或丢失,从而对系统和用户造成威胁。

- 系统和用户的隐私和安全性可能受到损害。

因此,使用防火墙是维护系统和用户安全的重要措施。

二、Linux Centos7 防火墙简介

a. 介绍Linux Centos7默认的防火墙

在CentOS7中,系统预装了一种名为firewalld的防火墙软件。与之前的iptables防火墙相比,firewalld具有更为灵活和精细的策略配置方式以及更易于管理和维护的特点。firewalld可以根据网络连接的变化自动调整防火墙策略,保障系统和用户的安全。

b. 阐述其基本原理和核心组件

firewalld基于Zone、Service和Port等概念来实现防火墙安全保护。以下是firewalld工具中的几个核心概念:

| 概念 | 描述 |

|---|---|

| Zone | 防火墙区域,用于定义不同的安全域。 |

| Service | 服务对象,用于标识特定的应用程序或服务。 |

| Port | 端口号,用于标识应用程序或服务所使用的网络端口。 |

firewalld提供CLI和GUI两种配置方式,方便用户选择使用。通过添加规则、限制源地址等方式,可以实现更为精细的安全策略。

三、firewalld工具

a. 通俗易懂地介绍firewalld工具

在Linux Centos7中,系统预装了一种名为firewalld的防火墙软件,它比之前的iptables防火墙更加灵活,易于管理和维护。它能根据网络连接的变化自动调整防火墙策略,并保障系统和用户的安全。

Firewalld的配置文件位于/etc/firewalld目录下,通过添加规则、限制源地址等方式,可以实现更为精细的安全策略。而在CentOS7中,我们可以通过CLI和GUI两种方式来进行配置和管理。

b. 包括 ZONE, SERVICE, PORT 的概念和使用

Firewalld使用ZONE、SERVICE和PORT等概念来实现防火墙安全保护。以下是这些概念的详细说明:

ZONE

Zone是防火墙区域,用于定义不同的安全域。每个Zone都有其独立的策略和规则,因此我们需要为每个网络接口指定一个对应的Zone。例如,如果我们想要将某个公共接口作为可信任网络,则我们可以将其设置为trusted Zone。

常见的Zone包括:

| Zone名称 | 描述 |

|---|---|

| drop | 丢弃所有未被允许的流量 |

| block | 阻止所有未被允许的流量,但会发送一个ICMP响应。 |

| public | 不可信的公共区域,适用于连接到公共网络(例如Internet)的接口。 |

| internal | 可信任的内部区域,适用于连接到公司内部网络的接口。 |

| dmz | 用于放置服务器或服务的区域,通常是在不可信区域(如Internet)和可信区域(如内部网络)之间。 |

| work | 工作区域,适用于一个有限制的信任的环境,如一个办公室或一家酒店。 |

| home | 家庭区域,适用于信任的环境,如家庭网络。 |

SERVICE

Service是被防火墙保护的服务对象,用于标识特定的应用程序或服务。例如,我们可以为Web服务器、SSH服务等指定一个Service。Firewalld已经预定义了很多服务,但也可以通过配置文件添加自定义服务。

以下是一些预定义的服务:

| 服务名称 | 描述 |

|---|---|

| ftp | FTP数据传输 |

| http | HTTP Web服务 |

| https | HTTPS Web服务 |

| ssh | SSH远程登录 |

| smtp | SMTP邮件传输 |

| imap | IMAP邮件客户端访问 |

| pop3 | POP3邮件客户端访问 |

PORT

Port是端口号,用于标识应用程序或服务所使用的网络端口。例如,TCP端口80通常被Web服务器用于HTTP服务。

以下是一些常用的端口:

| 端口号 | 服务/应用程序 |

|---|---|

| 20 | FTP数据传输 |

| 21 | FTP控制连接 |

| 22 | SSH远程登录 |

| 25 | SMTP邮件传输 |

| 80 | HTTP Web服务 |

| 443 | HTTPS Web服务 |

通过使用这些概念,我们可以实现对Linux Centos7的防火墙进行更为精细的配置和管理。

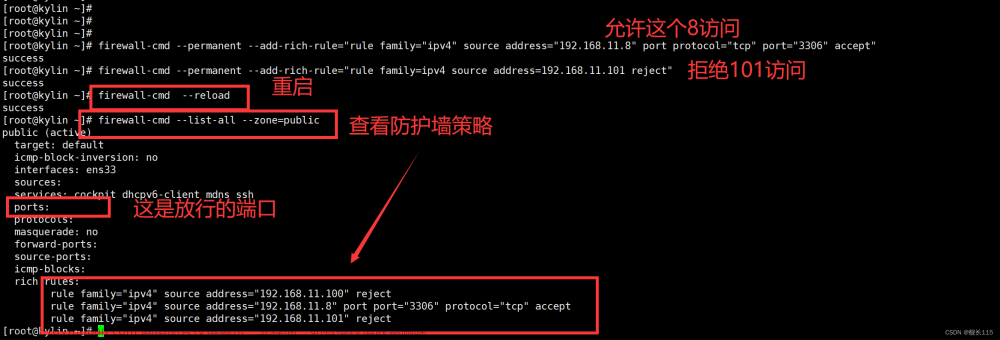

四、CentOS7防火墙配置

a. 常用命令详解

以下是一些常用的防火墙命令及其作用:

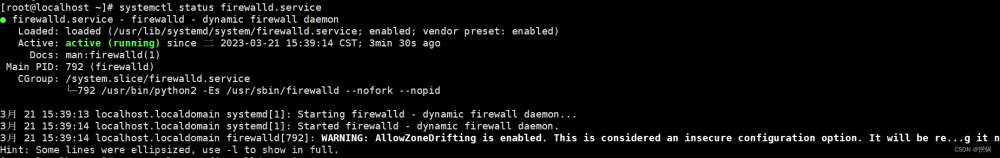

检查防火墙状态

systemctl status firewalld # 检查 firewalld 服务状态

firewall-cmd --state # 检查防火墙是否启用

开启/关闭防火墙

systemctl start firewalld # 启动防火墙

systemctl stop firewalld # 停止防火墙

systemctl restart firewalld # 重启防火墙

systemctl enable firewalld # 开机自启动防火墙

systemctl disable firewalld # 禁止开机自启动防火墙

添加端口

firewall-cmd --zone=public --add-port=80/tcp --permanent # 打开80端口,添加永久规则

firewall-cmd --zone=public --remove-port=80/tcp --permanent # 关闭80端口,移除永久规则

添加服务

firewall-cmd --zone=public --add-service=http --permanent # 打开http服务,添加永久规则

firewall-cmd --zone=public --remove-service=http --permanent # 关闭http服务,移除永久规则

b. 各种命令的区别与重要性

-

iptables:传统的 Linux 防火墙工具,使用较为复杂。 -

firewall-cmd:CentOS7 引入的新的防火墙工具,简单易用,建议使用。 -

firewalld:CentOS7 默认使用的防火墙服务,基于firewall-cmd实现。

在使用命令行配置防火墙时,需要注意不同命令的区别和使用场景,以达到更好的防护效果。同时,作为管理员,应该对相关命令的正确使用有所了解,并进行规范管理。

c. 安全加固策略

为了进一步提高服务器的安全性,可以采取以下安全加固策略:

- 禁止 root 账号远程登录,以增强账号权限控制。可以通过修改

/etc/ssh/sshd_config文件来实现:

PermitRootLogin no # 禁止 root 账号远程登录

- 只允许特定 IP 访问服务器,以减少暴露在公网上的风险。可以通过添加规则来实现:

firewall-cmd --zone=public --add-source=192.168.1.100/32 --permanent # 只允许指定IP访问服务器

当然,还有很多其他的安全加固策略可以采取,如开启 SELinux、限制重要文件的权限等,需要根据具体情况进行选择和配置。

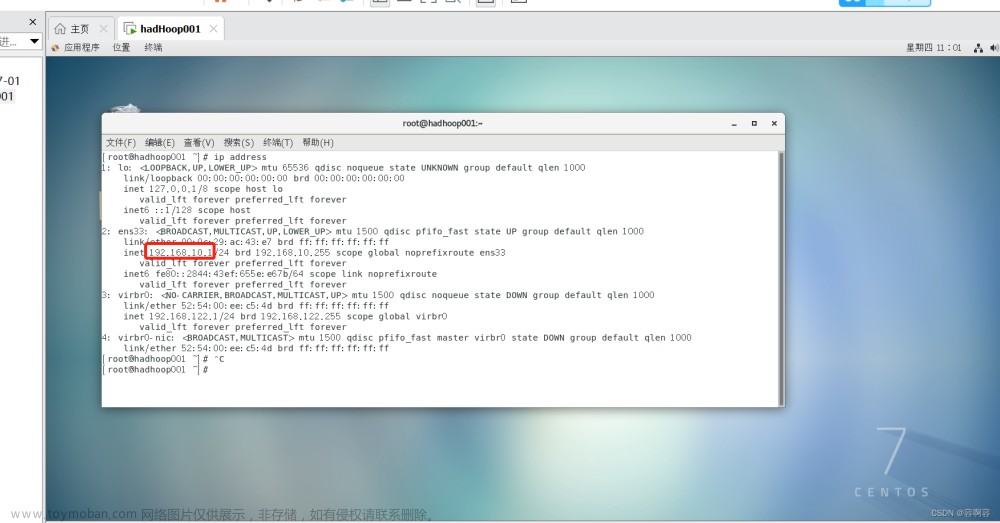

五、多网卡配置

在多种网络环境下,服务器的网络配置经常需要使用到多个网卡。这里将介绍典型的多网卡配置方式,并结合 firewalld 工具实现多网卡环境下的防火墙安全保护。

a. 多种网络环境下典型的多网卡配置

1. 支持多IP的单物理网卡配置

# 编辑 /etc/sysconfig/network-scripts/ifcfg-eth0 文件

DEVICE=eth0

BOOTPROTO=static

ONBOOT=yes

IPADDR=192.168.1.100

NETMASK=255.255.255.0

GATEWAY=192.168.1.1

DNS1=114.114.114.114

DNS2=8.8.8.8

# 添加第二个IP地址

IPADDR1=192.168.1.101

2. 支持多物理网卡的多网卡配置

# 编辑 /etc/sysconfig/network-scripts/ifcfg-eth0 文件

DEVICE=eth0

BOOTPROTO=static

ONBOOT=yes

IPADDR=192.168.1.100

NETMASK=255.255.255.0

GATEWAY=192.168.1.1

DNS1=114.114.114.114

DNS2=8.8.8.8

# 编辑 /etc/sysconfig/network-scripts/ifcfg-eth1 文件

DEVICE=eth1

BOOTPROTO=static

ONBOOT=yes

IPADDR=192.168.2.100

NETMASK=255.255.255.0

GATEWAY=192.168.2.1

DNS1=114.114.114.114

DNS2=8.8.8.8

3. 支持多物理网卡的多路由配置

# 编辑 /etc/sysconfig/network-scripts/ifcfg-eth0 文件

DEVICE=eth0

BOOTPROTO=static

ONBOOT=yes

IPADDR=192.168.1.100

NETMASK=255.255.255.0

DNS1=114.114.114.114

DNS2=8.8.8.8

# 编辑 /etc/sysconfig/network-scripts/route-eth0 文件,增加路由规则

192.168.2.0/24 via 192.168.1.254 dev eth0

# 编辑 /etc/sysconfig/network-scripts/ifcfg-eth1 文件

DEVICE=eth1

BOOTPROTO=static

ONBOOT=yes

IPADDR=192.168.2.100

NETMASK=255.255.255.0

GATEWAY=192.168.2.1

DNS1=114.114.114.114

DNS2=8.8.8.8

b. 如何结合firewalld工具实现多网卡环境下的防火墙安全保护

在多网卡环境中,需要根据实际情况来设置防火墙策略。以支持多IP的单物理网卡配置为例,假设服务器同时提供 HTTP 和 SSH 服务,需要打开 80 和 22 端口。

# 打开 80 和 22 端口

firewall-cmd --zone=public --add-port=80/tcp --permanent

firewall-cmd --zone=public --add-port=22/tcp --permanent

# 允许从 192.168.1.101 访问 SSH

firewall-cmd --zone=public --add-rich-rule="rule family='ipv4' source address='192.168.1.101' port protocol='tcp' port='22' accept" --permanent

# 重启防火墙服务

systemctl restart firewalld.service

以上命令将 80 和 22 端口加入 public 区域,并根据需要设置针对某个 IP 的防火墙规则,以限制访问来源。具体命令可以根据需要进行调整。

在多网卡环境中,结合 firewalld 工具可以方便地实现对不同网络的精细化访问控制,提高服务器的安全性。

至此,介绍了多种网络环境下典型的多网卡配置方式,并结合 firewalld 工具实现了多网卡环境下的防火墙安全保护。希望读者能够根据自己的需求和实际情况进行相应配置。

六、防火墙日志

a. 防火墙日志是什么

防火墙日志用于记录和跟踪网络中的安全事件,包括入站和出站网络流量。通过分析防火墙日志,可以识别潜在的安全威胁,并采取必要的措施来应对。

b. 如何配置防火墙日志记录

防火墙日志记录通常由防火墙软件自动完成。在CentOS 7系统中,防火墙软件为 firewalld,可以通过以下命令配置防火墙日志:

# 打开防火墙日志记录

firewall-cmd --set-log-denied=all

# 查看防火墙日志记录状态

firewall-cmd --get-log-denied

以上命令将打开防火墙日志记录,并记录所有被阻止的网络连接。防火墙日志通常保存在 /var/log/firewalld 目录下。

c. 如何分析防火墙日志,发现和应对潜在的安全问题

防火墙日志通常以文本格式存储,可以使用标准文本处理工具如 grep、awk、sed 等进行分析和过滤。以下是一些常见的防火墙日志分析技巧:

- 查找被阻止的连接

grep 'DST=192.168.1.100' /var/log/firewalld | grep 'DENY'

以上命令将查找所有被防火墙阻止的目标IP为 192.168.1.100 的网络连接。

- 查看特定端口的访问情况

grep 'DPT=22' /var/log/firewalld | grep 'ALLOWED'

以上命令将查找所有成功访问 SSH 端口(22)的网络连接记录。

- 防御DOS攻击

grep -i 'reject-with icmp-host-prohibited' /var/log/firewalld

以上命令将查找 ICMP HOST PROHIBITED 拒绝类型的网络连接记录,这通常是针对 DOS 攻击的一种防御措施。

结合以上技巧和实际情况,可以逐步了解并应对潜在的安全问题。此外,建议定期备份和归档防火墙日志,以便后续的安全审计和溯源分析。

七、最佳实践

a. 总结防火墙配置过程中需要注意的点

配置防火墙需要注意以下几个方面:

- 首先确定需要保护的服务和端口,不要开放不必要的端口和服务。

- 配置正确的防火墙规则,防止来自不受信任网络的非法访问。

- 配置出站规则,限制服务器向外部网络传输敏感信息。

- 定期检查防火墙规则,确保其仍然有效并更新。

b. 介绍一些最佳实践,以提高系统安全性

以下是一些防火墙最佳实践:

- 使用防火墙策略模板

建议使用现成的防火墙策略模板,例如 CIS Benchmark 或 NSA Guide 中提供的模板。这些模板包括各种安全规则的配置指导,可以显著提高系统安全性。

- 防火墙与 SELinux 搭配使用

SELinux 是一种强制访问控制(MAC)机制,通过对进程和文件访问进行限制,提供了更高级别的安全保护。建议将 SELinux 与防火墙一起使用,以提高系统的整体安全性。

- 过滤无用的流量

建议配置防火墙规则来过滤掉无用的流量,例如禁止 ICMP 重定向、无效的广播流量等。此外,可以通过配置 TCP 包状态连接跟踪来防范 SYN 攻击、端口扫描等网络攻击。

- 配置合适的时间段策略

在某些情况下,可以根据具体需求配置时间段策略,如限制服务器在工作时间段内才能访问某些服务,以提高系统安全性。

结合以上最佳实践和实际情况,可以进一步提高系统的安全性,并减少潜在的安全威胁。

八、结论与展望

a. 总结Linux Centos7防火墙的作用和重要性

Linux CentOS7 防火墙是保护服务器安全的重要组成部分。通过合理配置防火墙规则,可以防范各种网络攻击、恶意软件和病毒的侵入,提高系统可靠性和稳定性。同时,防火墙也有助于保护敏感数据和信息,保护用户隐私和权益。

在实际应用中,正确使用 Linux CentOS7 防火墙是保证系统安全的基础。管理员应该根据具体业务需求,选择适当的防火墙策略模板,并加强对防火墙规则的管理和维护,以及定期检查防火墙规则的更新和有效性。

b. 展望未来防火墙技术的发展方向

随着科技的不断发展,网络攻击手段和威胁形式也在不断演变。未来的防火墙技术需要具备更高级别的安全防护能力,并且越来越注重用户体验和易用性。以下是未来防火墙技术的一些可能发展方向:

- 多层次防火墙安全策略

在传统的网络防御体系中,防火墙通常只处于第一层,容易被攻击者绕过。未来防火墙技术需要实现多层次安全防护,并且能够对新兴的网络攻击手段快速响应。

- 智能化防火墙管理和控制

未来防火墙技术需要具备智能化管理和控制的能力,包括自动化配置、精细化管控和主动响应等特性,以提高管理员的工作效率和运维质量。

- 面向云计算和容器技术

随着云计算和容器技术的广泛应用,防火墙也需要适应其特殊的特性和需求。未来的防火墙技术需要支持高度动态化的网络环境,例如动态策略调整、流量管理和安全边缘网关等。文章来源:https://www.toymoban.com/news/detail-741874.html

总之,未来防火墙技术发展的方向将越来越趋向智能化、自动化和精细化,以应对网络安全的新挑战和变化。文章来源地址https://www.toymoban.com/news/detail-741874.html

到了这里,关于Linux Centos7防火墙详解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!