一、防火墙接口以及模式配置

我们使用实验进行讲解:

1、untrust区域

首先我们自行完成安全防御一,进入到如下界面:

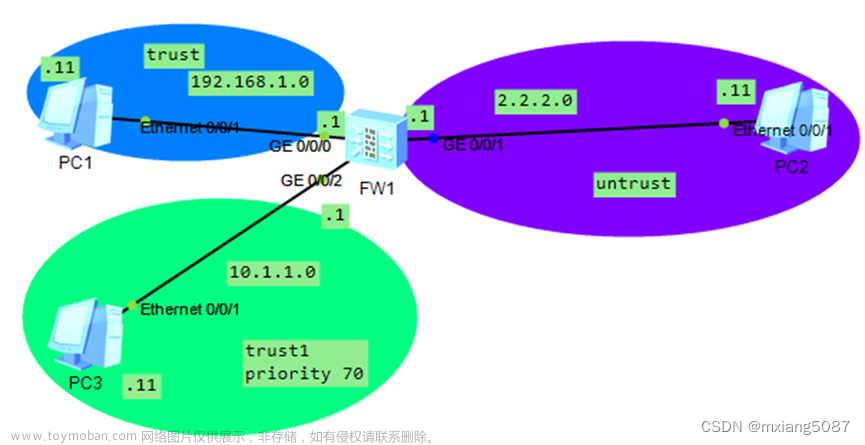

这里我们的ENSP拓扑依旧是简单拓扑:

在这里呢,我们经常会发现时常超时,重连,虽然我们不建议配置永不超时,但是我们在实验界面就没那么多硬性要求:

我们可以通过如下命令配置永不超时:

首先我们进入到系统视图:

user-interface console 0

idle-timeout 0 0

这里会弹出一个警告,不用管。

好的,下面我们将这个拓扑图完善来供我们学习:

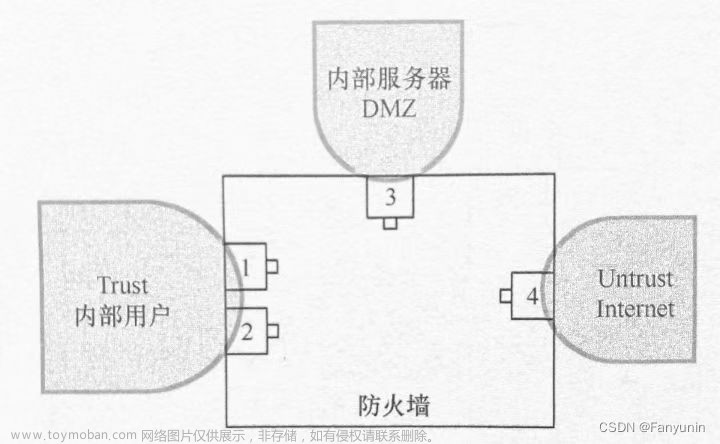

这里我们可以看到我们在这里预计划分三个区域:trust以及untrust、DMZ区域三个区域。

下面我们进入Web界面点击网络,查看网络板块内容:

这里我们可以看到有六个口,也可看到模式,防火墙既可以做交换也可以做路由,这里默认为路由,点进去我们也可看到:

这里我们可以修改接口模式类型,当我们修改为交换,那么这个口就会变成2层口。

这里我们也可看到有其他种类型,旁路检测以及接口对:

如果使用旁路检测,那么交换机就会像PC一样,挂在交换机旁边一样。比较少见。

接口对我们之后再讲,先将路由以及交换搞清楚。

下面我们继续完善拓扑,使其可以进行模拟访问:

我们将PC的网关以及Server网关都分别放在交换机SW1以及SW2上,剩下的我们直接做互联即可。

下面我们将网段进行规划:

对G1/0/0进行配置:

这里我们可以看到有很多选项,虚拟系统这里不要动,如果改为defult,那么它将会和之前那个口在一起了。

安全区域我们将它放在untrust,接口模式为路由,这里我们将IP地址改为100.1.1.1/24:

下面不用管,这里有个启动接口访问,我们将它点掉,这里是不允许访问的。

同时,我们也可看到接口带宽有入方向带宽以及出方向带宽两种。一般运营商会拉互联网线路,如果是20M,那就选入方向与出方向选择20M,推荐运营商给多少,放多少。企业级是一样的,拨号式不一样,这里我们进行做实验,就不写了。

这里我们可以看到已经配置完毕,下面我们对R1进行配置:

[r1]sys ISP

[ISP]int g0/0/0

[ISP-GigabitEthernet0/0/0]ip address 100.1.1.2 24

[ISP-GigabitEthernet0/0/0]quit

[ISP]

这里我们在R1旁边放一个服务器,真实一些:

并给服务器配置IP地址:

这里开启HTTP,随便挂一个目录。

再对R1进行网关接口配置:

[ISP]int g0/0/1

[ISP-GigabitEthernet0/0/1]ip address 200.1.1.1 24

[ISP-GigabitEthernet0/0/1]quit

[ISP]

这里我们已经将untrust配置完毕,我们进行测试:

我们可以看到是ping不通的,这里是因为我们未放行ping端口,下面我们将防火墙G1/0/0接口的ping打开:

好的,下面我们再进行测试:

我们可以看到现在是通了,下面我们还得写个路由出来,使untrust区域的服务器可以通信。

配置下一跳以及出接口,点击确定。

这里即可生成一个静态路由,我们可以通过服务器来进行测试:

2、trust区域

下面我们整trust区域,回到接口进行配置:

这里我们即可看到接口IP地址配置完毕。

紧接着我们配置SW1:

[sw1]vlan 2

[sw1-vlan2]quit

[sw1]int g0/0/1

[sw1-GigabitEthernet0/0/1]port link-type access

[sw1-GigabitEthernet0/0/1]port default vlan 2

[sw1-GigabitEthernet0/0/1]quit

[sw1]int vlan 2

[sw1-Vlanif2]ip add 10.1.255.1 24

[sw1-Vlanif2]quit

[sw1]vlan 3

[sw1-vlan3]quit

[sw1]int vlan 3

[sw1-Vlanif3]ip address 10.1.3.1 24

[sw1-Vlanif3]quit

[sw1]int g0/0/2

[sw1-GigabitEthernet0/0/2]port link-type access

[sw1-GigabitEthernet0/0/2]port default vlan 3

[sw1-GigabitEthernet0/0/2]quit

[sw1]

将PC放在VLAN3里面,并在SW1里面我们可以进行配置vlan3,来放置PC的网关,下面我们进行配置PC端IP地址。

下面我们进行测试trust区域,还是先放开ping:

使用SW1来ping防火墙:

使用PC测试的话,我们当然依旧的先想到需要防火墙来进行回包,所以我们依旧先做一个回包路由:

下面我们使用PC来ping:

这里就证明内网可以进行通信了。

3、DMZ区域

首先我们对DMZ区域进行规划,DMZ区域中服务器1的网关放在防火墙上,交换机有两个口,那么我们要做聚合:

这里我们先在防火墙上做聚合,登录防火墙Web界面(首先这里我们认识到应该给G1/0/2以及G1/0/3接口做聚合):

做聚合的话,那么接口肯定是交换口:

点击新建

对新建接口进行命名,这里自定义,以及选择类型为接口汇聚,选择接口模式为交换,并将2口与3口放入:

然后下面有一个接口类型,这里我们选择access与trunk在于:有几个网关以及vlan,这里如果只有一个网关,也就是一个vlan,那么我们选择access接口即可,这里我们更改拓扑,再添加一个服务器,搞两个网关,那么我们则需要用到trunk。

那么我们这里使用trunk:

这里有一个trunk vlan id,这里我们就添加一个vlan,10和11,也就是10-11:

然后我们点击确定,即可看到我们刚才创建的链路聚合:

但是这里并没有给它划入区域,因此:

我们将它划入DMZ区域,点击确定即可看到:

到这里我们在防火墙上配置聚合,下面我们在交换机上做链路聚合:

[sw2]sys DMZ

[DMZ]int Eth-Trunk 1

[DMZ-Eth-Trunk1]trunkport g0/0/1

[DMZ-Eth-Trunk1]trunkport g0/0/2

[DMZ-Eth-Trunk1]quit

[DMZ]int Eth-Trunk 1

[DMZ-Eth-Trunk1]port link-type trunk

[DMZ-Eth-Trunk1]port trunk allow-pass vlan 10 to 11

[DMZ-Eth-Trunk1]quit

[DMZ]vlan 11

[DMZ-vlan11]vlan 10

[DMZ-vlan10]quit

[DMZ]int g0/0/4

[DMZ-GigabitEthernet0/0/4]port link-type access

[DMZ-GigabitEthernet0/0/4]port default vlan 10

[DMZ-GigabitEthernet0/0/4]int g0/0/3

[DMZ-GigabitEthernet0/0/3]port link-type access

[DMZ-GigabitEthernet0/0/3]port default vlan 11

[DMZ-GigabitEthernet0/0/3]quit

[DMZ]

下面我们在防火墙上创建网关:

好的,首先我们来创建vlan10网关:

创建接口名称,选择接口类型为vlan接口,安全区域选择dmz区域,vlan ID选择10,IP地址使用10.1.10.1/24,同时开放ping放开:

下面我们创建vlan11网关:

这里我们已经创建成功,下面我们给服务器配置IP地址来完成我们的测试:

下面我们进行测试:

好的,到这里我们已经将各个区域内部打通,下面我们将区域之间打通:

4、接口对演示

华为叫做接口对,有的厂商叫虚拟网线。

二层转发要查MAC表,接口对不要查,直接转发。

我们完善拓扑通过实验来演示:

下面我们到Web界面进行配置:

首先我们将4和5模式改为接口对:

之后我们来到接口对:

这样PC2流量只能去PC3。

接口对好处就是速度快,必须要做接口对的情况就是穿过防火墙做链路聚合。

以上实验不但用了路由模式,又用了交换模式,使用灵活。

旁路检测等于说把交换机功能废掉了,只用IPS也就是审计功能,等于说防火墙大部分功能废掉了,只能被动接收流量。

二、防火墙的策略

1、定义与原理

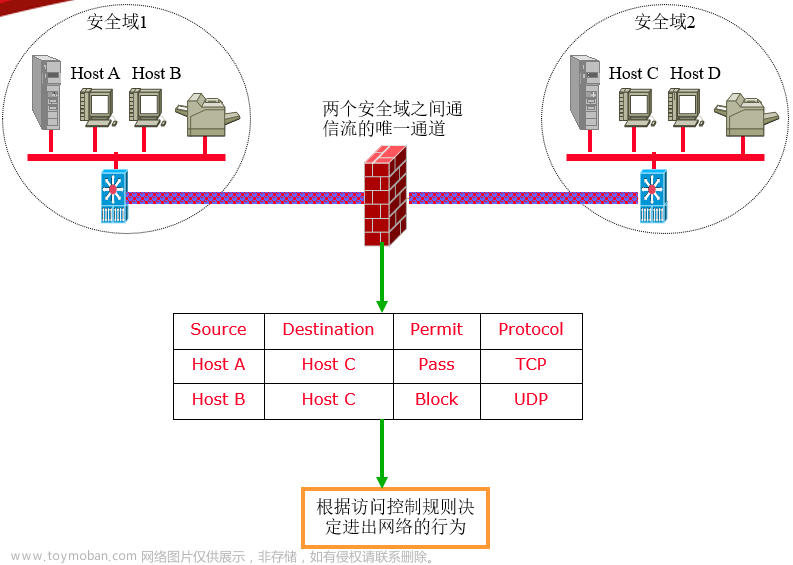

防火墙的基本作用是保护特定网络免受“不信任”的网络的攻击,但是同时还必须允许两个网络之间可以进行合法的通信。

安全策略是控制设备对流量转发以及对流量进行内容安全一体化检测的策略,作用就是对通过防火墙的数据流进行检验,符合安全策略的合法数据流才能通过防火墙。

2、防火墙策略配置

2.1 安全策略工作流程

2.2 查询和创建会话

3、实验策略配置

3.1 trust-to-untrust

下面我们登录Web界面防火墙配置,点到策略模块:

这里我们可以看到这里面有一条默认策略,就是拒绝所有。

接下来我们进行一块一块搞,首先trust要访问untrust:

这里我们添加了名称、源目的安全区域,源地址,这里新建了个地址组:

首先,以上配置已经足够我们实验使用,如果在生产环境下,需要根据项目需求,来具体划分区域,VLAN以及服务,应用,URL,时间段,内容安全等等。

这里我们trust-to-untrust策略就已经配置完毕了。

下面我们使用PC1进行访问测试:

这里我们可以看到未能访问,我们这里需要做一个回包路由:

ISP:

[ISP]ip route-static 0.0.0.0 0 100.1.1.1

[ISP]

首先,这里出现了一点问题,网段在地址组打错了,所以我们首先:

选择地址,地址组:

这里我们成功修改了地址组里面的地址,这时我们可以在策略看是否完成更改:

我们可以看到已经自动更改,现在,我们添加路由来使PC访问untrust区域内部的服务器:

SW1:

[sw1]ip route-static 0.0.0.0 0 10.1.255.2

[sw1]

好的,下面我们来进行测试,使用PC来ping服务器:

同时,我们在Web界面也可看到:

命中5次,这里trust-to-untrust策略成功配置完成。

3.2 trust-to-dmz

首先我们在地址组内创建DMZ区域IP地址:

点击确认即可查看我们创建的地址组:

下面我们写策略:

在此次实验中我们需要配置策略名称,源目的地址,以及开启的服务,然后点击确认。

接下来我们来测试:

使用trust区域中的PC进行ping:

这里我们trust-to-dmz策略创建完毕,这里也可看到命中:

3.3 untrust-to-dmz

这里我们dmz有两个服务,我们让他访问一个就行,首先,我们创建DMZ可以供untrust区域访问的服务器IP地址:

点击新建地址:

这里我们供untrust区域访问服务器为10.1.10.2:

好的,下面我们来配置策略:

创建untrust-to-dmz策略名,源安全区域为untrust,目的安全区域为dmz,以及目的地址选择之前创建的地址,DMZ-10.1.10.2,服务开放icmp。

下面我们使用untrust服务器进行访问dmz区域:

首先我们ping开放的10.1.10.2:

下面我们ping未开放的10.1.11.2:

同时,在Web界面显示命中次数:

到这里我们就将策略全部设置完成。文章来源:https://www.toymoban.com/news/detail-743401.html

三、防火墙的区域

区域就是防火墙研究流量管控不是接口,是区域。区域之间流量流动要求在防火墙上做放行策略。创建区域在上面实验中已经完全实践过了。

会话和包是有区别的,访问baidu之后一系列的包都是一个流,每个包属于流的一部分,会话追踪技术,防火墙可以将包所有流全部识别出来。

防火墙主要关注首包,首包来到防火墙后首先查看会话表,然后匹配安全策略,匹配,之后,创建会话。第二个包来了之后匹配会话然后放行。

会话表的一个计算是使用hash表进行计算,对包的三层四层进行hash,然后我们去比对会话表。

假设第二个包跑第一个包前面,那第二个包不可以创建会话表,由于来回路径不一致导致防火墙的丢包现象。文章来源地址https://www.toymoban.com/news/detail-743401.html

到了这里,关于安全防御——二、ENSP防火墙实验学习的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!