一、知识点梳理与总结

1、实验介绍

网络攻防实践以网络攻防环境的搭建为基础,在有限的资源环境条件下,搭建一个专属于自己的网络攻防实验环境,可以进行控制及重复的网络攻防技术实验与实践活动,使得对相关的基础知识与底层机制、攻防技术方法有更深入的理解,并掌握攻防技术技能。网络攻防环境需要包含以下几个部分:

靶机:包含系统和应用程序安全漏洞,并作为攻击目标的主机。本次实验选用的靶机为Win2kServer_SP0_target和Metasploitable_ubuntu。

攻击机∶安装一些专用的攻击软件,用于发起网络攻击的主机。本次实验选用的攻击机为Kali、WinXPattacker和SEEDUbuntu。

攻击检测、分析与防御平台:最佳位置是靶机的网关,可以基于Linux 操作系统构

建网关主机,并通过集成各种软件使其具备网络攻击检测、分析与防御的功能;此外靶机上也通过自带或附加的工具进行系统安全日志分析。

实验中使用的网关为HoneyWall-蜜网网关ROO。

网络连接∶通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接。网络攻防环境使用VMware进行搭建。

2、实验内容

利用提供的虚拟机镜像和VMWare Workstations软件,在自己的笔记本电脑上部署一套个人版网络攻防实践环境,至少包括一台攻击机、一台靶机、SEED虚拟机和蜜网网关

进行网络连通性测试,确保各个虚拟机能够正常联通。

撰写详细实验报告,细致说明安装和配置过程(截图)、过程说明、发现问题和解决问题过程,以及最后测试结果。

2、实验内容

利用提供的虚拟机镜像和VMWare Workstations软件,在自己的笔记本电脑上部署一套个人版网络攻防实践环境,至少包括一台攻击机、一台靶机、SEED虚拟机和蜜网网关

进行网络连通性测试,确保各个虚拟机能够正常联通。

撰写详细实验报告,细致说明安装和配置过程(截图)、过程说明、发现问题和解决问题过程,以及最后测试结果。

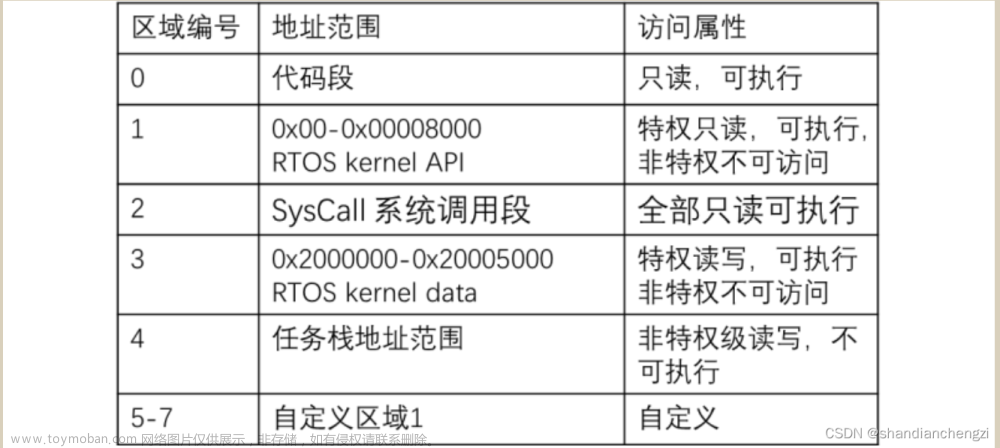

3、网络拓扑结构图

Win2kServer_SP0_target和Metasploitable_ubuntu使用192.168.32.128/25作为靶机网段,使用host-only模式的VMnet1虚拟网卡;

Kali、WinXPattacker和SEEDUbuntu使用192.168.32.0/25作为攻击网段,并设置连入相应的NAT模式的VMnet8;

蜜网网关HoneyWall的eth0链接攻击机网段,eth1连接靶机网段,eth2接口也连接入VMnet8网段,设置该管理IP为192.168.32.8,宿主可以通过VMnet8虚拟网卡访问蜜网网关,在此实现蜜网网关管理和数据分析。

二、实验步骤–环境搭建过程

1、虚拟网卡配置

首先打开VMware,在菜单栏点击编辑->虚拟网络编辑器,进行VMnet1和VMnet8的网段配置(点击“更改设置”进入设置页面):

将VMnet1的子网IP改为192.168.32.128,相应的子网掩码为255.255.255.128

将VMnet8的子网IP改为192.168.32.0,相应的子网掩码为255.255.255.128,在NAT设置中将网关设为192.168.32.1,在DHCP设置中将子网IP分配范围设为192.168.32.2~192.168.32.120,当主机连接进VMnet8网段时,则会自动为其分配一个IP地址(需要开启VMware DHCP Service服务)

2、 靶机设置

(1)Metasploitable_ubuntu

打开准备好的Metasploitable_ubuntu虚拟机,并使用用户名和密码进行登录:

msfadmin/msfadmin 在命令行界面使用sudo vim /etc/rc.local命令进行IP地址配置,在文件中添加ifconfig eth0 192.168.32.130 netmask 255.255.255.128 route add default gw 192.168.32.129,保存退出,重启虚拟机,使用ifconfig查看IP地址,如图所示,配置成功:

在命令行界面使用sudo vim /etc/rc.local命令进行IP地址配置,在文件中添加ifconfig eth0 192.168.32.130 netmask 255.255.255.128 route add default gw 192.168.32.129,保存退出,重启虚拟机,使用ifconfig查看IP地址,如图所示,配置成功:

(2)Win2kServer_SP0_target

打开准备好的Win2kServer_SP0_target虚拟机,点击我的电脑->网络和拨号连接->本地连接->属性->Internet协议(TCP/IP),修改IP地址,配置如图所示:

配置好之后,使用ipconfig命令查看配置结果,如图所示,虚拟机IP地址配置成功:

3、攻击机配置

(1)Kali_2022

打开Kali虚拟机(之前安装过),进行虚拟机设置->网络适配器->网络连接->自定义(VMnet8(NAT 模式))。 开启Kali,查看分配的IP地址(如果不开启DHCP服务,会显示无网络连接),如图所示,Kali的IP地址为192.168.32.65:

开启Kali,查看分配的IP地址(如果不开启DHCP服务,会显示无网络连接),如图所示,Kali的IP地址为192.168.32.65:

(2)WinXPattacker

打开准备好的WinXPAttacker虚拟机,同Kali一样,首先配置网络适配器,将网络连接选为自定义-VMnet8(NAT 模式):

之后开启该虚拟机,查看IP地址为192.168.32.66:

(3)SEEDUbuntu

资料中给的SEEDUbuntu为16.04,之前也有一个,用了自己的ubuntu16.04

4、蜜网网关配置

(1)安装蜜网网关

使用准备好的镜像安装HoneyWall蜜网网关,安装结果如图所示:

(2) 配置网络适配器

编辑虚拟机设置,其中镜像使用已经准备好的对应镜像,出了要将已有的网络适配器改成NAT模式,还需额外添加两个网络适配器,适配器2为仅主机模式,主要用于链接靶机网段,适配器3为自定义VMnet8模式,主要用于链接攻击机网段。

(3)设置蜜网网关

将虚拟机开机,等待其完成相关安装。

使用用户名roo,密码honey进入页面,利用su -(密码honey)进行提权后,如果不是第一次配置无法直接进入配置页面的话,使用cd /usr/sbin 和./menu进入配置页面

进入HoneyWall Configaration ,选择“YES”。

选择配置模式和IP信息

IP信息的配置:将其设置为两个靶机的IP

配置蜜网网段的广播地址:192.168.32.255

配置蜜网网段的子网掩码:192.168.32.128/25 完成上述配置后,Honeywall Configuration->Remote Management进入配置其余ip

完成上述配置后,Honeywall Configuration->Remote Management进入配置其余ip

Manager:可进行管理的ip地址范围

配置远程管理Remote Management用于管理HoneyWall的IP地址:192.168.32.8

配置远程管理Remote Management用于管理IP地址的子网掩码:255.255.255.128

配置远程管理Remote Management用于管理网关地址:192.168.32.1

配置可进行管理的IP范围:192.168.32.0/25

配置Sebek的IP地址:192.168.32.8

处理方式为丢弃drop

最后保存退出

回到终端,ifconfig查看ip,发现成功配置。

接着在WinXPattacker攻击机上,随意打开一个浏览器,输入

https://192.168.32.8

5、连通性测试

接下来分布在靶机和攻击机上进行ping,检测是否联通

攻击机ubuntu分布ping两个靶机:

WinXPattacker攻击机 分布ping两个靶机:

kali->metasploitable

kali->win2kserver 文章来源:https://www.toymoban.com/news/detail-743533.html

文章来源:https://www.toymoban.com/news/detail-743533.html

三、学习中遇到的问题及解决

问题1:两个靶机和攻击机ping不通

问题1解决方案:在两个虚拟机的vm设置上没有进行网口设置,没设置vm1,另一个虚拟机ip地址输成了198.162,怪不得通不了。

问题2:honeywall输入ifconfig、ip addr,说命令找不到

问题2解决方案:先输入su -就可以了

问题3:honeywall 进入页面后,输入roo没反应

问题3解决方案:重新按照视频安装

四、学习感悟、思考

在整个安装配置过程中,之前的计算机网络知识很有用,没白学,能够自己进行排查问题所在,了解了蜜网相关知识,就是honeywall有点太老了,同时开4-5个虚拟机,对电脑运行也有要求。

参考资料文章来源地址https://www.toymoban.com/news/detail-743533.html

《网络攻防技术与实践》

到了这里,关于作业实践一 网络攻防环境的搭建,20222927的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!