题目:假设你是A国情报机关,需要给在J国执行任务的谍报人员提供活动经费,请问使用比特币如何操作才能躲过J国反谍机构的追查?J国反谍机构如何才能查出你的谍报人员?分别给出你的解决方案和J国反谍机构的解决方案。

使用比特币进行匿名交易

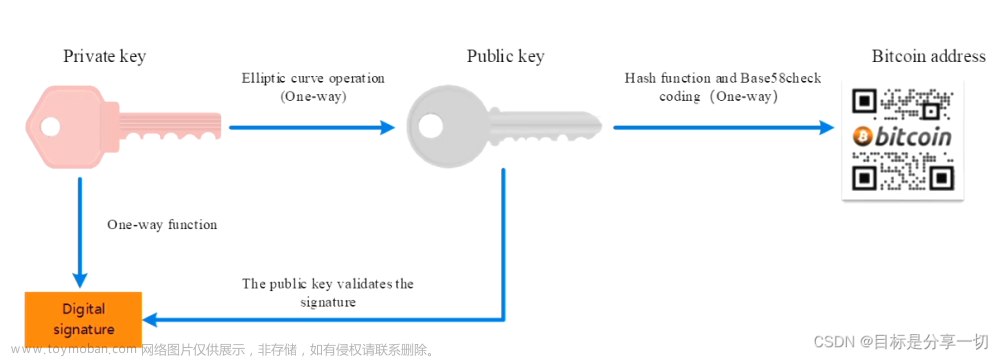

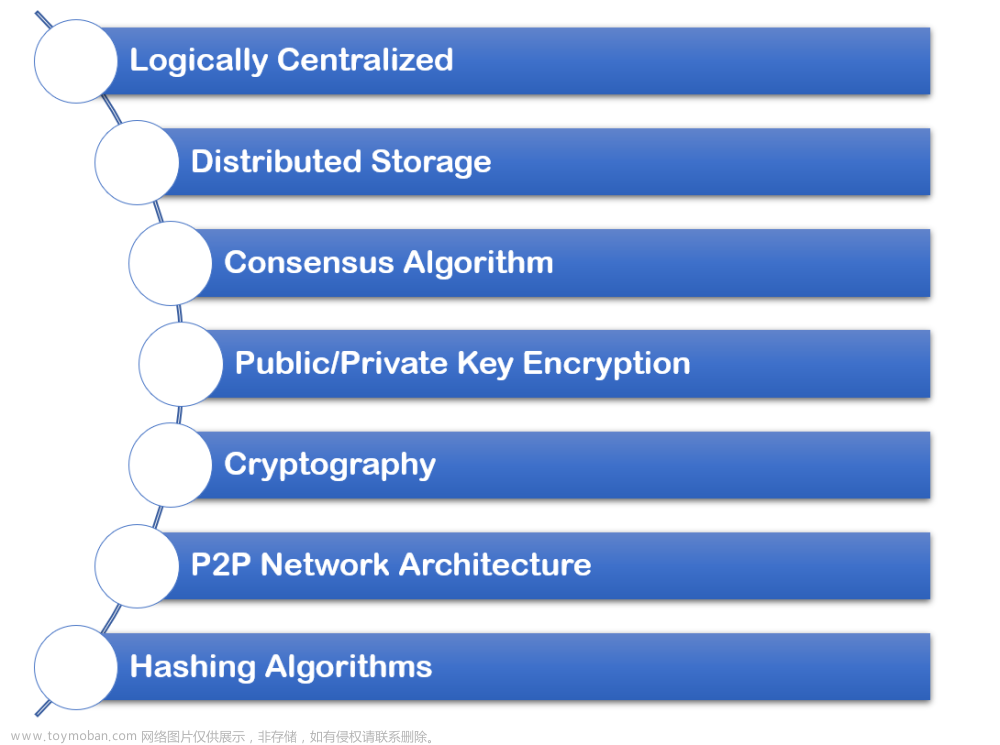

比特币交易本质上是公开的,每一笔交易都在区块链上公开记录,但交易者的身份是通过他们的公钥匿名的。然而,一旦一个公钥被关联到一个真实身份,那么与那个公钥相关的所有交易都可以被追踪。为了增强隐私达到匿名交易等效果,做以下事情:

- 使用新的地址:每次进行交易时,使用一个新的比特币地址。

- 使用混币服务:这些服务将可以将目标比特币和其他用户的比特币混在一起,然后返回目标相同数量的比特币,但来源于许多不同的交易,这使得追踪变得困难。

- 使用洋葱路由(Tor)或VPN:可以帮助匿名化网络流量,使得追踪在线行为变得更加困难。

洋葱路由Tor

Tor被称为当前计算机领域最安全和成功的匿名通信服务网络,其主要由权威目录服务器,中继器,网桥,出口中继器。Tor的工作原理是通过在计算机网络上建立一种匿名通信,其特性保证了中间节点:

- 只知道自己的上一个节点(谁给自己发来了消息)和下一个节点(要把消息转发到哪里去)。

- 不知道整条路径的长度;

- 不知道自己在路径中的位置。

例子:闪电网络作为一种支付网络也是在洋葱网络Tor上进行修改产生的。

基本原理是在用户和最终目标之间通过一个个的中继器来传递消息,Tor会将数据和下一个中继器的地址进行加密,在通过中继节点的时候进行解密,这样一层层的好像剥洋葱一样,所以叫做洋葱网络。

实现流程

Tor的工作流程可以分为两个部分:建立通信链路和在通信链路上发送数据包。

Tor是一个三重代理(也就是说Tor每发出一个请求会先经过Tor网络的3个节点),其网络中有两种主要服务器角色:

- 中继服务器:负责中转数据包的路由器,可以理解为代理;

- 目录服务器:保存Tor网络中所有中继服务器列表相关信息(保存中继服务器地址、公钥)。

Tor客户端先与目录服务器通信获得全球活跃中继节点信息,然后再随机选择三个节点组成circuit (电路),用户流量跳跃这三个节点(hop)之后最终到达目标网站服务器。

建立通信链路

- 客户端与目录服务器建立链接,并从目录服务器中选取一个时延最低的服务器作为第一个中继服务器/OR1

- 客户端向OR1发送一个请求建链请求,OR1验证完客户端的合法性后生成一对密钥(公钥pubkey_OR1_Client、私钥prikey_OR1_Client),然后将公钥pubkey_OR1_Client发回给客户端(至此,客户端成功的建立了其与OR1的通信链路)

- 客户端又从目录服务器中选择一个时延最低的中继服务器OR2,并向OR1发送一个数据包:使用pubkey_OR1_Client加密OR2的地址

- OR1收到数据包后使用prikey_OR1_Client解开数据包,发现是一个让其自身与另外一个服务器OR2建立链接的请求,那么OR1重复步骤2与OR2建立链接,并将OR2返回的OR1与OR2链路的公钥pubkey_OR1_OR2返回给客户端

- 客户端重复步骤3、4,建立OR2与OR3之间的通信链路,并接收到OR2与OR3之间链路的公钥pubkey_OR2_OR3

- 至此,客户端与3个中继服务器之间的链路/circuit已经成功建立,客户端拥有3把公钥:pubkey_Client_OR1、pubkey_OR1_OR2、pubkey_OR2_OR3

在链路上发送数据包

- 客户端将要发送的数据(data)经过3层加密包裹:

- 第一层:使用pubkey_OR2_OR3加密data:pubkey_OR2_OR3(data)

- 第二层:使用pubkey_OR1_OR2加密第一层加密后的数据:pubkey_OR1_OR2(pubkey_OR2_OR3(data))

- 第三层:使用pubkey_Client_OR1加密第二层机密后的数据:pubkey_Client_OR1(pubkey_OR1_OR2(pubkey_OR2_OR3(data)))

- OR1收到客户端发来的数据后使用其与Client链路的私钥prikey_Client_OR1解开数据包,发现数据包是发往OR2的,那么OR1就将解开后的数据包发送给OR2;

- OR2收到OR1发来的数据包重复OR1的步骤:将接收的数据包解开发往OR3;

- OR3收到数据包后,使用prikey_OR2_OR3解开数据包,这个时候的数据包是客户端要发往目的服务器的真实数据包data。此时,OR3就将data路由给目标服务器。

工作示例

假设Alice要给Dina支付。首先Alice要为自己的支付找出一条可行的路径,例如Alice → Bob → Chan → Dina

Alice构造出一个 “洋葱”。她要从Dina开始(从路径的末端开始)。她把一个秘密消息(支付内容)放在一个发送给Dina的包裹中,并且使用一个只有她和Dina知道的密钥来上锁。现在,她把这个包裹放到另一个准备发送给Chan的包裹中,并且使用只有她和Chan知道的密钥,给这个发送给Chan的包裹上锁。对以此类推。

Alice把最终的洋葱(包裹)发给路径上的第一个中间人Bob。Bob使用自己的密钥解锁自己的包裹,然后看到下一个包裹是发送给Chan的。于是他把包裹转发给Chan。Chan也一样,解开包裹之后,把里面那个包裹转发给Dina。最后,Dina打开属于自己的包裹,发现其中的支付消息。

在洋葱路由中,像Bob和Chan这样的中间人,并不知道给Dina的信息的内容,也不知道整条支付路径的长度。他们唯一知道的,就是给他们转发这个包裹的人,以及下一个接收包裹的人。这保证了消息的隐私性和路径的机密性。每一个中间人都只能触及专门为TA制作的那一层消息。

参考

- https://lingering.github.io/2020/05/01/区块链和Tor/

- https://zhuanlan.zhihu.com/p/146903405

- https://learnblockchain.cn/article/6040

- https://github.com/lightning/bolts/blob/master/04-onion-routing.md

- https://zh.wikipedia.org/wiki/洋葱路由

- https://zhuanlan.zhihu.com/p/32445479

追踪比特币交易

尽管比特币交易可以被匿名化,但专门的技术和工具可以帮助揭示交易背后的身份。通过比特币溯源可以尝试获取有用的信息,方法包括:

- 构建画像数据:利用比特币钱包和地址分析行为等

- 交易关联分析:通过分析区块链上的交易记录,找出特定的模式和链接,可能可以追踪到交易的来源和目的地。

- IP地址分析:如果交易者没有使用匿名网络工具(如Tor),那么他们的IP地址可能会被记录下来,这可以揭示他们的地理位置。

- 身份识别:如果在进行交易时使用了与个人身份关联的地址或信息,那么这个信息就可以被用来追踪交易。

- 网络层溯源:在使用特定网站服务器的情况下可以使用浏览器漏洞、流量分析、指纹攻击(电流指纹,鼠标指纹等)

一种轻量级交易溯源机制

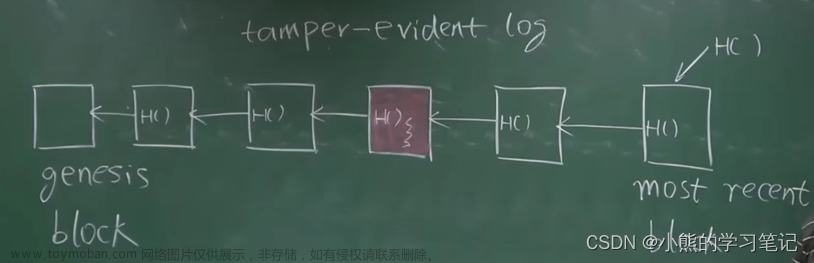

图中的目标节点是指被检测的服务器节点。邻居节点是指目标节点在比特币网络中相邻的节点,比特币网络中,每个节点维持不超过125个邻居节点。节点通过和自己的邻居节点交换信息从而与比特币网络保持同步。2阶邻居节点是指邻居节点的邻居节点。依次类推,从目标节点的视角出发,整个比特币网络可以被分为邻居节点、2阶邻居节点、…、n阶邻居节点。

图1中的探针节点是指部署了溯源程序的节点.探针节点负责从比特币网络传输的交易信息中筛选出由目标节点始发的交易信息。图中的灰色线条代表探针节点和其他节点建立的连接。探针节点通过向其他节点发送连接请求来建立连接。

探针节点围绕目标节点建立监测网络,将持续搜集比特币网络中的交易信息.比特币交易在网络层采用泛洪的方式传输,即首先将交易转发给邻居节点,然后邻居节点继续将交易转发给自己的邻居节点,以此类推,直到将交易传到比特币网络中的所有节点.因此,针对一个比特币交易,探针节点将从不同节点收到多个版本。虽然每个版本的交易内容相同,但是由于不同节点转发的交易时间不同(越靠近始发节点的节点转发交易越早),每个版本的交易信息到达探针节点的时间不同。因此,探针节点可以根据时间排序推测交易信息在网络中的传播路径。

交易溯源流程

比特币交易溯源机制的核心思路是利用探针节点搜集比特币网络中传输的交易信息,然后通过分析信息传播规律推测交易信息的始发节点.

溯源机制的流程如图2所示。步骤如下:文章来源:https://www.toymoban.com/news/detail-752826.html

- 使用探针节点搜集比特币网络中服务器节点的信息,确定溯源目标

- 根据目标节点的 IP 地址建立监测网络

- 使用探针搜集比特币网络中的交易信息,同时采用主动嗅探算法推测目标节点的邻居节点

- 根据搜集的交易信息和推测的邻居节点信息每一条交易计算匹配值

- 输出匹配值超过阈值的交易信息

文章来源地址https://www.toymoban.com/news/detail-752826.html

文章来源地址https://www.toymoban.com/news/detail-752826.html

参考

- https://www.freebuf.com/articles/blockchain-articles/203127.htm

- 高峰, 毛洪亮, 吴震, 沈蒙, 祝烈煌, 李艳东. 轻量级比特币交易溯源机制. 计算机学报. 2018 May;41(5):989-1004.

到了这里,关于使用比特币进行匿名交易和交易追溯的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!