对APP的渗透测试分成两个方向:

1.常规渗透测试,信息收集获取资产(ip,域名)进行安全测试

2.从开发角度安全测试:对APP本身安全测试,逆向破解,重打包编译

APP信息收集:

内在提取:

APP是封装起来的,看不到一些资产信息,可以用一些工具进行内在提取。提取出和app相关的ip或url资产。

资源提取

资源提取工具:APK Messenger

工具:appinfoscan(一般)

命令:python app.py apk包地址

移动安全框架 (MobSF) :

Mobexler 是基于 Elementary OS 的定制虚拟机,内置了MobSF

1.安装虚拟机打开android页面选择工具Mobsf

2.输入密码(同登录密码)

3.浏览器访问服务的监听端口(8000)

4.上传待分析的apk文件等待分析即可

外在信息收集:

外在信息收集就是抓包获取ip,url等资产

普通安卓抓包:

- 本地打开burp,访问127.0.0.1:8080 下载安全证书

- 把证书文件后缀改成cer并拖入模拟器

- 打开安卓模拟器在设置中搜索安全,导入证书

- 本地burp监听192.168.31.20:6666

- 在模拟器修改网络配置,启用代理服务器:192.168.31.20::6666

- burp抓包即可

frida底层抓包:

本地安装frida和frida-tools

命令:pip install frida pip install frida-tools

模拟器安装服务端frida

一、下载同版本server软件

下载文件版本信息查询(64还是86):在nox_db.exe文件目录执行cmd命令:

- adb shell

- getprop ro.product.cpu.abi

二、把文件移动到模拟器:

下载后将文件解压放在模拟器adb.exe文件目录下执行命令:

- adb push file_name /data/local/frida-server

三、启动frida

在nox_adb.exe目录下执行命令:

- cd data/local/frida-server

- chmod 777 frida-server

- ./frida-server

在nox_adb.exe目录另起一个cmd,执行命令 ps | grep frida 查看是否存在进程

四、端口转发并检查连接状态:

在nox_adb.exe目录执行命令:

- adb forward tcp:27042 tcp:27042

在frida 安装执行命令查看连接状态

- frida-ps -U

- frida-ps -R

五、抓包并保存为文件

利用apk分析软件获得包名

在r0capture目录下执行命令:

- python r0capture.py -U -f 包名 -p file_name.pcap

六、wireshark分析数据包

wireshark打开保存文件分析数据表即可

注:每次使用前都要先在在nox_adb.exe目录下执行命令启动frida后再用r0capture.py进行抓包封装为文件

常见问题:

有时候APP抓包,打开APP会显示网络异常。有两种情况:1.因为有反代理机制 2.检验证书

参考文章:APP抓包问题总结及常见绕过方法_使用了no_proxy 真的就抓不到了吗_火线安全的博客-CSDN博客

反代理及绕过

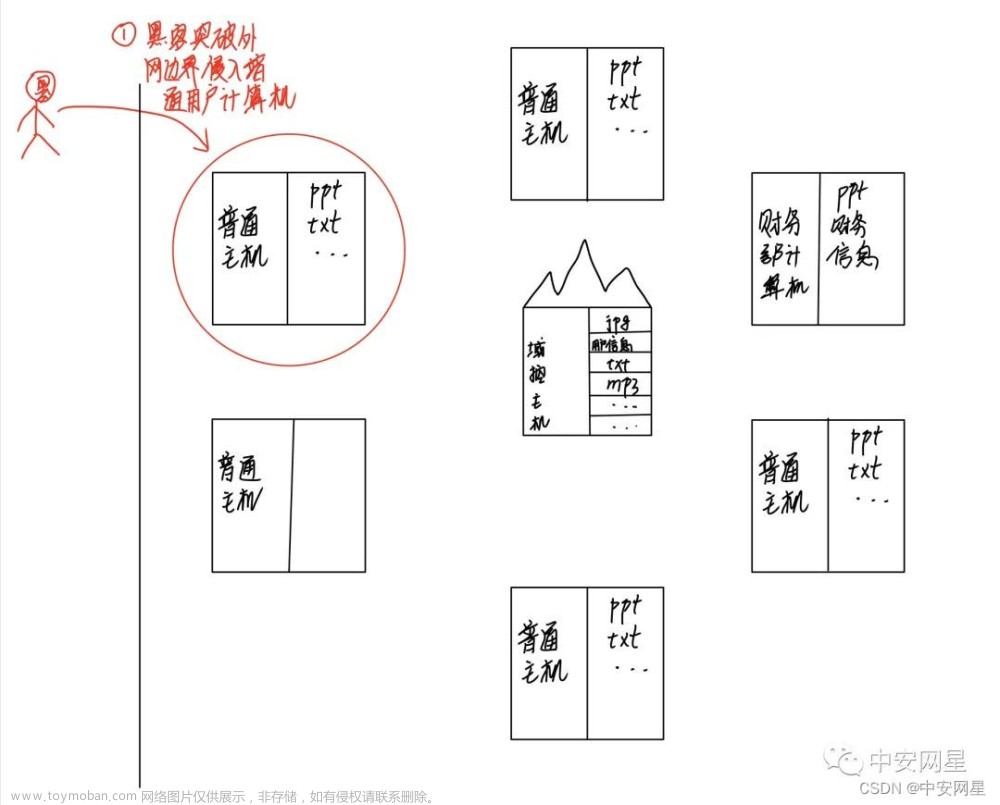

反代理是检测网络设置处是否设置代理,因为我们是在模拟器中,模拟器出网是本机电脑,所以可以在本机出网设置代理proxifier进行数据转发。

原来:模拟器数据-->代理服务器本机burp-->服务端

出网进行代理设置:模拟器数据-->在出网处经过proxifier转发到代理服务器本机burp-->服务端

1.模拟器设置代理服务器普通抓包失败,猜测可能存在反代理或证书验证

2.proxifier设置代理服务器(在模拟器出网处进行代理转发绕过检测)

3.配置代理规则(把模拟器的进程相关数据包转发到127.0.0.1:8080)

4.成功绕过反代理,但仍不能通讯,猜测存在证书验证

4.成功绕过反代理,但仍不能通讯,猜测存在证书验证

证书检测及绕过

因为走的是代理,会用抓包工具的证书,但是软件设置了证书验证。利用xp框架模块绕过:

1.安装xp框架,安装两个模块

2.打开justmeplush,选中牛牛棋牌

3.开启代理服务器,本机burp设置监听

4.成功抓包,正常运行

反虚拟机

有些软件会进行反虚拟机设置,可通过mobsf进行检测查看

1.xp框架同上进行绕过

2.换模拟器

小程序渗透测试

小程序抓包:

规则:

选择方案1:模拟器安卓版本小于7进行抓包

选择方案2:pc端微信版本小于3.6.0.18可以进行抓包

小程序反编译:

工具:小程序助手.exe

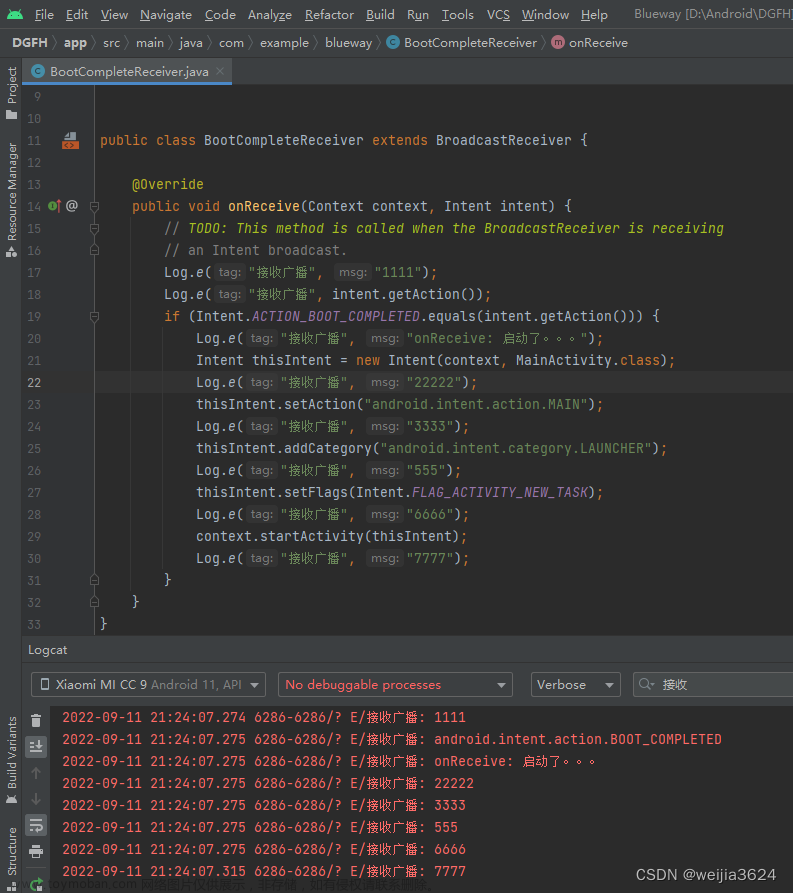

安卓逆向:

逆向思路:

查壳脱壳-->反编译(看源码)-->突破限制(修改代码)-->重新打包-签名

有些软件突破限制是查看本机的MIME值随机分配账号呢(桂妃),所有账号的初始观看次数都是10次,修改模拟器MIME值即可突破限制

实操案例:

1.查壳

2.脱壳

3.修改功能代码

4.打包完成文章来源:https://www.toymoban.com/news/detail-753998.html

文章来源地址https://www.toymoban.com/news/detail-753998.html

文章来源地址https://www.toymoban.com/news/detail-753998.html

到了这里,关于移动攻防-APP/小程序的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!