物联网安全扩展要求

安全物理环境-感知节点设备物理防护

1)感知节点设备所处的物理环境应不对感知节点设备造成物理破坏,如挤压、强振动。

2)感知节点设备在工作状态所处物理环境应能正确反映环境状态(如温湿度传感器不能安装在阳光直射区域)。

3)感知节点设备在工作状态所处物理环境应不对感知节点设备的正常工作造成影响,如强干扰、阻挡屏蔽等。

4)关键感知节点设备应具有可供长时间工作的电力供应(关键网关节点设备应具有持久稳定的电力供应能力)。

安全区域边界-接入控制

1)应保证只有授权的感知节点可以接入。

安全区域边界-入侵防范

2)应能够限制与感知节点通信的目标地址,以避免对陌生地址的攻击行为。

3)应能够限制与网关节点通信的目标地址,以避免对陌生地址的攻击行为。

安全计算环境-感知节点设备安全

1)应保证只有授权的用户可以对感知节点设备上的软件应用进行配置或变更。

2)应具有对其连接的网关节点设备(包括读卡器)进行身份标识和鉴别的能力。

3)应具有对其连接的其他感知节点设备(包括路由节点)进行身份标识和鉴别的能力。

安全计算环境-网关节点设备安全

4)应具备对合法连接设备(包括终端节点、路由节点、数据处理中心)进行标识和鉴别的能力。

5)应具备过滤非法节点和伪造节点所发送的数据的能力。

6)授权用户应能够在设备使用过程中对关键密钥进行在线更新。

7)授权用户应能够在设备使用过程中对关键配置参数进行在线更新。

安全计算环境-抗数据重放

8)应能够鉴别数据的新鲜性,避免历史数据的重放攻击。

9)应能够鉴别历史数据的非法修改,避免数据的修改重放攻击。

安全计算环境-数据融合处理

10)应对来自传感网的数据进行数据融合处理,使不同种类的数据可以在同一个平台被使用。

安全运维管理-感知节点管理

1)应指定人员定期巡视感知节点设备、网关节点设备的部署环境,对可能影响感知节点设备、网关节点设备正常工作的环境异常进行记录和维护。

2)应对感知节点设备、网关节点设备入库、存储、部署、携带、维修、丢失和报废等过程作出明确规定,并进行全程管理。

3)应加强对感知节点设备、网关节点设备部署环境的保密性管理,包括负责检查和维护的人员调离工作岗位应立即交还相关检查工具和检查维护记录等。

工业控制系统安全扩展要求

安全物理环境-室外控制设备物理防护

1)室外控制设备应放置于釆用铁板或其他防火材料制作的箱体或装置中并紧固;箱体或装置具有透风、散热、防盗、防雨和防火能力等。

2)室外控制设备放置应远离强电磁干扰、强热源等环境,如无法避免应及时做好应急处置及检修,保证设备正常运行。

安全通信网络-网络架构

1)工业控制系统与企业其他系统之间应划分为两个区域,区域间应采用单向的技术隔离手段。

2)工业控制系统内部应根据业务特点划分为不同的安全域,安全域之间应釆用技术隔离手段。

3)涉及实时控制和数据传输的工业控制系统,应使用独立的网络设备组网,在物理层面上实现与其他数据网及外部公共信息网的安全隔离。

安全通信网络-通信传输

4)在工业控制系统内使用广域网进行控制指令或相关数据交换的应采用加密认证技术手段实现身份认证、访问控制和数据加密传输。

安全区域边界-访问控制

1)应在工业控制系统与企业其他系统之间部署访问控制设备,配置访问控制策略,禁止任何穿越区域边界的E-Mail.Web、Telnet、Rlogin、FTP等通用网络服务。

2)应在工业控制系统内安全域和安全域之间的边界防护机制失效时,及时进行报警。

安全区域边界-拨号使用控制

3)工业控制系统确需使用拨号访问服务的,应限制具有拨号访问权限的用户数量,并采取用户身份鉴别和访问控制等措施。

4)拨号服务器和客户端均应使用经安全加固的操作系统,并采取数字证书认证、传输加密和访问控制等措施。

安全区域边界-无线使用控制

5)应对所有参与无线通信的用户(人员、软件进程或者设备)提供唯一性标识和鉴别。

6)应对所有参与无线通信的用户(人员、软件进程或者设备)进行授权以及执行使用进行限制。

7)应对无线通信采取传输加密的安全措施,实现传输报文的机密性保护°

8)对采用无线通信技术进行控制的工业控制系统,应能识别其物理环境中发射的未经授权的无线设备,报吿未经授权试图接入或干扰控制系统的行为。

安全计算环境-控制设备安全

1)控制设备自身应实现相应级别安全通用要求提出的身份鉴别、访问控制和安全审计等安全要求,如受条件限制控制设备无法实现上述要求,应由其上位控制或管理设备实现同等功能或通过管理手段控制。

2)应在经过充分测试评估后,在不影响系统安全稳定运行的情况下对控制设备进行补丁更新、固件更新等工作。

3)应关闭或拆除控制设备的软盘驱动、光盘驱动、USB接口、串行口或多余网口等,确需保留的应通过相关的技术措施实施严格的监控管理。

4)应使用专用设备和专用软件对控制设备进行更新。

5)应保证控制设备在上线前经过安全性检测,避免控制设备固件中存在恶意代码程序。

安全建设管理-产品采购和使用

1)工业控制系统重要设备应通过专业机构的安全性检测后方可釆购使用。

安全建设管理-外包软件开发

1)应在外包开发合同中规定针对开发单位、供应商的约束条款,包括设备及系统在生命周期内有关保密、禁止关键技术扩散和设备行业专用等方面的内容。

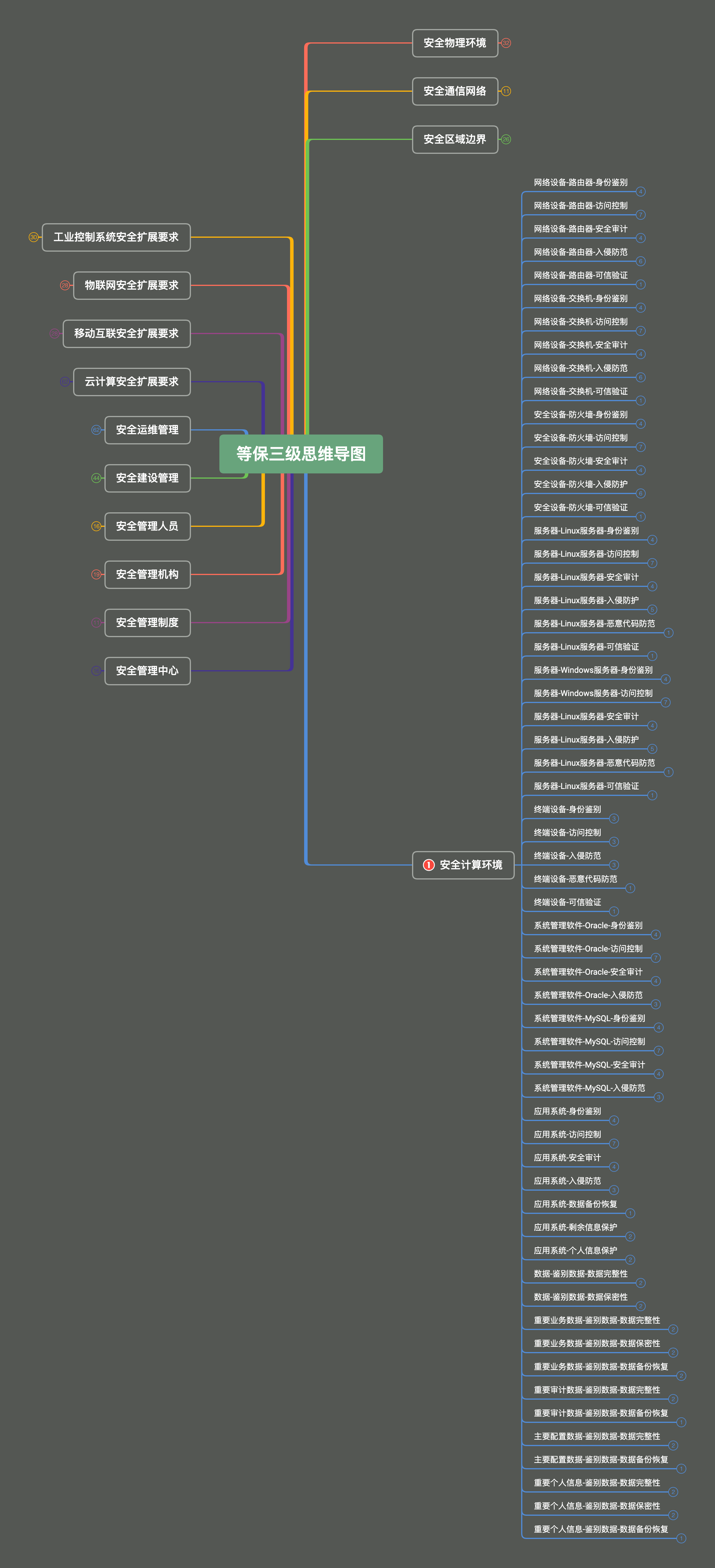

物联网安全扩展要求

共计8个控制点,20条检测要求

工业控制系统安全扩展要

共计9个控制点,21条检测要求

文章来源:https://www.toymoban.com/news/detail-754232.html

文章来源:https://www.toymoban.com/news/detail-754232.html

文章来源地址https://www.toymoban.com/news/detail-754232.html

文章来源地址https://www.toymoban.com/news/detail-754232.html

到了这里,关于【等级保护测试】-物联网安全扩展要求、工业控制系统安全扩展要求-思维导图的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!