防御API滥用的策略

在零信任架构下,防御API滥用的策略是构建强健安全防线的关键一环。策略的制定应基于对API攻击深层次的理解,以及对大量API相关数据的分析和利用,这些都是识别和预防API滥用的重要手段。

扩展对API攻击的理解

API安全不仅仅关注防止未授权的访问或数据泄露,更应当理解攻击者可能利用API进行的其他滥用行为。攻击者可能不会直接攻击API本身,而是滥用API的合法功能达到恶意目的,如通过高频调用导致服务中断或通过滥用功能逻辑进行数据挖掘。因此,安全团队必须更新他们对API攻击的认知,考虑到这些攻击可能跨越多个系统和服务,涉及复杂的业务逻辑。

分析更多关于API的数据

有效的API滥用防御策略依赖于对大量API使用数据的分析。这包括但不限于API调用频率、调用时间、访问来源和访问行为模式。通过收集和分析这些数据,安全团队可以建立正常使用API的基线行为模型,并利用偏离这些基线的行为来识别潜在的滥用情况。例如,突然增加的API流量可能表明存在自动化攻击或潜在的数据泄露。

利用API检测滥用行为

API自身可以成为检测API滥用行为的工具。通过实施高级的监控和分析技术,如异常行为检测系统和人工智能算法,可以实时识别和响应滥用事件。自动化工具和机器学习模型可以帮助识别出正常API使用模式与潜在滥用之间的微妙差异,从而在不影响用户体验的情况下防止滥用。

将这些策略综合运用,安全团队可以构建出一套全面的API滥用防御体系。这套体系不仅要求技术层面的精确和先进,还要求安全策略与企业的业务流程和API的使用模式紧密结合,以确保在不影响业务连续性的同时最大限度地减少API滥用的风险。

技术在检测API滥用中的应用

在零信任架构下,技术在检测API滥用方面的应用是保障企业安全的重要组成部分。以下内容详细探讨了人工监控的局限性,以及AI和机器学习技术在检测API滥用中的关键作用。

人工监控API活动往往存在局限性,尤其是在处理大规模数据和识别复杂攻击模式时。人工分析容易受到资源限制,且难以实时响应。由于API交互频繁且复杂,人工监控很难即时发现滥用行为,尤其是当滥用行为在大量正常流量中进行时。此外,人工监控难以持续24小时执行,易受人为疲劳影响,而忽视或误解数据中的关键异常指标。随着API的增多和使用量的加大,依赖人工监控变得不切实际。

AI和机器学习技术在检测API滥用方面提供了一种更为高效和精确的方法。AI算法能够处理和分析大量数据,识别出那些可能表明滥用的模式,例如不寻常的访问频率或异常的访问模式。通过不断学习正常的API访问行为,机器学习模型能够识别出异常行为,即使这些行为在表面上看起来与合法使用相似。为了更有效地利用AI和机器学习进行滥用检测,建立正常API使用的行为基准是至关重要的。这些基准通过对API的正常使用模式进行长期监控而形成,可以帮助区分正常活动和可能的滥用活动。一旦监测到与基准行为有显著偏差的活动,安全系统可以立即触发警报,并采取相应的预防措施。

通过利用这些先进技术,企业能够提高检测API滥用的能力,减少对人工监控的依赖,从而提高安全团队对潜在威胁的响应速度和准确性。随着AI技术的不断进步,这些工具将变得更加智能,能够更准确地识别和预防API滥用,为企业的API安全战略提供坚实的技术支持。

将API安全纳入零信任架构

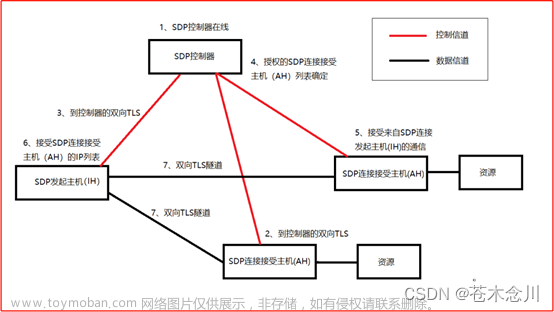

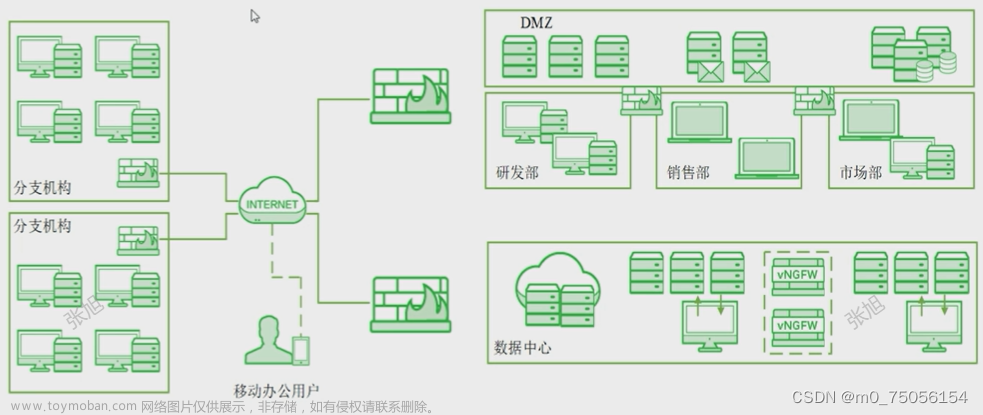

零信任的主要思想是将集中执行点转变为**应用程序(包括API)**的每个路径中的多个微检查点。无论是内部访问外部请求,手机还是PC,API调用还是HTTP请求,普通员工还是CEO,都不可信任。

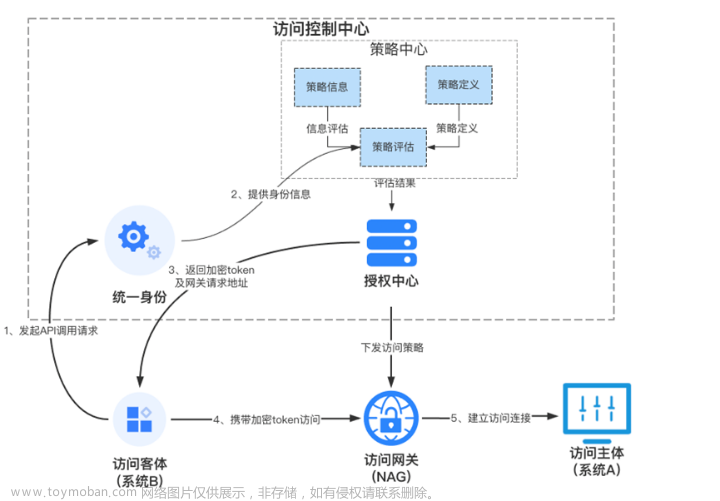

将API安全融入零信任架构需要确保零信任的核心原则在API层面得到充分实施,并通过持续的监管和分析来强化安全态势。零信任安全模型的七大原则为API安全提供了一个坚实的框架。这些原则指导企业如何处理API及其安全,确保从认证到授权、从加密到监控的每一个安全环节都不被忽视。在此框架下,每个API端点都被视作一个单独的资源,对每次访问都进行严格的安全校验,以确保数据的安全和服务的可靠性。

基于零信任的API数据安全管控采用流量代理网关的模式,通过全流量代理网关作为统一入口,对特定的应用由应用代理模块进行控制,处理各种 C/S 和 B/S 的应用。

将API安全融入零信任架构需要确保零信任的核心原则在API层面得到充分实施,并通过持续的监管和分析来强化安全态势。零信任安全模型的七大原则为API安全提供了一个坚实的框架。这些原则指导企业如何处理API及其安全,确保从认证到授权、从加密到监控的每一个安全环节都不被忽视。在此框架下,每个API端点都被视作一个单独的资源,对每次访问都进行严格的安全校验,以确保数据的安全和服务的可靠性。

要有效实施零信任原则,企业需要执行持续的API发现工作,维护一个准确的API清单。这意味着不仅要识别和管理正式的API,还要发现和控制那些未经授权或“阴影”API,以消除可能被忽视的安全隐患。除了API的发现和管理,还需要发展分析大型API流量数据集的能力。通过这种分析,企业能够理解API的正常使用模式,从而识别出异常行为,这些异常行为可能是安全威胁的前兆,比如滥用或攻击。最后,将威胁和信任见解融入到零信任架构(ZTA)的策略引擎中,使安全策略能够动态适应新的情报和见解。这种整合使得安全响应更加灵活和及时,能够根据实时数据调整安全策略,以应对不断演变的威胁环境。

通过上述措施,API安全成为零信任架构的一个有机组成部分,不仅加强了对API层面的安全防护,也为整个企业的数字资产和服务提供了更全面的保护。随着安全策略和技术的不断进步,企业能够在这个不断变化的数字时代中保持弹性和竞争力。

结论

面对API安全挑战的持续演进,企业需要不断更新和强化其安全措施。这不仅包括技术的更新换代,还涉及到安全团队对最新威胁的认知、对策略的调整,以及对安全工具的优化。随着API的普及和重要性的增加,对API的保护也必须跟上其发展的步伐。整合滥用预防措施的重要性不言而喻。企业不仅需要防御外部的攻击,更需要内部的安全措施来防范API的滥用。这包括确保适当的访问控制、监控和响应机制,以便及时发现并应对任何非正常的API使用模式。

在零信任世界中,API安全的方向将趋向于更加智能化和自动化。利用人工智能和机器学习等先进技术,企业将能更准确地预测和识别安全威胁,同时,自动化的工具将提升响应滥用事件的速度和效率。这样的发展不仅提高了安全水平,也增强了企业的适应性和韧性,使其能够在不断变化的安全环境中保持竞争优势。文章来源:https://www.toymoban.com/news/detail-754557.html

综上所述,企业在零信任架构下必须采取全面的API安全措施,以确保在数字化转型的过程中能够安全、稳定地发展。随着安全技术的进步和企业对安全价值认识的提升,我们有理由相信,未来的API安全管理将变得更加成熟和高效。文章来源地址https://www.toymoban.com/news/detail-754557.html

到了这里,关于在零信任架构下的API安全与滥用防护(下)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!