一、云环境概述:

1、云环境通常包含应用程序、数据库实例和对象存储(如AWS S3或SEO blob)。

2、现代应用程序通常依赖容器化和微服务架构。

3、云管理员扮演着管理云环境和各类工作负载的重要角色。

二、 安全威胁与漏洞:

1、攻击者倾向于利用云配置中的漏洞来进行恶意活动,如信息泄露或造成破坏。

2、常见的配置错误包括静态密码的使用、缺乏双因素认证和过度放权的访问权限。

ps:

1. 使用静态密码:

- 静态密码是指长时间不变或很少更改的密码。这种做法在云环境中尤其危险,因为一旦密码被破解或泄露,不法行为者可以不受限制地访问系统。

- 解决方法:定期更改密码,使用强密码策略(复杂度和长度),并监控异常登录尝试。

2. 缺乏双因素认证(2FA):

- 双因素认证增加了一个额外的身份验证步骤,通常是一次性密码(OTP)或使用手机应用生成的代码。缺乏2FA意味着只需用户名和密码即可访问系统,这大大增加了被未授权用户访问的风险。

- 解决方法:实施双因素认证,特别是对于拥有关键权限的账户,如管理员账户。

3. 过度放权的访问权限:

- 过度放权指的是用户或应用程序拥有超出其日常任务所需的权限。例如,一个只需要读取数据库的服务如果被授予了修改数据库的权限,这就构成了过度放权。

- 这种配置错误可能导致安全漏洞,如在发生数据泄露时,攻击者可以利用这些额外的权限造成更大的破坏。

- 解决方法:应用最小权限原则,确保用户和服务仅拥有完成其任务所需的最低权限。定期审查和调整权限,确保它们与用户的实际需求相符。

3、由配置错误引起的常见漏洞,如公开的对象存储桶、未加密数据、暴露在互联网上的数据库实例、以及在不安全端口上暴露的Web和应用程序实例。

ps:

-

公开的对象存储桶:

- 如果对象存储(如AWS S3桶)配置为公开访问,那么未经授权的用户可能能够访问或修改存储的数据。正确配置访问控制和权限至关重要。

-

未加密的数据:

- 在存储或传输数据时未实施加密是一个重大安全风险。如果攻击者访问到了这些数据,它们可能被轻易读取和滥用。

-

暴露在互联网上的数据库实例:

- 数据库实例不应直接暴露在互联网上,除非绝对必要,并且采取了适当的安全措施。否则,它们可能成为攻击的目标,例如通过暴力破解攻击。

-

在不安全端口上暴露的Web和应用程序实例:

- Web和应用程序实例如果在没有适当安全措施的情况下暴露在不安全的端口上,可能容易受到各种网络攻击,例如端口扫描、注入攻击或DDoS攻击。

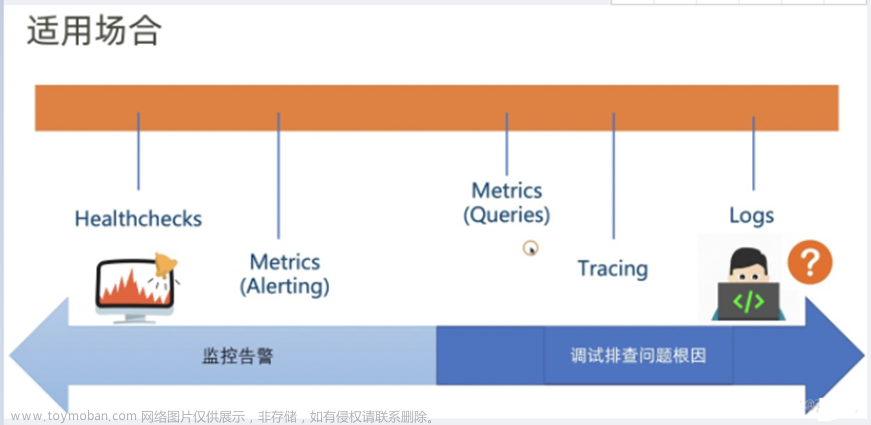

4、可疑行为监控:

在云环境中,需要警惕如异常的API调用和云服务日志(如AWS CloudTrail)被禁用等可疑行为。这些行为可能预示着正在进行的恶意活动,如加密货币挖矿。

三、 合规性和自动化监控:

1、合规性标准要求云环境避免出现安全漏洞和配置错误。

2、安全专业人员应该使用自动化工具来持续监控和修复这些问题,手动方式在不断变化的云环境中是不切实际的。

四、 CloudStrike解决方案:

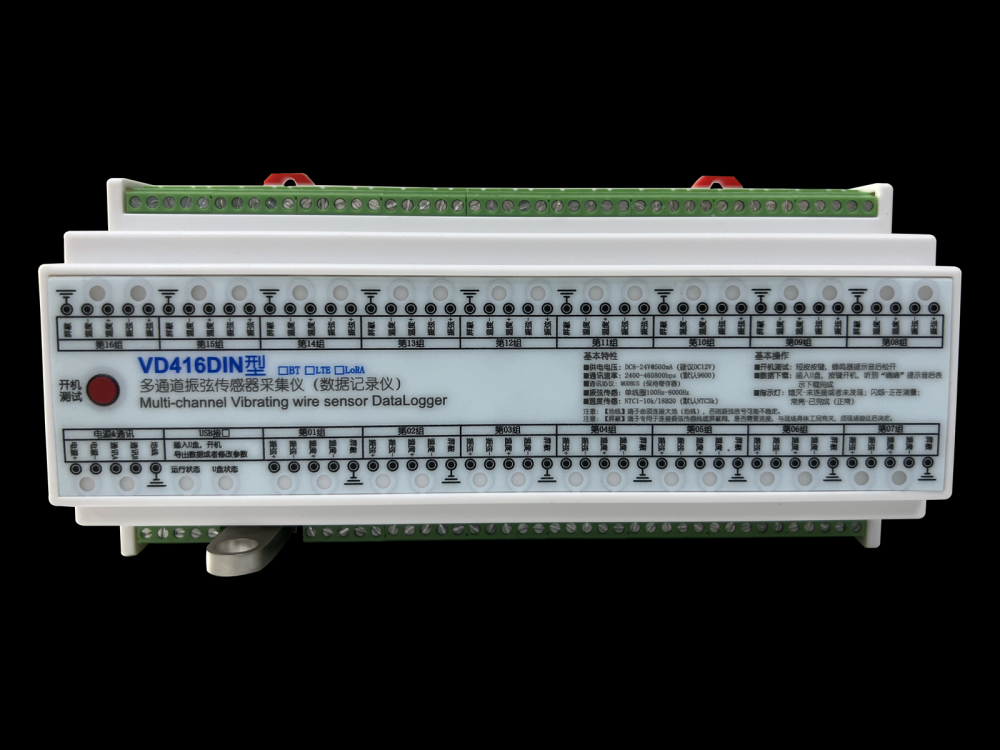

1、KEM CSPM

CloudStrike提供云身份和权限管理,以及云安全态势管理,帮助识别和修复安全问题。这些工具可以通过API调用来收集所需的分析信息,无需在云环境中安装任何代理。

-

云身份和权限管理(KEM):

- KEM模块旨在帮助管理和优化管理员权限和权限配置。

- 它关注于解决与管理员权限相关的挑战,例如确保只授予必要的权限,防止过度放权。

-

云安全态势管理(CSPM):

- CSPM模块用于持续扫描云环境以发现配置错误。

- 它还能通过分析云事件来突出显示可疑行为,帮助识别可能的安全威胁。

2、面向开发阶段:

CloudStrike在软件开发阶段通过其云工作负载保护(Cloud Workload Protection, CWP)和软件组成分析(Software Composition Analysis, SCA)来帮助保护应用程序。

-

开发阶段的挑战:

- CICD流程中的安全问题主要来源于开发阶段,开发者使用的开源预构建包可能含有易受攻击的组件。

- 如果这些漏洞在开发阶段没有被识别或修复,它们可能会被集成到最终的容器或无服务器功能中,进而部署到生产环境,导致生产环境中的安全风险。

-

库中的镜像识别和扫描:

- 对于已经在公司代码仓库(repo)中的镜像,需要识别并扫描这些镜像,以确保生产环境中运行的容器不包含有漏洞的镜像。

-

CloudStrike CWP和SCA的作用:

- CloudStrike的CWP和SCA可以帮助识别应用程序依赖项和软件包中内置的易受攻击的组件。

- 这些工具可以在应用程序开发的早期阶段就修复或识别出易受攻击的组件。

-

集成到CICD流程:

- CloudStrike CWP可以集成到组织的CICD管道中,以在镜像部署到生产环境之前进行扫描。这有助于揭示镜像中内置的易受攻击的组件、配置错误、潜在的恶意软件或意外泄露的敏感信息。

-

安全“左移”和降低干扰:

- "安全左移"是指在开发生命周期的早期阶段就开始关注安全问题。

- 通过提前识别和解决安全问题,可以减少云管理员处理的噪音和警报,使他们能够专注于更高优先级的事件。

ps:

CICD流程(持续集成/持续部署流程)的开发阶段是软件开发生命周期中的一个关键部分,通常指的是软件开发的初始阶段,其中开发人员编写、修改、和测试代码。

3、运行时保护:

CrowdStrike的Falcon传感器为云工作负载提供运行时保护。

这包括防止漏洞被利用和恶意软件的防护,使用机器学习和静态分析技术实现。

4、 检测与响应:

由于没有任何安全措施是百分之百有效的,因此在组织中总是需要有检测和响应机制。

CloudStrike EDR可以帮助捕获用于检测恶意活动和横向移动的全面信息集。

5、 认证安全:

-

身份安全的重要性:

- 在云环境中,如果凭据(如用户名和密码)被泄露,可能会发生横向移动,即攻击者利用这些凭据访问系统中的其他部分。

- 为防止这种情况,需要强大的身份保护措施来阻止潜在的横向移动。

-

CrowdStrike身份保护:

- CrowdStrike提供身份保护解决方案,可以帮助解决与身份安全相关的挑战。

- 这可能包括监控异常登录尝试、实施多因素认证和其他身份相关的安全措施。

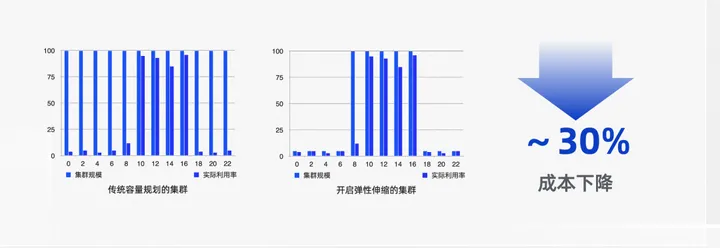

6、整体安全架构优化:

采用集成的安全平台可以提高运营效率,降低成本,并改善组织的安全姿态。这种集成平台结合了多个不同供应商或技术解决方案,为组织提供了一个更清晰、更统一的安全架构。

五、其他常见云原生应用安全解决方案

常见的云原生应用安全解决方案:

1. 容器安全工具:

如Aqua Security、Twistlock(现为Prisma Cloud的一部分)和Sysdig,这些工具专注于容器和Kubernetes环境的安全,提供镜像扫描、运行时保护、网络安全和合规性管理功能。

2. 云访问安全代理(CASB):

如McAfee MVISION Cloud、Netskope和Microsoft Cloud App Security,它们主要用于监控和控制企业数据在云应用中的传输和存储。

3. 云工作负载保护平台(CWPP):

如VMware Carbon Black、CrowdStrike Falcon和Trend Micro Cloud One,这些平台提供对云工作负载的综合保护,包括威胁检测、行为分析和漏洞管理。

4. 安全信息和事件管理(SIEM)系统:

如Splunk、IBM QRadar和LogRhythm,这些系统聚合和分析来自整个IT环境的安全数据,以提供实时分析和警报。

5. 云安全态势管理(CSPM):

如Palo Alto Networks Prisma Cloud、Check Point CloudGuard和Tenable.io,这些工具旨在持续识别并自动修复云环境中的风险和合规问题。

6. 身份和访问管理(IAM)解决方案:

如Okta、Microsoft Azure Active Directory和AWS IAM,它们帮助管理用户身份和控制对云资源的访问。

7. 应用程序安全测试工具:

如Veracode、Synopsys和WhiteHat Security,这些工具帮助在开发过程中识别应用程序的安全漏洞。

8. 基础设施即代码(IaC)扫描工具:

如HashiCorp Sentinel、Checkov和Terraform,它们用于在部署之前检查基础设施代码的安全性和合规性。

9. 云原生网络安全解决方案:

如Cisco Tetration、Juniper Networks和Alcide,它们提供用于云环境的高级网络监控和安全功能。

10. 开发者安全操作(DevSecOps)工具:

如Snyk、GitLab和Jenkins,它们将安全集成到持续集成/持续部署(CI/CD)流程中,确保从开发到部署的每个阶段都考虑到安全因素。文章来源:https://www.toymoban.com/news/detail-756272.html

ps:图片以及CloudStrike解决方案具体内容源自Cloud-Native Application Security Explained - YouTube https://www.youtube.com/watch?v=CbuNA0jtqN0文章来源地址https://www.toymoban.com/news/detail-756272.html

到了这里,关于【云原生应用安全简介(含CloudStrike解决方案)】的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!