黑客攻击实战案例:12种开源情报收集、缓冲区溢出漏洞挖掘、路径遍历漏洞、自定义参数Cookie参数绕过2FA、二维码的XSS、恶意文件上传清单、反射型XSS漏洞、威胁情报搜索引擎。

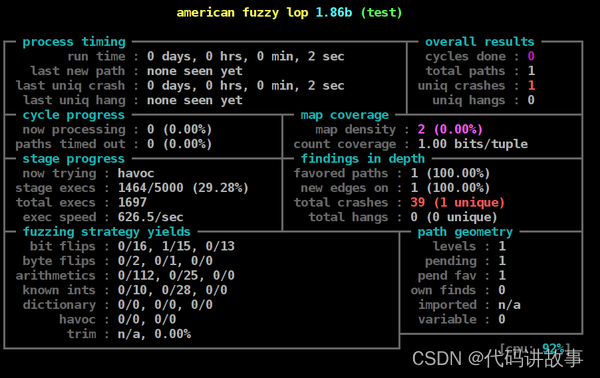

目前漏洞挖掘的常用方法只有一种就是人工分析为主,漏洞挖掘在很大程度上是个人行为,漏洞挖掘的思路和方法因人而异根据对已有漏洞的分析发现,绝大多数的漏洞都是由固定的几种原因造成的,通过对上述原因的分析,可得出这样一个结论这些问题都可以通过软件测试技术检查,因此可以通过软件测试技术进行漏洞挖掘。软件测试技术根据是否可以访问源代码分为白盒测试、黑盒测试和灰盒测试。

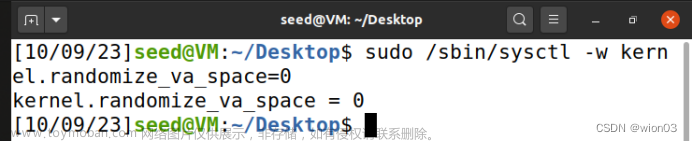

缓冲区溢出漏洞挖掘

以下核心要点:文章来源:https://www.toymoban.com/news/detail-756744.html

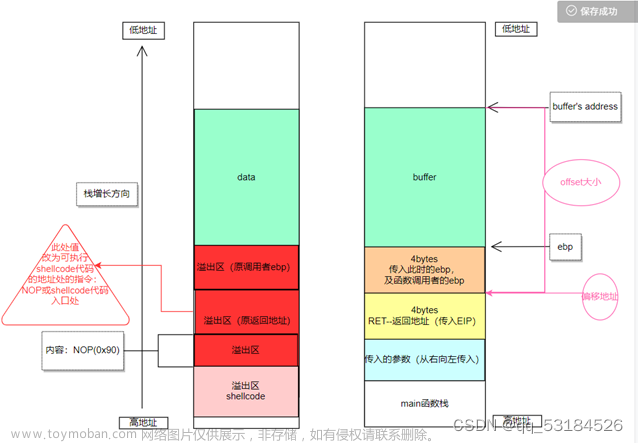

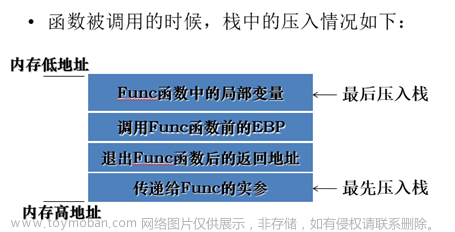

理解缓冲区溢出:缓冲区溢出是一种漏洞,当程序尝试将数据存储到内存中固定大小的缓冲区之外时会发生。这种溢出可能会覆盖相邻的内存位置,导致系统不稳定,甚至可能让攻击者控制系统。

缓冲区溢出在漏洞赏金猎人中的重要性:缓冲区溢出是一种关键漏洞,已经在许多重大的网络攻击中被利用。作为一个漏洞赏金猎人,理解并有效地利用这种漏洞可能会带来很高的认可度和经济收益。

缓冲区溢出的类型:包括基于堆栈的缓冲区溢出,基于文章来源地址https://www.toymoban.com/news/detail-756744.html

到了这里,关于黑客攻击实战案例:12种开源情报收集、缓冲区溢出漏洞挖掘、路径遍历漏洞、自定义参数Cookie参数绕过2FA、二维码的XSS、恶意文件上传清单、反射型XSS漏洞、威胁情报搜索引擎的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!