六:xss get型 eval

通过观察我们可以发现url地址中存在一个date函数

那我们可以试一下把后面的date()函数去掉,直接写入一个alert(555) 发现直接弹出一个框,证明有xss漏洞

七:xss href

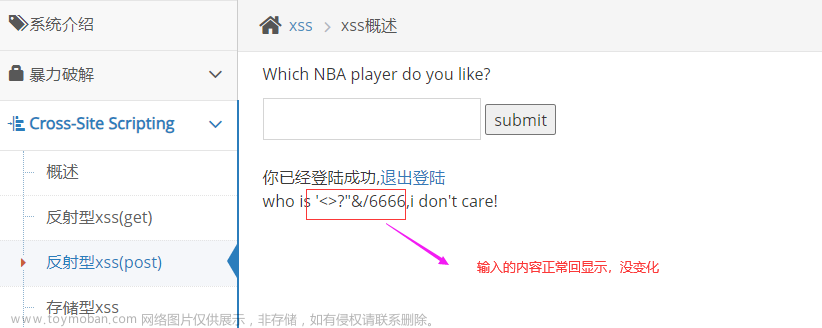

直接进入页面会看到是get方法,那先简单测试,随便输入一个名字

在进入的页面查看页面源代码得知构造闭合的方法

所以闭合的方式为><script>alert(4)</script>

这样在开头页面输入就会注入成功xss

八:xss login from

这个表单登录是一个sql注入和xss结合的漏洞,只有当sql注入成功后,才能执行xss

所以我们在登录口输入1' or 1=1 ;<script>alert(44)</script>

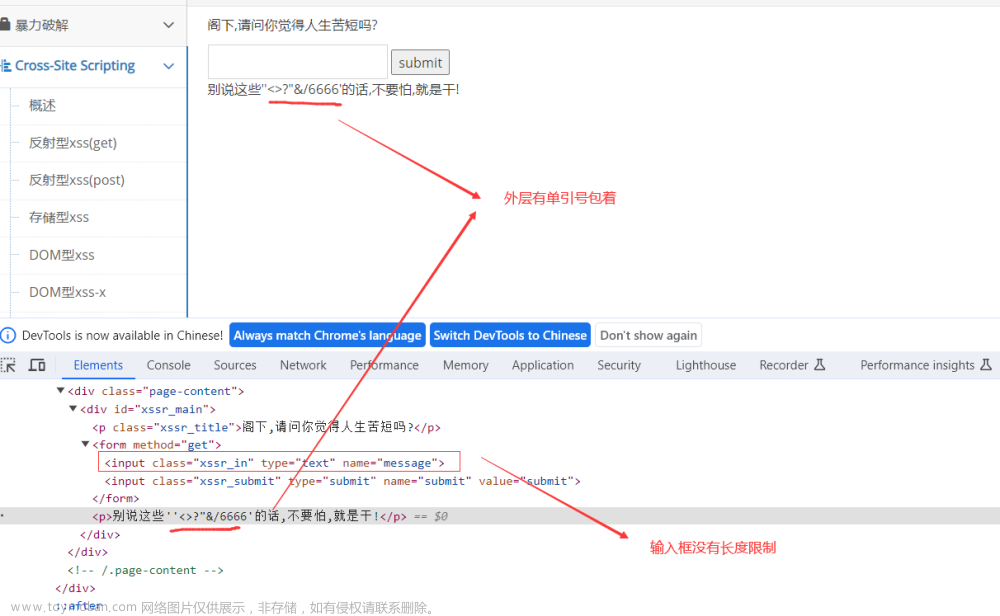

九:xss php_self

进去后直接简单测试,没想到直接成了

但这个测试显然不是想让我们这样过关

PHP_SELF是一个返回正在执行的当前脚本的变量。此变量返回当前文件的名称和路径(来自根文件 夹)。您可以在FORM的操作字段中使用此变量。您还需要注意某些漏洞。 什么是PHP_SELF漏洞 PHP_SELF变量用于获取当前文件的名称和路径,但黑客也可以使用它。如果在页面中使用了 PHP_SELF,则用户可以输入斜杠(/),然后输入一些跨站点脚本(XSS)命令来执行

那么我们就可以构造url 为 用:http://192.168.219.183/bWAPP/xss_php_self.php/"><script>alert(11)</script>

十:xss referer

进入页面后开启burp拦截抓包

把其中的referer改为<script>alert(11)</script>即可

文章来源:https://www.toymoban.com/news/detail-757064.html

文章来源:https://www.toymoban.com/news/detail-757064.html

文章来源地址https://www.toymoban.com/news/detail-757064.html

文章来源地址https://www.toymoban.com/news/detail-757064.html

到了这里,关于beebox靶场A3 low级别 xss通关教程(二)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[网络安全]xss-labs 本地靶场搭建详细教程](https://imgs.yssmx.com/Uploads/2024/02/720204-1.png)

![[网络安全]XSS之Cookie外带攻击姿势及例题详析(基于DVWA靶场)](https://imgs.yssmx.com/Uploads/2024/02/719939-1.png)