用到了CTFcrackTools、CyberChef工具

目录

前言

二、解题工具

1.CTFcrackTools

2.CyberChef

三、解题思路

1.一长串数字

2.16进制字符串 ——Base解密

3.凯撒密码解密

总结

前言

随着难度的进阶(对于本蒟蒻来说1->2)综合性利用各种工具显得很重要

本题没有思路。查看题解之后理清了做题过程,特此总结思路、总结工具,与诸君共勉。

一、题目

![cyberchef 凯撒密码,[XCTF]MISC(基础)刷题WP,安全](https://imgs.yssmx.com/Uploads/2023/12/757232-1.png)

附件里面压缩了一个文件,010eidtor打开发现flag字样以及一串数字。

用txt格式打开,得到如下字符串:

艾尔登法环正式发售在即,迫不及待的mjj身上好像有蚂蚁在爬,写下了一句谜语:

3207357975641587136122466514425152961654613410728337142271750273124995105747053991640817066352343657398947248938255086358418100814441196784643527787764297

谜底就是flag,也是他给所有新生的祝福,希望大家享受解码的过程。

3207357975641587136122466514425152961654613410728337142271750273124995105747053991640817066352343657398947248938255086358418100814441196784643527787764297二、解题工具

1.CTFcrackTools

Github传送门

框架介绍

使用kotlin与java混合开发

这大概是国内首个应用于CTF的工具框架。

可以被应用于CTF中的Crypto,Misc...

内置目前主流密码(包括但不限于维吉利亚密码,凯撒密码,栅栏密码······)

用户可自主编写插件,但仅支持Python编写插件。编写方法也极为简单。(由于Jython自身的原因,暂时无法支持Python3)

在导入插件的时候一定要记得确认jython文件已经加载。

我们附带了一些插件在现成插件可供用户的使用

该项目一直在增强,这一次的重置只保留了部分核心代码,而将UI及优化代码重构,使这个框架支持更多功能。

项目地址:https://github.com/0Chencc/CTFCrackTools

————援引自作者林晨(0chen)

2.CyberChef

CyberChef是英国情报机构政府通信总部(GCHQ)发布了一款新型的开源Web工具,为安全从业人员分析和解密数据提供了方便。

CyberChef 是一个简单、直观的 Web 应用程序,用于在 Web 浏览器中执行各种“网络”操作。 这些操作包括创建hexdumps、简单编码(如XOR或Base64)、复杂加密(如AES,DES和Blowfish)、数据压缩和解压缩、计算哈希和校验和、IPv6和X.509解析等等。

GitHub链接:https://github.com/gchq/CyberChef

————援引自百度

直接访问网址即可进入工具。 (CyberChef)

三、解题思路

1.一长串数字

转换成16进制看看。

用到工具CTFcrackTools

![cyberchef 凯撒密码,[XCTF]MISC(基础)刷题WP,安全](https://imgs.yssmx.com/Uploads/2023/12/757232-2.png)

![cyberchef 凯撒密码,[XCTF]MISC(基础)刷题WP,安全](https://imgs.yssmx.com/Uploads/2023/12/757232-3.png)

注意到16进制字符中出现数字(2~7)字母(a~z)

2.16进制字符串 ——Base解密

关于Base64,Base32,Base16进制的区别方法:

- Base64:

包含大写字母(A-Z),小写字母(a-z),数字(0-9)以及+/;

- Base32:

而Base32中只有大写字母(A-Z)和数字234567;

- Base16:

Base16编码也称为Hex编码

而Base16就是 16进制,他的范围是数字(0-9),字母(ABCDEF)这里的字母 可大可小顺便说一句,当ASCll用Base加密达不到所对应的位数的时候用=号补齐;

base16绝对不可能出现"="、base32的"="个数的取值范围为 { 0 , 1 , 3 , 4 , 6 } ,base64的"="个数的取值范围为 { 0 , 1 , 2 } ,这样也能辅助快速判别

在这里附带由三种Base加密的:I love you!

- Base64:SSBsb3ZlIHlvde+8gQ==

- Base32:JEQGY33WMUQHS33V566IC===

- Base16:49206c6f766520796f75efbc81

————————————————

版权声明:本文为CSDN博主「MangataTS」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/m0_46201544/article/details/128072788

数字(2~7),所以用base32解密试试。

当然,注意到====在前,需要反转字符串。

![cyberchef 凯撒密码,[XCTF]MISC(基础)刷题WP,安全](https://imgs.yssmx.com/Uploads/2023/12/757232-4.png)

再进行Base32解密:

![cyberchef 凯撒密码,[XCTF]MISC(基础)刷题WP,安全](https://imgs.yssmx.com/Uploads/2023/12/757232-5.png)

似乎找到了flag,形式上很对,却看不出语义 ,疑似凯撒密码移位了。

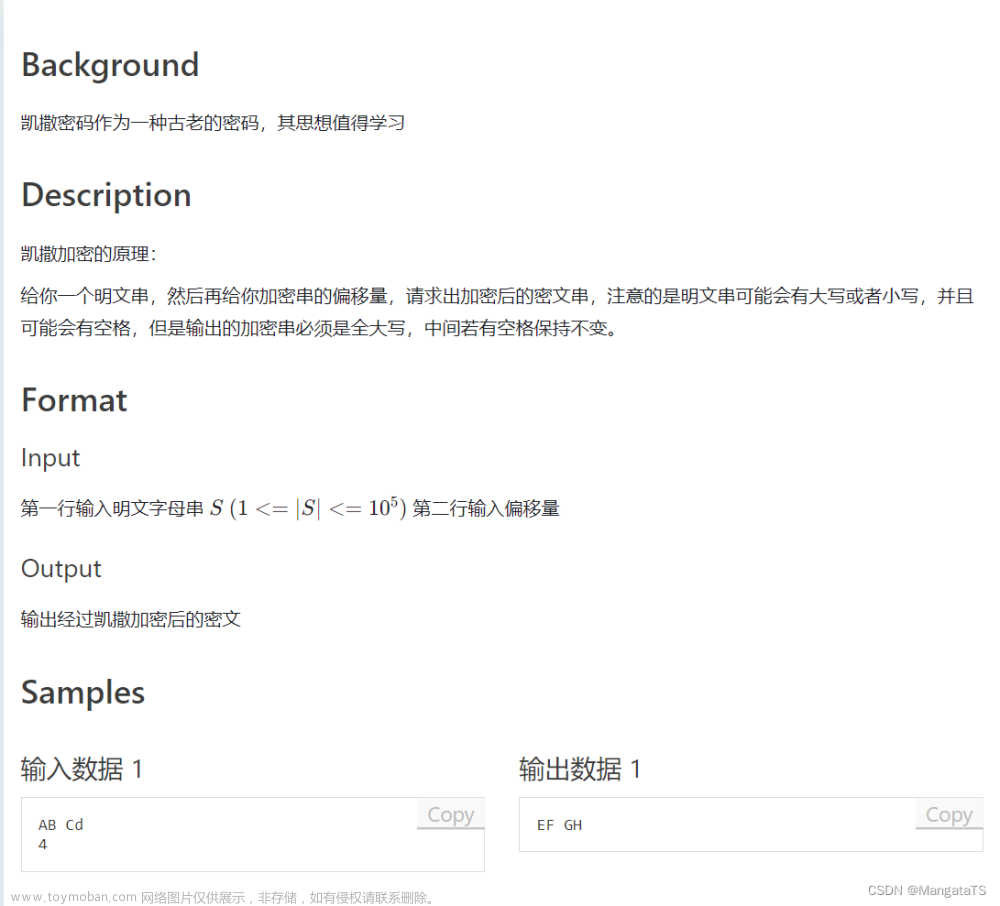

3.凯撒密码解密

![cyberchef 凯撒密码,[XCTF]MISC(基础)刷题WP,安全](https://imgs.yssmx.com/Uploads/2023/12/757232-6.png)

第二行,含有语义的信息也出来了。

Flag: HSCTF{N0w_Y0u_ar3_4_m4ster_0f_crypt0}文章来源:https://www.toymoban.com/news/detail-757232.html

总结

运用了CTFcrackTools以及CyberChef两款工具,十分强大,然而比较生疏,特此总结以深化巩固。另外,本题蒟蒻没有独立做出,依靠大佬的题解恬不知耻地 学习。点击大佬博客,向大佬致敬!文章来源地址https://www.toymoban.com/news/detail-757232.html

到了这里,关于[XCTF]真是阳间题(难度2)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!