目录

一、实验目的

二、实验环境

三、实验内容(实验步骤、测试数据等)

1、打开Cisco Packet Tracer 6.0,按以下拓扑图接好线路。

PC与Server的IP地址、掩码、网关配置

路由器连接配置

2、配置好设备的IP地址和静态路由,使得所有设备可以互通。

路由器的IP地址、掩码配置

静态路由配置

3、测试PC与服务器的连通性。

4、设置标准ACL,使得PC1可以ping通,PC0无法ping通服务器server0。

标准ACL格式

标准ACL举例

5、测试设置标准ACL后PC与服务器的连通性。

6、设置扩展ACL,使得PC1和PC0无法ping通服务器server0,无法登录服务器的ftp,但是可以打开服务器的WEB。

扩展ACL格式

扩展ACL举例

7、测试设置扩展ACL后PC与服务器的连通性。

四、实验体会

把ACL配置加载到不同端口,在应用时有什么不同?

一、实验目的

掌握ACL实现包过滤防火墙的功能。

理解和掌握防火墙的包过滤功能。

掌握包过滤功能在网络安全方面的作用。

理解防火墙在网络安全中的重要性。

二、实验环境

工具软件:思科模拟器(Cisco Packet Tracer 6.0)

三、实验内容(实验步骤、测试数据等)

1、打开Cisco Packet Tracer 6.0,按以下拓扑图接好线路。

PC与Server的IP地址、掩码、网关配置

PC0 的IP地址/掩码/网关地址: 192.168.1.2 255.255.255.0 192.168.1.1

PC1 的IP地址/掩码/网关地址: 192.168.2.2 255.255.255.0 192.168.2.1

Server0 的IP地址/掩码/网关地址: 192.168.4.2 255.255.255.0 192.168.4.1

路由器连接配置

注意事项1:路由器配置时,接两路由器的之间Serial口必须在Physical界面中断电打开,而重新加电后,配置会被重置(配了白配,浪费时间)

所以最好不要先配置路由器上与终端直接相连的接口的IP地址和掩码,应先连接两个路由器,即进行两路由器端口的连接配置

连接两个路由器时,应使用串行DTE连接两个路由器的Serial口

由于Serial口没有打开,直接使用串行DTE会提示此电缆无法连接到该端口

所以要先打开Serial口,才能用串行DTE连接两个路由器

以route0为例,进入Physical界面,点击WIC-1T,断电(黄方框),将右下角的串口(红方框)拖到中间(红方框),最后重新加电

设置好后,config界面中就会出现Serial口

同理,route1用同样步骤设置完毕后,两个路由器就可以用串行DTE通过Serial口连接

然后进行路由器各端口的IP地址、掩码的配置

2、配置好设备的IP地址和静态路由,使得所有设备可以互通。

配置PC0、PC1、Server0的各参数(已在实验步骤1完成)

用串行DTE将route0和route1连接(已在实验步骤1完成)

路由器的IP地址、掩码配置

route0:

route1:

注意事项2:所有的设备配置时,一定不要忘记打开端口

即将Port Status置为On,或者在命令界面输入no shut down

静态路由配置

配置route0一条静态路由:

ip route 192.168.4.0 255.255.255.0 192.168.3.2

配置route1两条静态路由:

ip route 192.168.1.0 255.255.255.0 192.168.3.1

ip route 192.168.2.0 255.255.255.0 192.168.3.1

配置完毕的拓扑图:

3、测试PC与服务器的连通性。

PC0 ping服务器是否连通? 是 是否可以访问WEB? 是

PC2 ping服务器是否连通? 是 是否可以访问WEB? 是

若没有设置静态路由或是静态路由设置错误,就无法ping通服务器,也无法访问WEB

PC0 ping服务器,成功

PC1 ping服务器,成功

PC0 访问web,成功

PC1 访问web,成功

4、设置标准ACL,使得PC1可以ping通,PC0无法ping通服务器server0。

选择在route1中配置ACL,在route1中进入全局配置模式(config)

由于PC0是1.0网段,所以需要限制PC0无法ping通服务器即deny 1.0网段

拒绝1.0网段:

如果不加入允许,所有数据包都会丢失,所以允许2.0网段(编号要一样)

这里设置允许任意,因为是按顺序执行,所以1.0网段还是会被拒绝

把配置好的ACL应用到端口

进入route1右接口(fa 0/0接口)

注:常用命令范例如下

标准ACL格式

access-list access-list-number [permit | deny ] [sourceaddress][wildcard-mask]

access-list-number是acl编号为1-99或者1300-1999之间的数字。

sourceaddress是源地址,wildcard-mask是源地址子网掩码反码。

标准ACL举例

R1(config)#access-list 10 deny 192.168.1.0 0.0.0.255

R1(config)#access-list 10 permit any

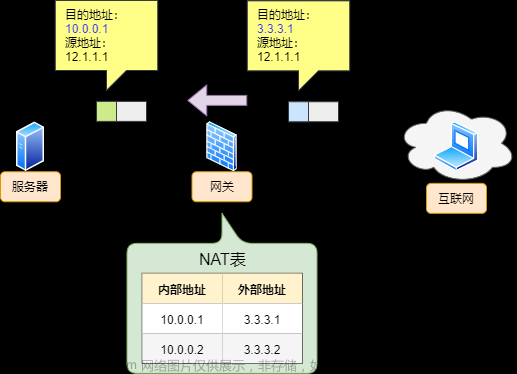

把配置好的ACL应用到端口,in是流入路由器,out是流出路由器。

R1(config)#int fa 0/1

R1(config-subif)#ip access-group 10 out

5、测试设置标准ACL后PC与服务器的连通性。

PC0 ping服务器是否连通? 否 是否可以使用FTP? 否 是否可以访问WEB? 否 PC2 ping服务器是否连通? 是 是否可以使用FTP? 是 是否可以访问WEB? 是

由于设置了ACL,PC0 ping不通服务器

PC1能ping通服务器

PC0访问ftp,由于设置了ACL,访问超时

PC1访问ftp(用户名和密码都是cisco),连接成功,可以使用ftp

PC0访问web,访问超时

PC1访问web,访问超时

6、设置扩展ACL,使得PC1和PC0无法ping通服务器server0,无法登录服务器的ftp,但是可以打开服务器的WEB。

进入route1配置扩展ACL,禁用1.0段和2.0段的ftp服务和icmp服务(ping命令)

no access-list

access-list 100 deny tcp 192.168.1.0 0.0.0.255 192.168.4.2 0.0.0.255 eq ftp

access-list 100 deny tcp 192.168.2.0 0.0.0.255 192.168.4.2 0.0.0.255 eq ftp

access-list 100 deny icmp 192.168.1.0 0.0.0.255 192.168.4.2 0.0.0.255

access-list 100 deny icmp 192.168.2.0 0.0.0.255 192.168.4.2 0.0.0.255

access-list 100 permit ip any any

int fa 0/0

ip access-group 100 out

注:常用命令范例如下

扩展ACL格式

access-list access-list number {permit/deny} protocol +源地址+反码 +目标地址+反码+operator operan(it 小于,gt 大于,eq 等于,neq 不等于)+端口号

access-list-number是acl编号为100-199之间的数字。

protocol可以是ip、tcp、udp、icmp等。

端口号可以是具体端口号80,也可以是应用层协议ftp、www等。

扩展ACL举例

R1(config)#access-list 110 deny tcp any host 192.168.1.2 eq www

R1(config)#access-list 110 permit ip any any

把配置好的ACL应用到端口,in是流入路由器,out是流出路由器。

R1(config)#int fa 0/1

R1(config-subif)#ip access-group 110 out

7、测试设置扩展ACL后PC与服务器的连通性。

PC0 ping服务器是否连通? 否 是否可以使用FTP? 否 是否可以访问WEB? 是 PC2 ping服务器是否连通? 否 是否可以使用FTP? 否 是否可以访问WEB? 是

PC0:ping不通,ftp连接超时

web顺利访问

PC1:ping不通,ftp连接超时

web顺利访问

文章来源:https://www.toymoban.com/news/detail-757509.html

文章来源:https://www.toymoban.com/news/detail-757509.html

四、实验体会

把ACL配置加载到不同端口,在应用时有什么不同?

一个接口只能应用一个ACL,而扩展ACL的功能可以囊括标准ACL的功能,所以可以统一写成扩展ACL应用到端口。文章来源地址https://www.toymoban.com/news/detail-757509.html

到了这里,关于用ACL实现防火墙功能的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!