目录

Ⅰ 端口聚合配置

Ⅱ IP-MAC地址绑定

Ⅲ 软交换配置

Ⅰ 端口聚合配置

一、端口聚合(LACP)应用场景

该功能高端设备上支持,S3100,S3600型号不支持。

1、在带宽比较紧张的情况下,可以通过逻辑聚合可以扩展带宽到原链路的n倍

2、在需要对链路进行动态备份的情况下,可以通过配置链路聚合实现同一聚合组各个成员端口之间彼此动态备份。

二、端口聚合(LACP)模式

LACP的端口可以支持如下几种模式:static(静态),passive,和active

静态:人为配置的聚合组,不允许系统自动添加或删除手工或静态聚合端口。

passive:被动模式,该模式下端口不会主动发送LACPDU报文,在接收到对端发送的LACP报文后,该端口进入协议计算状态。

Active:主动模式,该模式下端口会主动向对端发送LACPDU报文,进行LACP协议的计算。

一般建议对接的2台设备一边为active,另一边为 passive。

三、端口聚合(LACP)配置

步骤一、添加聚合口

配置页面: 系统管理>>网络>>接口>>新建

类型选择:802.3ad汇聚;选择物理接口成员;

P5以上版本默认是静态无需执行下面步骤,可以跳过。如果是P5以下版本默认是动态,请执行以下步骤【建议升级最新版本可web更改模式】:

步骤二、修改LACP

RG-WALL # config system interface

RG-WALL (interface) # edit lacp

RG-WALL (lacp) # set lacp-mode static //配置LACP协商模式: 主动,被动或者静态,默认为动态

RG-WALL (lacp) # set algorithm L3 //负载均衡算法。L3 基于IP地址进行哈希,L4 基于四层进行哈希。

RG-WALL (lacp) # end

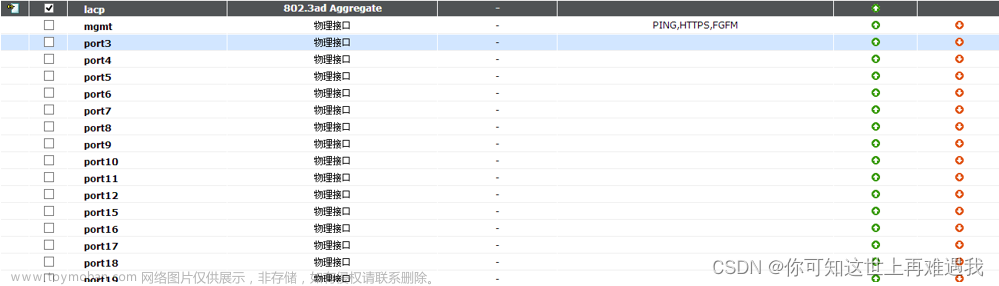

配置完成后查看配置聚合口配置,接口配置页面查看建立的软交换口

说明:对应的物理口在WEB/CLI界面上将消失,不可配置;

查看命令

RG-WALL # show system interface lacp

config system interface

edit "lacp"

set vdom "root"

set type aggregate

set member "port13" "port14"

set description " "

set snmp-index 51

set lacp-mode static

set algorithm L3

next

end

说明:以上查看的配置命令,既是命令行下配置的逻辑和参考

四、查看LACP接口状态

RG-WALL # diagnose netlink aggregate list

List of 802.3ad link aggregation interfaces:

1 name lacp status up algorithm L3 lacp-mode static

RG-WALL # diagnose netlink aggregate name lacp

LACP flags: (A|P)(S|F)(A|I)(I|O)(E|D)(E|D)

(A|P) - LACP mode is Active or Passive

(S|F) - LACP speed is Slow or Fast

(A|I) - Aggregatable or Individual

(I|O) - Port In sync or Out of sync

(E|D) - Frame collection is Enabled or Disabled

(E|D) - Frame distribution is Enabled or Disabled

status: up

npu: y

flush: n

asic helper: y

oid: 135

ports: 2

ha: master

distribution algorithm: L4

LACP mode: active

LACP speed: slow

LACP HA: enable

aggregator ID: 1

actor key: 17

actor MAC address: 14:14:4b:7e:e1:69

partner key: 17

partner MAC address: 14:14:4b:7e:e1:67

slave: port13

link status: up

link failure count: 0

permanent MAC addr: 14:14:4b:7e:e1:69

LACP state: established

actor state: ASAIEE //本端状态

actor port number/key/priority: 1 17 255

partner state: ASAIEE //对端状态

partner port number/key/priority: 1 17 255

partner system: 65535 14:14:4b:7e:e1:67

aggregator ID: 1

speed/duplex: 1000 1

RX state: CURRENT 6

MUX state: COLLECTING_DISTRIBUTING 4

slave: port14

link status: up

link failure count: 0

permanent MAC addr: 14:14:4b:7e:e1:68

LACP state: established

actor state: ASAIEE

actor port number/key/priority: 2 17 255

partner state: ASAIEE

partner port number/key/priority: 2 17 255

partner system: 65535 14:14:4b:7e:e1:67

aggregator ID: 1

speed/duplex: 1000 1

RX state: CURRENT 6

MUX state: COLLECTING_DISTRIBUTING 4

Ⅱ IP-MAC地址绑定

功能说明

关于配置IP-MAC地址的绑定,防火期防火墙支持如下2种功能(透明或者路由模式均支持):

1、 简单的静态MAC-IP绑定,仅用于配置系统的ARP表项。

2、基于防火墙的MAC-IP绑定,列表之外的MAC会被防护墙拒绝访问。

一、系统MAC/IP地址绑定

说明:P3版本支持web界面配置IP+MAC绑定

说明:P3之前版本仅支持命令行配置

步骤一、配置命令如下

RG-WALL #config system arp-table

RG-WALL (arp-table) # edit 1

RG-WALL (1) #set interface internal //指定接口(路由模式或者VDOM为路由模式时需这条命令;透明模式或者VDOM为透明模式时,无需该命令)

RG-WALL (1) #set ip 192.168.1.111 //指定IP地址

RG-WALL (1) #set mac 00:00:00:11:11:11 //指定MAC地址

RG-WALL (1) #next

RG-WALL (arp-table) #end

步骤二、查看当前防火墙ARP表

RG-WALL # get sys arp

Address Age(min) Hardware Addr Interface

192.168.1.111 - 00:00:00:11:11:11 internal

二、基于防火墙的MAC/IP绑定

步骤一、binding参数设置

RG-WALL #config firewall ipmacbinding setting

RG-WALL (setting) #set bindthroughfw enable //开启对需要通过防火墙的数据的过滤,指要匹配策略进行转发的数据。默认diable

RG-WALL (setting) #set bindtofw enable //开启对需要到达防火墙的数据的过滤,指对防火墙本身的访问。默认disable。

RG-WALL (setting) #set undefinedhost block //对不在ipmac表中的MAC采用的动作(默认block,拒绝)

RG-WALL (setting) #end

步骤二、设置ipmac表

RG-WALL # config firewall ipmacbinding table

RG-WALL (table) #edit 1

RG-WALL (1) #set ip 192.168.1.1 //设置绑定IP

RG-WALL (1) #set mac 00:31:cd:4c:5d:6e //设置绑定MAC

RG-WALL (1) #set name "test" //设置绑定条目的名称

RG-WALL (1) #set status enable //状态设置为启用

RG-WALL (1) #next

RG-WALL (table) #end

步骤三、接口下启用该功能

RG-WALL #config system interface

RG-WALL (interface)#edit internal //进入需控制的接口

RG-WALL (internal)#set ipmac enable //状态设置为启用

RG-WALL (internal)#end

三、功能验证

在防火墙上采用diagnose debug flow查看拒绝log信息;

需要通过防火墙的数据:

RGFW # id=13 trace_id=1 msg="vd-root received a packet(proto=1, 192.168.1.168:1->8.8.8.8:8) from internal. code=8, type="

id=13 trace_id=1 msg="allocate a new session-000a5db6"

id=13 trace_id=1 msg="find a route: flags=00000000 gw-192.168.118.1 via wan1"

id=13 trace_id=1 msg="HWaddr-f0:de:f1:0f:85:c2 is in black list, drop" // IPMAC表中没有f0:de:f1:0f:85:c2记录,被拒绝

到达防火墙的数据:

RGFW # id=13 trace_id=11 msg="vd-root received a packet(proto=1, 192.168.1.168:1->192.168.1.200:8) from internal. code=8,"

id=13 trace_id=11 msg="allocate a new session-000a5f04"

id=13 trace_id=11 msg="HWaddr-f0:de:f1:0f:85:c2 is in black list, drop" // IPMAC表中没有f0:de:f1:0f:85:c2记录,被拒绝

Ⅲ 软交换配置

一、功能说明

软交换口是将防火墙的多个3层接口,通过软件的方式,组成一个2层交换接口。 如对于X9300的每个口都为3层路由接口,将port1,port2组成软件交换接口。

二、功能配置

步骤一、添加聚合口

配置页面: 系统管理>>网络>>接口>>新建

类型选择:software switch;选择物理接口成员;

步骤二、查看软交换

接口配置页面查看建立的软交换口

同时,使用show full system switch-interface 查看配置信息

RG-WALL # show full system switch-interface

config system switch-interface

edit "SW1"

set vdom "root"

set member "internal1" "internal2"

set type switch

set span disable

next

end

说明:以上查看的配置命令,既是命令行下配置的逻辑和参考

三、功能限制

1、软交换口是通过软件的方式模拟出的,需要由CPU处理,无法被ASIC芯片加速,会影响系统的性能,谨慎使用;文章来源:https://www.toymoban.com/news/detail-758662.html

2、M5100不支持软交换配置;文章来源地址https://www.toymoban.com/news/detail-758662.html

到了这里,关于锐捷防火墙(WEB)—— 接口—端口聚合配置、IP-MAC地址绑定、软交换配置的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!