CTF学习笔记——ret2text

原理

ret2text 应该算是PWN里面比较简单的题型了,这种题型有个显著特征,就是会有个很明显的后门函数,也就是system("/bin/sh"),我们只需要将我们的程序跳转到后门函数即可。不过我们控制执行程序已有的代码的时候也可以控制程序执行好几段不相邻的程序已有的代码 (也就是 gadgets),这就是我们所要说的 ROP。

不过程序也可能会开启某些保护,我们需要想办法去绕过这些保护,这些我们就到后面来介绍。

题目

[SWPUCTF 2021 新生赛]gift_pwn | NSSCTF

分析

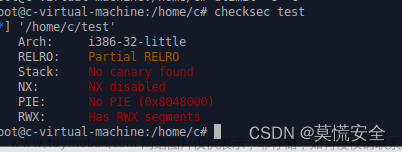

首先用Checksec分析二进制文件

我们发现这个程序仅仅打开了NX(堆栈不可执行保护),也就是在堆栈上的数据不可执行,不能直接通过将shellcode放入堆栈然后执行程序,打开后门。

amd64说明这个程序是64位的,i386-32是32位程序;little说明这个程序是小端的,这个主要影响的是我们程序对于数据的解读方式。

反编译

将其使用IDA64(如果是32位就用IDA)打开该二进制程序,可能第一次打开就是这个样子,我们按下空格可以看到完整的汇编代码,同时按下F5就可以查看反编译的结果。

我们在左侧函数列表找到main函数,常规来说这个是程序的入口,我们会从这里开始看程序的执行流程,反编译后大概就是这样,执行了一个vuln函数。

双击vuln函数之后发现了一个明显的数组越界(栈溢出),如下所示,read读入了0x64个字节,远超栈的大小,这边我们双击buf查看一下栈结构。

栈结构如下所示,0x10就是数组的大小,然后后面就是保存的rbp(32位是ebp)以及返回地址。s是存储的rbp,代表这个函数结束以后rbp要被修改为什么。

r是返回地址,代表这个函数结束以后程序会跳转到哪个地址继续执行,我们大多数情况下都是利用这个返回地址来进行操作。

由于栈的生长方向是由高地址往低地址增长的,我们可以看到左边是变量所在的相对位置,以s为基准。

在read读入字符的时候,第一个字符会被放在相对地址是0x10的位置,第二个字符会被放在0x0f的位置上,当我们读入的字符超过了buf的长度,那么会接着向下(高地址)存放,这个时候就会覆盖掉原来保存在高地址的s和r,以让程序跳转到不同的地方。

read函数可以读入0x64个字符,而buf的长度为16,s为8,r为8,可以修改s和r,(在32位程序中s和r为4,64位程序中s和r为8,这是由计算机位数决定的,一个字符长度是一个字节,一个字节的长度是8位(即长度为8的二进制数),32/8 = 4,64/8 = 8)

在左边的函数列表我们可以看到一个gift函数,很显然,我们需要跳转到此处。

它的作用是打开一个shell,这很明显是一个后门函数

那么如果我们可以控制vuln函数中的r的地址为gift函数的起始地址,那我们就可以跳转到这个后门函数,然后可以执行我们想要的命令。

开始编写我们需要的利用脚本文章来源:https://www.toymoban.com/news/detail-759260.html

利用

from pwn import *

p = remote("node4.anna.nssctf.cn",28377)

payload = b'a' * 16 + b'a' * 8

payload += p64(0x4005B6)

p.send(payload)

p.interactive()

文章来源地址https://www.toymoban.com/news/detail-759260.html

文章来源地址https://www.toymoban.com/news/detail-759260.html

到了这里,关于CTF学习笔记——ret2text的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!