高级安全工具是白帽子必须掌握的重要内容,但这些工具对使用者的基础技能要求较高,初学者可能难以掌握。在实战环境中,经常使用的工具包括IDA、Ghidra、Binwalk、OllyDbg和Peach fuzzer等。熟练掌握这些工具,对于白帽子在网络安全实战中取得成功至关重要。

高级安全工具介绍

- IDA

IDA是一个专业的反汇编工具,对于安全渗透人员来说是进行逆向安全测试的必备工具。它提供了静态反汇编和逆向调试等功能,能够帮助安全测试人员深入代码层面,发现高危的安全漏洞。

2. Ghidra

Ghidra是一款开源的跨平台软件逆向工具,支持Windows、macOS和Linux等平台。它提供了反汇编、汇编、反编译等多种功能,并使用了专为逆向工程设计的寄存器传输语言Ghidra P-Code,可以对多种不同的处理器进行建模。

3. Binwalk

Binwalk是一个强大的文件扫描和提取分析工具,用于识别文件内部的内容和代码。它不仅可以分析标准格式文件,还能处理非标准格式文件,包括压缩文件、二进制文件、经过删节或变形处理的文件,以及多种格式融合的文件等。

4. OllyDbg

OllyDbg是一款功能强大的反汇编工具,结合了动态调试和静态分析等功能。它是一个用户模式调试器,能够识别系统重复使用的函数,并能注释它们的参数。此外,OllyDbg还能用于调试多线程应用程序,支持线程的切换、挂起、恢复和终止等操作,以及改变线程的优先级。

5. Peach Fuzzer

Peach Fuzzer是一款智能模糊测试工具,广泛应用于发现软件中的缺陷和漏洞。它主要提供两种模糊测试模式:基于生长的模糊测试和基于变异的模糊测试。这两种模式可以帮助安全研究人员有效地探索和测试目标软件的边界和异常情况,从而发现潜在的安全问题。

编写 PoC 或 EXP 等高级利用

高阶安全挑战:操作系统与安全设备的漏洞利用

对于各种操作系统和安全设备,编写Proof of Concept (PoC)或Exploit (EXP)是一项高阶且复杂的任务。以下是一些备受关注的操作系统和设备,以及与之相关的漏洞利用挑战:

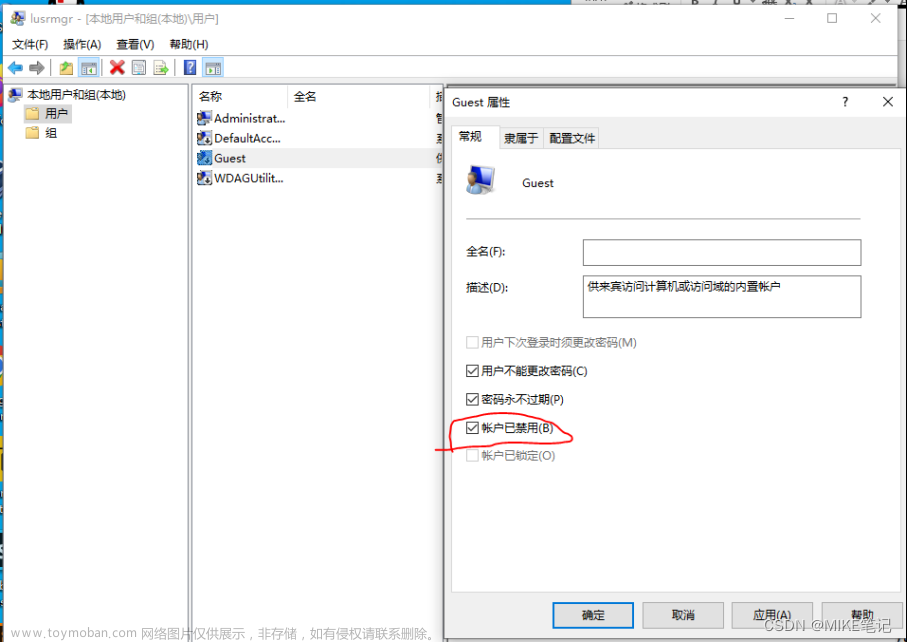

- Windows:由微软公司开发的个人电脑操作系统。在此背景中,针对Windows的能力指的是在Windows操作系统中发现漏洞,并利用这些漏洞编写PoC或EXP的技术实力。

- Android:这是一个由Google公司和开放手机联盟领导及开发的操作系统,主要应用于移动设备,例如智能手机和平板电脑。在这里,Android代表了在Android操作系统上寻找并利用漏洞来编写PoC或EXP的高级技能。

- iOS:苹果公司的移动操作系统,主要用于iPhone、iPod touch和iPad设备。对于iOS的提及,意味着具备在iOS操作系统上探测漏洞并利用这些漏洞来创建PoC或EXP的专业能力。

这些高阶能力不仅要求技术深度,还需要对目标系统的内部结构和工作原理有深入的了解,以便能够定位和利用潜在的安全弱点。

4. Linux

Linux是一个主要用于服务器的操作系统,其中Ubuntu、CentOS等都是基于Linux内核开发的操作系统。在这里,Linux代表了在Linux操作系统上寻找并利用漏洞来编写PoC或EXP的高级能力。

5. macOS

macOS是由苹果公司开发的操作系统,专为Macintosh系列计算机设计。由于macOS的架构与Windows存在差异,很多针对Windows的计算机病毒在macOS上无法成功执行。在本文的上下文中,macOS指的是在macOS操作系统上发现并利用漏洞来编写PoC或EXP的技术能力。

6. 网络安全设备文章来源:https://www.toymoban.com/news/detail-760570.html

实战环境中常见的网络安全设备包括IP协议密码机、安全路由器、线路密码机、防火墙、安全服务器、公开密钥基础设施(PKI)系统、授权证书(CA)系统、安全操作系统、防病毒软件、网络/系统扫描系统、入侵检测系统、网络安全预警与审计系统等。这些设备本身也可能存在安全漏洞,在近年来的实战攻防演习中,这些漏洞受到了越来越多的关注并被加以利用。在本文中,网络安全设备指的是能够在各种网络安全设备中找到漏洞并利用这些漏洞编写PoC或EXP的高阶能力。文章来源地址https://www.toymoban.com/news/detail-760570.html

到了这里,关于白帽子实战之高阶安全挑战:操作系统与安全设备的漏洞利用的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!