大家好,我是小华学长,一名计算机领域的博主。经过多年的学习和实践,我积累了丰富的计算机知识和经验,在这里我想与大家分享我的学习心得和技巧,帮助你成为更好的程序员。

作为一名计算机博主,我一直专注于编程、算法、软件开发等领域,在这些方面积累了大量的经验。我相信分享是一种双赢的方式,通过分享,我可以帮助他人提升技术水平,同时也能够得到学习交流的机会。

在我的文章中,你将会看到我对于各种编程语言、开发工具以及常见问题的解析和分析。我会结合自己的实际项目经验,为你提供实用的解决方案和优化技巧。我相信这些经验不仅能够帮助你解决当前遇到的问题,还能够提升你的编程思维和解决问题的能力。

除了技术方面的分享,我还会涉及到一些关于职业发展和学习方法的话题。作为一名曾经的学生,我深知在计算机领域如何更好地提升自己和面对挑战。我会分享一些学习方法、面试技巧和职场经验,希望能够对你的职业发展产生积极的影响。

我的文章会发布在CSDN社区,这是一个非常活跃和专业的计算机技术社区。在这里,你可以与其他热爱技术的人们交流、学习和分享。通过关注我的博客,你可以第一时间获取到我的最新文章,并与我和其他读者互动交流。

如果你对计算机领域有兴趣,希望能够更好地提升自己的编程能力和技术水平,那么请关注我的CSDN博客。我相信我的分享会带给你帮助和启发,让你在计算机领域取得更大的成就!

让我们一起成为更好的程序员,共同探索计算机领域的精彩世界吧!感谢你的关注与支持!

分享的所有计算机项目源码均包含文档,可做毕业设计或课程设计,欢迎留言分享问题,交流经验!

摘 要

随着网络技术的高速发展,拥有多个异地分支机构的企业在其信息化建设中,必须具备良好的移动办公能力和需求, 虚拟专用网(VPN) 是通过公共网络建立的一条临时的、安全的连接,相比传统方式的专线租赁,成本更低,此外利用隧道、加密技术,可以更好地保证信息在公司内网上传递的安全性。企业员工在基于Internet或4G网络下能随时异地访问企业内部网络,高效开展各类办公业务.SSL VPN是远程用户访问企业内部数据最快、最安全、最有效的技术.用户可以通过其快捷安全地实现远程办公,帮助企业提高生产力,增强网络安全.同时也可以降低企业的管理和运维成本。

本文介绍了VPN的基本原理和几种重要的实现技术。分析对比了SSL VPN 和IPsec VPN的优缺点,说明如何使用SSL VPN技术构建企业内联网。概述了SSL VPN技术,针对SSL VPN网络技术在企业信息系统中的应用进行了分析与研究,旨在为了利用SSL VPN技术来解决大中型网络应用中存在的不足,以确保企业信息系统的安全。

使用SSL VPN构建企业网络,员工出差或者在家就可以拨号连入公司内部网络,进行数据之间安全的进行传递,应用前景广阔,并且对安全性的要求更高,对实现远程办公的行为更加方便和稳定。

关键词: SSL 企业 安全 隧道 网络

Abstract

With the rapid development of network technology, enterprises with multiple branches in different places must have good mobile office ability and demand in their information construction. Virtual private network (VPN) is a temporary and secure connection established through public network. Compared with the traditional way of leased line, it has lower cost. In addition, it uses tunnel and encryption technology, It can better ensure the security of information transmission on the company's intranet. Under the Internet or 4G network, enterprise employees can visit the internal network of the enterprise at any time and carry out all kinds of office business efficiently. SSL VPN is the fastest, safest and most effective technology for remote users to access the internal data of the enterprise. Users can realize remote business quickly and safely, and help the enterprise to improve productivity, Enhance network security. At the same time, it can also reduce the cost of enterprise management and operation and maintenance.

This paper introduces the basic principle of VPN and several important implementation technologies. This paper analyzes and compares the advantages and disadvantages of SSL VPN and IPSec VPN, and explains how to use SSL VPN technology to build enterprise intranet. This paper summarizes SSL VPN technology, analyzes and studies the application of SSL VPN network technology in enterprise information system, aiming at solving the problems existing in large and medium-sized network application by using SSL VPN technology, so as to ensure the security of enterprise information system.

Using SSL VPN to build enterprise network, employees can dial in to the company's internal network when they are on business or at home, and transfer data safely. It has a broad application prospect, higher security requirements, and more convenient and stable behavior to realize remote office.

Keywords: SSL enterprise security Tunnel network

目 录

第1章 引言... 1

1.1 研究背景... 1

1.2 研究意义... 1

1.3 研究内容... 2

第2章 系统分析... 3

2.1 可行性分析... 3

2.2 需求分析... 3

第3章 相关技术综述... 6

3.1 SSL VPN技术... 6

3.2 DHCP技术... 8

3.3 ACL设计... 9

3.4 NAT设计... 11

3.5 OSPF设计... 11

第4章 系统设计... 13

4.1 网络总体设计... 13

4.2 网络安全性设计... 13

4.3 网络拓扑图... 14

4.4 IP地址规划... 15

4.5 设备选型... 16

第5章 详细设计... 21

5.1 VPN技术实现方式... 21

5.2 SSL安全性... 21

5.3核心层设计... 22

5.4 汇聚层设计... 23

5.5 接入层设计... 23

5.6 关键性技术及难点... 24

5.7 存在的问题和解决方法... 24

第6章 系统测试... 25

6.1 网络结论现象验收... 25

6.2 连通性测试... 27

第7章 总结... 31

参考文献... 32

致 谢... 33

附 录... 34

附 录1:... 34

核心交换机:... 34

第1章 引言

随着21世纪信息化的普及和飞速发展,各个领域的人员都享受到了网络所带来的巨大便捷,但是在享受的同时也带来了新的问题,其中至关重要的当属网络安全问题。网络安全问题一直都是网络平台中所担心及害怕的一个事项,尤其是金融、企业等使用者对于网络信息安全问题极为重视。

网络科技的发展也让网络环境变得复杂化,所以不只是系统本身就存在着各种安全性的问题,Internet上的安全问题就是层出不穷的。怎么能有效的利用现有的网络环境技术来提高整体的安全和管理水平,应当是首要解决的问题,现在社会的发展进步也使得网络硬件设备更加成熟、稳定。

1.1 研究背景

网络系统安全就是事关于国家安全、国家稳定发展以及公民在生活、工作中所要面对的重大战略问题,可以说没有网络安全就没有国家安全。

当前国际上根据当前网络安全面临的形势,对网络系统所面临的主要安全问题进行了分析,并针对各种安全问题进行了设置。所探讨的结果就是对于网络跨地区传输的数据保证所产生的 VPN技术,都是为了加强网络的可控性和安全性,VPN(Virtual Private Network)是一中借助于公网的虚拟专用网络,具有费率低、速度快、扩展性强、安全性高等技术特点,实现了一种类似于租用运营商专线的效果,它可以在特地的数据流之间创建一条专用的隧道,隧道是VPN的核心技术,可以说没有隧道就不叫VPN,要实现隧道技术的话必须要遵循隧道协议。

虚拟专用网(Virtual Private Network)的产生解决了固定站点之间安全接入问题。它是属于近年来的一项新型网络技术,可以在internet网络中虚拟一条专门进行点对点对接的通道,实现了在公用的网络环境中构建出专用网络。本文章主要讲述的是VPN中的SSL VPN技术,它属于网络层VPN技术,属于IETF定义的安全框架,可用来保证公用与专用网络环境之间传输数据的点对点的验证以及加密,实现数据接入低成本、高安全的特性。

1.2 研究意义

本课题开展的主要意义就是为了解决企业网络中数据通信安全性问题,在ISP网络中实现企业外出人员移动办公的点对点虚拟化隧道进行安全传输,为数据通信提供可靠性、安全性和保密性,保证外出人员移动办公通信的数据完整性不受影响。

1.3 研究内容

当前,随着信息技术的发展,加剧了企业内部员工及合作伙伴间的信息交互,如何通过互联网访问企业内部系统,实现远程办公成为企业发展的必然要求。公网传输的非加密性,使得安全性及保密性极差,虚拟专用网(VPN)以其公网连接、加密传输的优势,越来越多被企业所青睐。VPN技术包括L2TP、PPTP、IPsec VPN及SSL VPN等。在早期的企业远程办公系统中,主要是选用IPSecVPN,但因IPSecVPN存在通信性能较低、需安装专用客户端软件、安装维护困难、实际全面支持的系统比较少等缺陷,所以近几年,随着SSL VPN技术的发展,越来越多的企业倾向于采用SSL VPN构建企业远程办公,基于此,本文就SSL VPN在企业网络中的实现和设计接入进行研究探讨。

第2章 系统分析

2.1 可行性分析

2.1.1技术可行性

SSL VPN在与传统的IPSec VPN比较,SSL能在不同地点让公司更多远程用户接入,可访问更多的网络资源,对客户端设备的要求也低,从而降低了配置和运行支撑成本。很多企业用户用SSL VPN做远程安全的接入技术,主要看重的是它的接入控制功能。SSL VPN给出加强的远程安全接入功能。IPSec VPN通过在两站点间创建隧道直接(非代理方式)接入,实现透明访问整个网络。只要隧道创建用户PC就和物理地处于企业LAN中一样。这有许多的安全风险,特别是在接入用户权限过大时。SSL VPN提供安全、可代理连接,只有认证的用户才可访问资源,这就安全多了。SSL VPN可细分加密隧道,使终端用户能同时接入Internet与访问内部企业网资源即它是可控的。另外,SSL VPN还可细化接入控制功能,便于把不一样访问权限给不同用户,达到伸缩性访问。这种准确的功能对远程接入IPSec VPN来说基本是无法实现的。

2.1.2 经济可行性

SSL VPN可接入管理或非管理企业设备,如家用PC或公共Internet接入场所,而IPSec VPN客户端只能接入可管理或固定设备。伴着不断增长远程接入需求,IPSec VPN在访问控制面临极大挑战,且管理与运行的成本较高,它是点对点连接的最好的解决方案,但要完成任何位置的远程安全接入,用SSL VPN要满意得多。

2.1.3 操作可行性

IPSec VPN在有点繁杂的网络结构中很难遍历防火墙和NAT,不能有效的解决IP地址冲突问题。SSL VPN几乎不限制接入位置,可从大量Internet接入设备,在任意远程位置访问网络资源。SSL VPN通信基于标准TCP/UDP协议传输,因而能遍历全部NAT设备、基于代理的防火墙和状态检测防火墙。这得用户能从任意地方接入,不管是在其他公司网络中基于代理的防火墙后,还是宽带连接中。

2.2 需求分析

2.2.1 功能需求

企业需要使用SSL VPN技术,可以安全地将企业网扩展到任何授权用户,让在外的用户或者员工可以利用标准Web浏览器从提供互联网连接的任何地方建立与公司资源的远程访问连接。

2.2.2 非功能需求

1.性能需求

SSL VPN需要能同时支持多人进行VPN连接办公,并且需要能够实现用户数可扩容、连接并发数能超过一定的使用人数限制,设备网口需要支持千兆互联口接入网络,并且具备多网卡,能实现业务和管理地址分离。

2.可用性需求

SSL VPN是目前业界一种解决远程用户访问公司数据最简单、最安全的解决技术,它基本上不受接入位置的限制,能遍历所有NAT设备、基于代理的防火墙和状态检测防火墙,不需要像传统IPSec VPN必须为每一台客户 机安装客户端软件SSL通过简单易用的方法就能实现信息的远程连通。任何安装了浏览器的用户电脑都可以使用员工只需要利用Web浏览器及其本地的SSL加密,就可以从非本公司局域网内拥有的设备终端,例如家用PC、互联网信息亭或无线热点接入企业网,通常IT部门不能在这些地点方便地为IPSec VPN连接部署和管理VPN客户端软件。在应用访问要求受限的地方,SSL VPN不需要使用预装VPN客户端软件。管理员可以对Web站点和公司应用提供定制的用户门户和精确的访问控制。

3.可靠性需求

正如大家所熟知的,国内基础网络环境比较恶劣:光纤、小区宽带、ADSL、窄带拨号、3G等网络接入方式并存,电信、移动、联通多家运营商林立,尤其是跨运营商的线路情况不稳定,使得很多用户购买的SSL VPN系统部署后使用效果不佳,根本无法达到规划中随时随地移动办公的目的。很多用户的SSL VPN接入平台后,由于体验不佳,连接访问的用户越来越少,最终处于荒废状态,投资回报率很低。

因此,VPN需要具有多线路负载等技术,还需要具备快速HTP技术、flash-link技术等。这些技术能成功地将绝大多数SSL VPN终端用户的接入速度提升了数倍。

5.安全性需求

在中小型企业中,用户普遍使用的办公网与业务网的隔离产品往往不尽如意,网闸、防火墙等传统产品难以满足用户对网络之间既要隔离,又要对某些应用开放权限访问的新要求。与此相对应的是,SSL VPN对网络的隔离保护,对接入人员权限的细致分配,记录等功能特性,则能完美地满足用户要求,达到隔离基础上的安全访问效果。通过在服务器或业务网前段部署SSL VPN,提供了从逻辑隔离、接入人员、权限分配、直至访问行为审计的全方位安全保障。

第3章 相关技术综述

3.1 SSL VPN技术

3.1.1 SSL VPN概述

SSL(Secure Sockets Layer)是由Netscape公司开发的一套Internet数据安全协议,当前版本为3.0。它已被广泛地用于Web浏览器与服务器之间的身份认证和加密数据传输。SSL协议位于TCP/IP协议与各种应用层协议之间,为数据通讯提供安全支持。SSL协议可分为两层: SSL记录协议(SSL Record Protocol):它建立在可靠的传输协议(如TCP)之上,为高层协议提供数据封装、压缩、加密等基本功能的支持。 SSL握手协议(SSL Handshake Protocol):它建立在SSL记录协议之上,用于在实际的数据传输开始前,通讯双方进行身份认证、协商加密算法、交换加密密钥等。

3.1.2 SSL VPN的安全性

如今正在兴起的移动办公等远程接入应用方面,SSL VPN有更大的优势。从传输安全、身份认证、接入安全检查、访问授权等方面保证SSLVPN方案的安全性。

1.传输安全

传输的安全性通过SSL协议来保障。SSL确保 了数据传输的机密性、完整性和通信双方的相互认证,可用各种公钥(RSA、DSA)算法、对称密钥算法(DES、3DES、RC4)和完整性(MD5、SHIA-1)算法。

2.身份认证

在SSL协议中,Client和Server在握手阶段会认证,该认证是设备间的认证。SSL协议 的双向认证保证了终端设备的可信,但不能证明用该终端的人的身份。SSL VPN能在应用层(而不是在SSL层)提供接入用户的身份认证功能。SSL VPN除了可提供传统的用户名/密码认证方式外,还可提供数字证书认证、动态密码认证及接入终端硬件特征码绑定等多种扩展认证方式。

3.接入安全检查

用户所处环境的复杂性、所用终端的不确定性都会潜在的冲击内网安全。面对这-问题,SSL VPN网关引入了终端安全检查和控制策略,检查用户终端的安全性与可信性。由检查结果评估终端的安全状态然后决定是否允许用户访问内网、能够访问哪些资源。

4.访问授权

SSL VPN的用户是多样的,可对用户基于角色、用户组、单个用户来授权。对于用户已有的授权体系,SSL VPN能支持与外部已有授权系统集成,方便管理员对全网统- -部署授权策略。通过对不同用户实施不同的访问授权,SSL VPN网关能只允许合法用户接入。管理员可为用户分组或定义不同的角色,配置不同的资源,使特定用户只能访问授权的特定资源。对内部资源的控制粒度越细,对内网的安全保障越有效,SSLVPN能访问控制URL、IP、端口、应用服务。

3.1.3 SSL VPN的工作过程

SSL VPN的连接过程是怎么样的,如下图:

图3.1SSL VPN建立过程

1.远程电脑用户登陆SSL VPN页面,使用网页浏览打开SSL VPN服务器的外网地址6.16.5.6,输入使用者的身份信息,如账户密码登陆,此时会建立一个HTTPS会话,服务器通过这个会话给用户自动加载SSL VPN客户端程序;

2.此时的SSL VPN客户端程序的目的是给用户PC创建一个虚拟网卡,以实现到总部网络的VPN连接;

3.虚拟网卡创建好后,SSL VPN服务器会从地址池192.168.1.0/24中取一个地址如192.168.1.2分配给该远程电脑用户,同时下发路由、DNS等信息,SSL VPN服务器针对该地址池也会有一个服务器地址192.168.1.1,作为所有客户端程序虚拟网卡的网关;

4.此时SSL VPN客户端程序与服务器之间会建立一个全新的SSL会话,专门用来传输虚拟网卡与SSL VPN服务器之间的流量;

5.假设远程电脑用户要访问公司内部DNS 10.6.16.1服务器,根据路由的关系,远程PC会通过虚拟网卡将访问公司内部DNS请求(源192.168.1.2目的10.6.16.1)转发给SSL VPN服务器192.168.1.1;

6.远程PC上的SSL VPN客户端程序会将虚拟网卡发出的IP包封装至新的SSL会话中,通过互联网传送到SSL VPN服务器;

7.SSL VPN服务器进行解密,解封装后发现IP目的地址是10.6.16.1,那么就转发给内部DNS服务器;

8.反向过程以及访问内部ERP服务器10.6.16.4与此类似。

3.1.4 SSL VPN对比IPSEC VPN

(1) IPSec VPN部署和管理成本较高。IPSec VPN的价值在于其传输的安全性。但部署IPScc需要对基础设施进行重大改造,以便远程访问,但管理成本很高。才且需要在客户端需要安装复杂的软件,当用户的VPN策略发生改变时,其管理难度将呈儿何级数增长。SSL VPN则正好相反,客户端不需要安装任何软件或硬件,使用标准的浏览器,就可通过简单的SsL安全加密协议,安全地访阿网络中的信息,其成本低很多。

(2) SSI VPN吏安个。IPSec协议只在客户瑞利网络资源边缘处建立通道。保护的范围足从客户到公司网络边缘连接的安全,所有在内部网络的数据是均是透明的。而SSL建立的安全通道足在客户到所访问资源之间,无论在内部网络还是在因特网上数据船不是透明的,并且客户对资源的每次操作都要经过身份验证和加密。以确保端到端的真正安全。

(3) SSI. VPN的可扩展性更好。这是内为在部署IPSec VPN时,要芗虑网络的拓扑结构,一日增加新的设备,叮能会中致网络结构发生变化,则重新部署,因而造成IPSec VPN的可扩展性较差。而SSL VPN就有所不同,可以随时根据需要,添加需要VPN保护的服务器,其书展性更好。

3.2 DHCP技术

DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)通常被应用在大型的局域网络环境中,主要作用是集中的管理、分配IP地址,使网络环境中的主机动态的获得IP地址、Gateway地址、DNS服务器地址等信息,并能够提升地址的使用率。

DHCP协议采用客户端/服务器模型,主机地址的动态分配任务由网络主机驱动。当DHCP服务器接收到来自网络主机申请地址的信息时,才会向网络主机发送相关的地址配置等信息,以实现网络主机地址信息的动态配置。DHCP具有以下功能:

(1)保证任何IP地址在同一时刻只能由一台DHCP客户机所使用。

(2)DHCP应当可以给用户分配永久固定的IP地址。

(3)DHCP应当可以同用其他方法获得IP地址的主机共存(如手工配置IP地址的主机)。

(4)DHCP服务器应当向现有的BOOTP客户端提供服务。

图3.2 DHCP的工作过程

DHCP有三种机制分配IP地址:

1) 自动分配方式(Automatic Allocation),DHCP服务器为主机指定一个永久性的IP地址,一旦DHCP客户端第一次成功从DHCP服务器端租用到IP地址后,就可以永久性的使用该地址。

2) 动态分配方式(Dynamic Allocation),DHCP服务器给主机指定一个具有时间限制的IP地址,时间到期或主机明确表示放弃该地址时,该地址可以被其他主机使用。

3) 手工分配方式(Manual Allocation),客户端的IP地址是由网络管理员指定的,DHCP服务器只是将指定的IP地址告诉客户端主机。

三种地址分配方式中,只有动态分配可以重复使用客户端不再需要的地址。

3.3 ACL设计

ACL是一种基于包过滤的流控制技术,在路由器中被广泛采用,它可以有效的在三层上控制网络用户对网络资源的访问,既可以具体到两台网络设备间的网络应用,也可以按照网段进行大范围的访问控制管理。通过实施ACL,可以有效的部署企业网络出网策略.也可以用来控制对局域网内部资源的访问能力,保障资源安全性,但会增加路由器开销,也会增加管理的复杂度和难度,是否采用ACL技术,是管理效益与网络安全之间的-一个权衡。初期仅在路由器上支持ACL,近些年来已经扩展到三层交换机,部分二层交换机如2950之类也开始提供ACL

的支持。

图3.3 ACL的匹配示意图

上图可以看出,ACL的工作过程如下:

无论路由器上有没有ACL,接到数据包后,当数据进入某个人站口时,路由器首先对其进行检查,看其是否可路由,如果不可路由那么就丢弃,否则通过在路由选择表发现该路由的详细信息及对应的出接口;

假设可路由,则找出要将其送出站的接口,此时路由器检查该出站口有没有被编入ACL,没有,则直接从该口送出。如果有ACL,路由器将依照从上到下的顺序依次将该数据和ACL进行匹配,逐条执行.如果与其中某条ACL匹配,根据该ACL指定操作对数据进行相应处理

(允许或拒绝),并停止继续查询;如果查到ACL的末尾也未找到匹配,则调用ACL最末尾的一-条隐含语句deny any将该数据包丢弃

访问控制列表大的划分可分为两类:标准访问控制列表和扩展访问控制列表。

1.标准IP访问控制列表

一个标准IP访问控制列表匹配IP包中的源地址或源地址中的一部分,可对匹配的包采取拒绝或允许两个操作。编号范围是从1到99.的访问控制列表是标准IP访问控制列表。

2.扩展IP访问控制列表

扩展IP访问控制列表比标准IP访问控制列表具有更多的匹配项,包括协议类型源地址,目的地址、源端口、目的端口、建立连接的和IP .优先级等。编号范围从100到199的访问控制列表是扩展IP访问控制列表。

3.命名的IP访问控制列表

所谓命名的IP访问控制列表是以列表名代替列表编号来定义IP访问控制列表.同样包括标准和扩展两种列表,定义过滤的语句与编号方式中相似。

3.4 NAT设计

NAT英文全称是“Network Address Translation”,中文意思是“网络地址转换”,它是一个IETF(Internet Engineering Task Force, Internet工程任务组)标准,允许一个整体机构以一个公用IP(Internet Protocol)地址出现在Internet上。顾名思义,它是一种把内部私有网络地址(IP地址)翻译成合法网络IP地址的技术,因此我们可以认为,NAT在一定程度上,能够有效的解决公网地址不足的问题。

简单地说,NAT就是在局域网内部网络中使用内部地址,而当内部节点要与外部网络进行通讯时,就在网关(可以理解为出口,打个比方就像院子的门一样)处,将内部地址替换成公用地址,从而在外部公网(internet)上正常使用,NAT可以使多台计算机共享Internet连接,这一功能很好地解决了公共 IP地址紧缺的问题。通过这种方法,可以只申请一个合法IP地址,就把整个局域网中的计算机接入Internet中。这时,NAT屏蔽了内部网络,所有内部网计算机对于公共网络来说是不可见的,而内部网计算机用户通常不会意识到NAT的存在。如下图所示。这里提到的内部地址,是指在内部网络中分配给节点的私有IP地址,这个地址只能在内部网络中使用,不能被路由转发。

3.5 OSPF设计

路由协议OSPF全称为Open Shortest Path First,也就开放的最短路径优先协议,因为OSPF是由IETF开发的,它的使用不受任何厂商限制,所有人都可以使用,所以称为开放的,而最短路径优先(SPF)只是OSPF的核心思想,其使用的算法是Dijkstra算法,最短路径优先并没有太多特殊的含义,并没有任何一个路由协议是最长路径优先的,所有协议,都会选最短的。

OSPF协议引入“分层路由”的概念,将网络分割成一个“主干”连接的一组相互独立的部分,这些相互独立的部分被称为“区域”(Area),“主干”的部分称为“主干区域”。每个区域就如同一个独立的网络,该区域的OSPF路由器只保存该区域的链路状态。每个路由器的链路状态数据库都可以保持合理的大小,路由计算的时间、报文数量都不会过大。

图3.4 OSPF的数据包

OSPF的优点在于可支持各种规模的网络,最多可支持几百台路由器;OSPF是基于带宽来选择路径;如果网络的拓扑结构发生变化,OSPF立即发送更新报文,使这一变化在自治系统中同步;由于OSPF通过收集到的链路状态用最短路径树算法计算路由,故从算法本身保证了不会生成自环路由;由于OSPF在描述路由时携带网段的掩码信息,所以OSPF协议不受自然掩码的限制,对VLSM和CIDR提供很好的支持;OSPF协议允许自治系统的网络被划分成区域来管理,区域间传送的路由信息被进一步抽象,从而减少了占用网络的带宽;OSPF支持到同一目的地址的多条等值路由;OSPF使用4类不同的路由,按优先顺序来说分别是:区域内路由、区域间路由、第一类外部路由、第二类外部路由;它支持基于接口的报文验证以保证路由计算的安全性。

第4章 系统设计

4.1 网络总体设计

经过几年来的发展,如今的SSL VPN组网技术已经成为企业构筑ERP系统必然选择。由于对ERP访问涉及企业的隐私和数据安全性的问题,在实现基于Internet的远程访问时必须考虑数据传输的安全性和访问的合法性,防止绝密的数据资料被黑客甚至竞争对手获取、篡改和破坏。因此,在建设企业ERP系统时,相比于企业其他的信息化系统,其安全需求就显得尤为突出。此外,如何在安全的前提下保证ERP系统效率,保持业务的可扩展性等等也是当前ERP实施中需要重点考虑的问题。与此同进,企业业务的发展,也需要能够实现对ERP系统具有高度安全性和稳定性的访问。

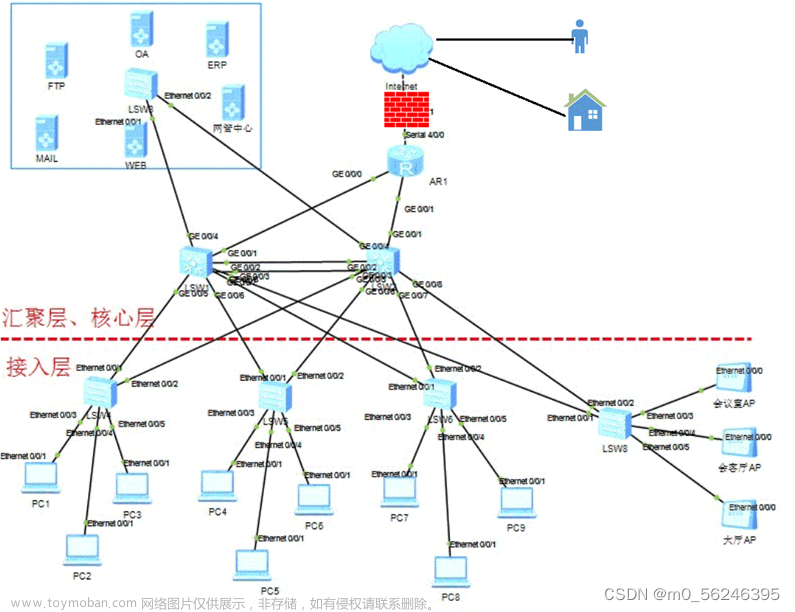

本课题的网络环境中设立有9个部门,分别是保卫部、商务部、行政部、销售部、人事部、财务部、经理室、技术部、会议室。局域网内采用全千兆链路互联,确保网络传输速度。在网络设计方面,使用Cisco Packet Trace模拟器。让交换机自动学习VTP Server上的VLAN信息。同时结合使用SVI接口,以便在VLAN间路由通信。公司内部网络采用OSPF协议,总公司内网的用户通过做NAT,实现内网私有地址到外网私有地址进行转换保证安全。使用DHCP服务动态分配IP,提高利用率。使用ACL技术,使内网可以访问服务器和外网,外网可以访问服务器但不可以访问内网。

对整个网络区域进行划分,并加强内部网关。降低局域网内大量数据流通而造成无用数据包过多的问题。我们需要的不仅仅是采用国际上先进的技术,而且还要保证系统的安全行、可靠性和实用性以及性能高河带宽高的同时要管理简单的原则选择网络整体架构,经过内部分析探讨后决定采用的网络架构为“核心层—汇聚层-接入层”的三层层次化的网络设计模型。

4.2 网络安全性设计

网络安全问题我们一直都在重视,而在设计网络安全防护系统时我们也需要遵循一些原则。主要有::最小权限原则、纵深防御原则、防御多样性原则、防御整体性原则、安全性与代价平衡原则、网络资源的等级性原则。

(1)最小权限原则

任何对象应该只有具有该对象需要完成其指定任务的权限,限定权限使用的范围、空间、时间等。

(2)纵深防御原则

要求网络安全防护系统是一个多层安全系统,避免成为网络中的"单失效点"要部署有多重的防御系统。

(3)防御多样性原则

存在技术和防御方式两个方面。在技术方面,要保障主机安全,网络安全,同时要注意防范病毒和木马。市在防御方式上面则可以部署防火墙、IDS、蜜罐等等手段保护系统安全。

(4)网络安全的整体性原则

要求在网络发生被攻击、破坏事件的情况下,必须尽可能地快速恢复网络信息中心的服务,减少损失。

(5)安全性评价与平衡原则

对任何网络,绝对安全难以达到,也不一定是必要的,所以需要建立合理的实用安全性与用户需求评价与平衡体系。

(6)标准化与一致性原则

安全体系是一个复杂的系统工程,涉及人、技术、操作等要素。单靠技术或单靠管理都不可能实现。因此,必须将各种安全技术与运行管理机制、人员思想教育与技术培训、安全规章制度建设相结合。

伴随企业信息化程度的加深,企业和分支企业和外地员工之间的联系将不随地域分隔而分开,从信息流的传输、交融角度来看,它们之间更像一个整体,远程安全访问协同工作的需求会是益明显。为此,许多用户都在观察和寻找合适的产品,来满足他们希望在高度安全下加速ERP应用的需求。此时,具有高度安全性、可扩展性、稳定性和灵活管理特点的SSL VPN渐渐成为了首选接入解决方案。更高的信息安全性和应用性能是SSL VPN带来的最显而易见的好处。由于SSL协议本身就是一-种安全技术,因此SSL VPN就具有防止信息泄漏拒绝非法访、保护信息的完整性、防止用户假冒、保证系统的可用性的特点,能够进--步保障访问安全,从而扩充了安全功能设施。而作为处于应用层和TCP/UDP层之间的一种安全协议,相比较处于网络层的IPSec SSL可以提供基于应用层的访问控制,更适合远程安全访问的移动性和分散性的特点。经过几年来的发展,如今的SSL VPN组网技术已经成为企业构筑ERP系统的必然选择。由于ERP系统实现了数据的集中和供应链的管理,这就要求ERP系统必须在高度的安全下稳定地运行。SSL V PN提供的只是应用层互连,每个使用者只能访问授权给他的应用,除此之外的其他任何资源都无法访问,确保了系统资源的安全性。

4.3 网络拓扑图

本次基于SSL VPN设计的网络结构采用典型的三层层次结构,也就是核心-汇聚-接入层。三层设计的架构对于企业网络环境而言无疑是最为合适的,接入层实现终端的网点接口,汇聚层集合了接入的流量,核心层接收汇聚的聚合流量进行转发,流量清晰明了。

核心层包含核心交换机和出口路由器,核心区域之间配置OSPF动态路由协议自动学习局域网路由,出口路由器做NAT地址转换让内部用户可以正常的访问互联网。

至于本课题所讨论的SSL VPN的实现自然也是在路由器上进行的配置,因为路由器属于互联网接入设备,在设备对互联网接入以及SSL VPN的组名和地址池进行调用,实现企业外出人员在任意的互联网环境下都可进行SSL VPN的远程接入访问内部局域网进行办公和数据交互;在基于的安全性的考虑下,核心交换机同时也针对SSL VPN的虚拟地址池进行ACL控制策略的访问限制。

通过Cisco packet tracer模拟器设计出的网络拓扑图如下:

图 4.1 网络拓扑图

4.4 IP地址规划

IP地址分为网络地址和主机地址两部分。IP地址的结构与我们日常接触的电话号码有相似之处电话号码由地区区号代码和设备号码组成IP地址前面的网络部分指的是一个网段后面的主机部分则是指连接在这一网点的终端设备。IP地址的这种分层结构带来的好处就是每-台三层网络设备就用不着把每一台主机的IP地址都存储起来,只需要将每一个网段的网络地址存储起来即可。由于网络地址可以代表该网段内的所有主机,因此路由表条目也会极大的减少路由的灵活性也就相应得到增强。

表4.1IP地址规划表

| 部门 |

VLAN |

IP |

网关 |

| 保卫部 |

10 |

10.1.10.0/24 |

10.1.10.1 |

| 商务部 |

11 |

10.1.11.0/24 |

10.1.11.1 |

| 行政部 |

12 |

10.1.12.0/24 |

10.1.12.1 |

| 销售部 |

13 |

10.1.13.0/24 |

10.1.13.1 |

| 人事部 |

14 |

10.1.14.0/24 |

10.1.14.1 |

| 财务部 |

15 |

10.1.15.0/24 |

10.1.15.1 |

| 经理室 |

16 |

10.1.16.0/24 |

10.1.16.1 |

| 技术部 |

17 |

10.1.17.0/24 |

10.1.17.1 |

| 会议室 |

18 |

10.1.18.0/24 |

10.1.18.1 |

| DNS服务器 |

100 |

10.1.100.254/24 |

10.1.100.1 |

| 销售服务器 |

100 |

10.1.100.253/24 |

10.1.100.1 |

| 人事服务器 |

100 |

10.1.100.252/24 |

10.1.100.1 |

| 财务服务器 |

100 |

10.1.100.251/24 |

10.1.100.1 |

| 网管PC |

100 |

10.1.100.2/24 |

10.1.100.1 |

4.5 设备选型

4.5.1核心交换机选型

核心层设备建议选用高性能的万兆三层交换机,通过千兆链路与汇聚层设备相连,通过万兆链路进行核心层互联。因此本次核心交换机推荐使用CISCO C9300-48T-A。

图4.2 Cisco®Catalyst®9300 产品图

Cisco®Catalyst®9300系列交换机是思科领先的可堆叠企业交换平台,专为安全性,物联网,移动性和云而构建。C9300-48T-A仅是48端口数据,9300系列的Network Advantage Switch。Catalyst 9300系列是业界部署最广泛的下一代交换平台。它们是480 Gbps的业界密度最高的堆栈带宽解决方案,具有最灵活的上行链路体系结构。Catalyst 9300系列是第一个针对高密度802.11ac Wave2的优化平台。它为网络规模设置了新的最大值。这些交换机还具有x86 CPU架构和更多的内存,可以为将来做好准备,从而使它们能够承载容器并在交换机内部本地运行第三方应用程序和脚本。

具备具体参数如下表:

表4.2 C9300-48T-A参数

| 产品代码 |

C9300-48T-A |

| 传输速率 |

10/100/1000Mbps |

| 背板带宽 |

256Gbps |

| 包转发率 |

190.48Mpps |

| 产品描述 |

总共10/100/1000或千兆千兆铜端口 |

| 默认交流电源 |

350WAC |

| 可用PoE电源 |

/ |

| 尺寸(高x宽x深) |

1.73 x 17.5 x 17.5英寸 |

| 重量 |

16.33磅 |

4.5.2 汇聚交换机选型

汇聚交换机选用堆叠式 Catalyst 3650 系列多千兆和 10-Gbps 网络交换机可实现有线网络和无线网络的融合,赋予您扩展的能力并保护网络。

图4.3 Catalyst 3650产品图

它是思科第一款可堆叠接入交换平台,在单个基于 Cisco IOS XE 软件的平台上实现了有线加无线服务。通过这一技术,思科率先实现了丰富的功能,例如堆叠上基于有状态切换 (SSO) 的高可用性、细粒度 QoS、安全性,以及以无缝方式实现的跨有线和无线的 Flexible Netflow (FNF)。此外,有线加无线功能绑定到单个 Cisco IOS 软件映像中,这避免了用户在网络中启用前必须先确定资格/认证的数量众多的软件映像。通过单个控制台端口进行命令行界面 (CLI) 管理消除了用于管理有线加无线服务的众多接触点,从而减少了网络复杂性,简化网络操作,并降低了管理基础设施的 TCO。同时提供了优化的节能、EEE(RJ45 端口上)、低功耗操作,实现一流的电源管理和功耗功能。Cisco Catalyst 3650 端口支持减少能耗模式,这样未使用的端口可以进入低功耗状态。

汇聚层交换机选用CISCO WS-C3650-48TS-L,具体参数如下:

表4.3 CISCO WS-C3650-48TS-L参数

| 产品类型 |

千兆以太网交换机 |

| 传输速率 |

10/100/1000Mbps |

| 交换方式 |

存储-转发 |

| 端口结构 |

非模块化 |

| 端口数量 |

48个 |

| 端口描述 |

48个千兆以太网接口 |

| 电源电压 |

交流电源 |

| 电源功率 |

250W |

4.5.3 接入交换机选型

思科2960系列交换机是非模块化千兆以太网交换机,用于为分支机构、传统工作空间和配线间之外的 应用提供入门级的企业级第 2 层接入。

图4.4思科2960产品图

该系列产品旨在通过简化运营来降低总拥有成本,可借助各种思科IOS软件功能,实现安全、节能的业务运营。在接入层选择Cisco Catalyst 2960系列交换机,2960系列交换机因为其类似高端交换机的网络特性,并且高密度的固定端口,所以一般适用于园区网的接入交换机。2960系列交换机能支持非常多的高级交换特性,比如:准入控制、集成安全、弹性等,而且价格可观,性价比高。可以为网络边缘提供智能服务。

2960-X具有以下特性:4 个增强型小型封装热插拨 (SFP+) 上行链路;2 或 4 个千兆小型封装热插拔 (SFP) 上行链路;增强型以太网供电 (PoE+) 支持可提供高达 370W 的功率预算;永久 PoE 可为连接的设备不间断供电,即使交换机正在启动也可以供电;无风扇运行,在配线间之外部署时最高工作温度为 45°C ;由于没有活动的机械部件,延长了平均无故障时间 (MTBF) ;深度不足 11.5 英寸,适合空间受限的使用案例;更低的功耗以及高级能源管理功能;RJ45 和 USB 控制台访问可简化操作,拥有直观的 Web 用户界面易于部署和管理,可通过蓝牙接口进行无线配置和管理。在性能方面,2960系类交换机支持32Gbit/s的交换阵列;支持EtherChannel链路;最多支持8000个MAC地址。同时也支持生成树冗余和802.3ad。在安全性方面,2960系列交换机支持802.1x高级安特性,可远程接入和远程管理并且在远程的会话中支持加密管理员的流量,有效地保护网络安全。

接入交换机采用CISCO WS-C2960X-48TS-L交换机,具体参数如下:

表4.4CISCO WS-C2960X-48TS-L参数

| 产品类型 |

网管交换机 |

| 应用层级 |

二层 |

| 传输速率 |

10/100/1000Mbps |

| 处理器 |

APM86392 600MHz dual core |

| 产品内存 |

Flash内存:128MB |

| 交换方式 |

存储-转发 |

| 背板带宽 |

108Gbps |

| 包转发率 |

107.1Mpps |

| 端口数量 |

52个 |

| 端口描述 |

48个10/100/1000接口,4个SFP接口 |

| 传输模式 |

全双工/半双工自适应 |

| 产品尺寸 |

45×279×445mm |

第5章 详细设计

本课题设计的网络环境中包含1台核心交换机、3台汇聚接入交换机、10台接入交换机,4台服务器,网络数据交互通过三层核心交换机转发,互联网出口链路接入路由器,设置SSL VPN供外出的员工在互联网上通过账户密码连接,进行远程办公,但是为了保障安全性,对于VPN账号和权限设定了限制,只允许连接的VPN账户访问固定的内部网段。

5.1 VPN技术实现方式

VPN技术的虚拟性体现在进行通信的用户对之间没有真正的物流连接,而是通过ISP供应商的公共网络,如Inlecmct,其专用线则表现为除了企业内部的负工可以使用网络资源外,外网用户无法进行数据和资源的共享。实现VPN的技术主要有以下几种方式:

(1)隧道技术。隧道技术将其他协议的数据包重新封装,在新的包头中传输,包头提供新的路中,从而使数据可以在Intenet中传输,隧道可以建立在不同的协议层,如网络层,应用层等。

(2)加密技术。通过使用现有的加解密技术,实现保密通信,确保公司信息和个人信息在网络中的安全传递吗,不被窃取。

(3)密饼管理技术。即产生、分发、控制、管理和跟踪密钥,开验证密钥的真实性。

(4)身份验证技术。对用户进行身份验证,通常使用用户名和密码或智能卡进行,只对过的合法人员能正常接入网络。

5.2 SSL安全性

SSL通过加密方式保护在互联网.上传输的数据安全性,它可以自动应用在每-一个浏览器上。这里,需要提供一个数字证书给Web服务器,这个数字证书需要付费购买,想对而言,给应用程序设立SSL服务是比较容易的。如果应用程序本身不支持SSL,那么就需要改变一些链接,这只与应用程序有关。对于出现较大信息量的情况,建议给SSL进行加速以避免流量瓶颈。通常SSL加速装置为热插拔装置。VPN则主要应用于虚拟连接网络,它可以确保数据的机密性并且具有一定的访问控制功能。过去,VPN总是和IPSec联系在-起,因为它是VPN加密信息实际用到的协议。IPSec运行于网络层,IPSec VPN则多用于连接两具网络或点到点之间的连接。

SSL可以防止信息泄漏。由于客户端与SSL VPN网关之间实现高强度的加密信息传输,因此虽然信息传输是通过公网进行的,但是其安全性是可以得到保证的。第三方即使可以得到传输数据,但是却无法得到隐藏到其中的明文信息。因此敏感的信息如业务账号等被保护起来,杜绝了有效信的泄露。(2 )杜绝非法访问.SSL VPN的访问要经过认证和授权,充分保证用户身份的合法性。SSL VPN只允许那些拥有相应权限的用户进行网络连接。如果请求连接的用户没有合法身份,则SSL VPN将拒绝其连接请求,从而限制了非法用户对内网的访问。(3)保护信息的完整性.SSL VPN使用数字证书进行机密性与完整性参数的协商,它不仅能够对所传输的数据进行机密性的保护,同时也对其提供完整性保护。当在传输过程中的数据被篡改之后,SSL VPN是可以检测到的,如果检测到数据被篡改,他们就会放弃所接收到的数据。

5.3核心层设计

图5.1 核心层

VPN的设计主要在核心层的功能主要是实现骨干网络之间的优化传输,骨干层设计任务的重点通常需要保证数据高速的传输。网络的控制功能最好尽量的少在骨干层上实施。核心层一直被认为是所有流量的最终承受者和汇聚者,所以对核心层的设计以及网络设备的要求十分严格。核心层设备将占投资的主要部分。

在既有网络的架构当中, SSL VPN的应用方式其实是很简单的,比起传统IPSecVPN要容易许多。因为它所在的位置是在防火墙后方,人员只需要针对SSL VPN装置在防火墙当中开启设定, 就完成安装了。并不会像IPSecVPN一样,需要针对不同用户开启不同的VPN Profile 设定。因为远程的使用者是利用浏览器连接到SSL VPN设备,然后透过IP封包转译的方式,由SSL VPN设备[模拟]远程使用者在[内部]进行数据存取,所以才有办法突破各种网络的限制,达到执行各种ERP、CRM或者是特定应用程序。传统使用VPNClient程序的架构,由于使用者取得的是内部IP位置,因此在执行企业内部专属程序的时候,只有该程序所使用的连接协议是VPN装置所支持,就没有设定上的问题。

本课题核心层的设备包含路由器和三层交换机,核心区域之间配置OSPF动态路由协议的骨干区域做路由的一个自动学习功能,路由器上做SSL VPN隧道连接,设立VPN组和账户密码以及VPN地址池来给连接用户进行分配,再通过核心交换机对这些地址池的访问限制做一个ACL访问控制列表策略。

5.4 汇聚层设计

图5.2 汇聚层设计

汇聚层的功能主要是连接接入层节点和核心层中心。汇聚层设计为连接本地的逻辑中心,仍需要较高的性能和比较丰富的功能,汇聚设备的转发能力也是需要一定的要求。

本课题设计的汇聚层主要用来汇聚接入交换机的上联链路,再通过汇聚设备统一的链路转发给核心交换机,减轻核心交换机的负荷,设计中包含3台汇聚交换机,这三台汇聚交换机每台分别接入3台接入交换机,做到汇聚的效果。交换机上创建接入层的vlan号,并且将所有互联口配置成Trunk口,放行多个VLAN通过。

5.5 接入层设计

核心层和汇聚层的设计中主要考虑的是网络性能和功能性要高,那么网络接入层的设计主要考虑的是使用性能价格比高的设备。接入层是内部员工或者外来人员最终与网络的接口,它应该提供即插即用的特性,同时应该非常易于使用和维护。当然我们也应该考虑端口密度的问题。

本设计的接入层分别部署在各个部门弱电间里,一个部门一台接入交换机,保证端口的可用性和外来人员接入的扩展性。

5.6 关键性技术及难点

网络环境设计中主要涉及的关键技术为互联网接口的NAT源地址转换策略和SSL VPN相关技术的实现和访问,局域网内部的路由学习则采用OSPF路由协议来进行学习。

难点在于NAT地址转换的时候出现了IP地址被占用的情况,后面发现使用端口复用NAT可以很好的解决内部用户同时上网的问题。

5.7 存在的问题和解决方法

在设计过程中发现,SSL VPN用户一但从互联网接入成功之后,内网的所有网段路由都可达,造成了很大的安全隐患。因此,通过ACL访问控制列表的限制措施下,设置了针对用户访问权限的一个放行和拒绝访问的规则集合,这样一来,远程办公的用户就算拨入VPN,也只能访问自己部门的一个网段及服务器。

第6章 系统测试

6.1 网络结论现象验收

6.1.1 查看DHCP地址池分配,如图6.1所示:

图6.1 DHCP地址池分配

6.1.2 网关地址状态

核心交换机网关地址状态,如图6.2所示:

图6.2 地址状态

6.1.3 OSPF邻居状态

路由器的OSPF建立状态,如图6.3所示:

图6.3 OSPF邻居状态

6.1.4 路由表信息

路由器的路由表信息如图6.4所示:

图6.4 OSPF路由信息

6.1.5 NAT信息

路由器地址转换信息如图6.5所示:

图6.5 NAT信息

6.2 连通性测试

6.2.1 终端DHCP自动获取测试

图6.6 人事部自动获取到地址

通过在核心交换机上设立了DHCP服务器,终端用户自动获取到了下发的地址。

6.2.2 跨VLAN之间的互相访问

图6.7 跨三层访问

通过商务部的PC去访问技术部跟会议室的网段,测试结果返回正常。

6.2.3 ACL测试

图6.8 访问销售部服务器

行政部访问销售部服务器返回的结果显示目的主机不可达,销售部访问销售部服务器返回结果正常,证明ACL生效了。

6.2.4 VPN连接测试

图6.9 VPN连接成功

图6.10 人事部VPN连接

上图可以看到人事部连接VPN成功后,只能访问人事部的网段,无法访问内部其它网段地址。

6.2.5 访问互联网测试

经理室访问互联网地址正常,如图6.11所示:

图6.11 经理室访问互联网

第7章 总结

本次设计的题目为基于SSL VPN技术的中小企业网络接入设计与实现,毕业设计是我们作为学生在学习阶段的最后一个环节,是对所学基础知识和专业知识的一种综合应用,是一种综合的再学习、再提高的过程,这一过程对学生的学习能力和独立思考及工作能力也是一个培养,同时毕业设计也是一个重要的环节,是我们步入社会参与实际工作的一次极好的演示,也是对我们自学能力和解决问题能力的一次考验,是学校生活与社会生活间的过渡。在完成毕业设计的这段时间里,我收获颇多,掌握了很多SSL VPN方面和网络方面的知识,对我所学过的知识有所巩固和提高,让我对现在社会的网络环境的现状有所了解。

参考文献

[1]张兴.SSL-VPN技术在高校图书馆资源共享中的应用研究[J].兰台世界,2020.

[2]马军锋.SSLVPN技术原理及其应用[J].电信网技术,2018,08:22-24.

[3]包丽红,李立亚.基于SSL的VPN技术研究[J].网络安全技术与应用,2018(5):38-40.

[4]吕俊霞,景文富.基于SSL的VPN技术原理与实现[J].济南职业学院学报,2019(04):112-115.

[5]包瑞.基于SSLVPN技术的远程资源访问模式研究[J].河南图书馆学刊,2020,30(001):72-74.

[6]梁绍宇.SSLVPN技术应用研究[D].华南理工大学.2018.

[7]陈旭东.VPDN与SSLVPN技术在"金保工程"中的应用[J].湖北民族学院学报:自然科学版,2018

[8]赵新辉,郭瑞.基于OpenVPN技术的SSLVPN的实现与研究[J].网络安全技术与应用,2018

[9]胡国强,邓希廉,周兆永.浅析SSLVPN技术在我校校园网的应用[J].中国科技博览,2020

[10]颜雪峰,翟雅萌,武渊博.基于SSL VPN技术的信息平台搭建[J].铁道通信信号,2021

[11]邵旻晖,竺荣,楼文彦.基于SSL VPN的医院OA-钉钉安全接入方案[J].电子技术与软件工程,2021

[12]刘邦桂.虚拟专用网技术在校园网应用中的研究与实现[J].软件工程,2020

[13]代锐锋.基于SSL虚拟技术的高校网络安全体系模型构建[J].计算机与现代化,2020

[14]童长卫.VPN技术在院校资源共享中的设计与实现[J].长江技术经济,2020

[15]刘媛,姜川.SSL VPN在黄委网络安全中的应用和改进[J].人民黄河,2020.

附 录

附 录1:

核心交换机:

ip dhcp pool 10

network 10.1.10.0 255.255.255.0

default-router 10.1.10.1

dns-server 10.1.100.254

ip dhcp pool 11

network 10.1.11.0 255.255.255.0

default-router 10.1.11.1

dns-server 10.1.100.254

ip dhcp pool 12

network 10.1.12.0 255.255.255.0

default-router 10.1.12.1

dns-server 10.1.100.254

ip dhcp pool 13

network 10.1.13.0 255.255.255.0

default-router 10.1.13.1

dns-server 10.1.100.254

ip dhcp pool 14

network 10.1.14.0 255.255.255.0

default-router 10.1.14.1

dns-server 10.1.100.254

ip dhcp pool 15

network 10.1.15.0 255.255.255.0

default-router 10.1.15.1

dns-server 10.1.100.254

ip dhcp pool 16

network 10.1.16.0 255.255.255.0

default-router 10.1.16.1

dns-server 10.1.100.254

ip dhcp pool 17

network 10.1.17.0 255.255.255.0

default-router 10.1.17.1

dns-server 10.1.100.254

ip dhcp pool 18

network 10.1.18.0 255.255.255.0

default-router 10.1.18.1

dns-server 10.1.100.254

interface FastEthernet0/1

switchport trunk encapsulation dot1q

switchport mode trunk

interface FastEthernet0/2

switchport trunk encapsulation dot1q

switchport mode trunk

interface FastEthernet0/3

switchport trunk encapsulation dot1q

switchport mode trunk

interface FastEthernet0/4文章来源:https://www.toymoban.com/news/detail-761269.html

no switchport

ip address 172.16.1.1 255.255.255.0

ip access-group 110 in

duplex auto

speed auto

interface FastEthernet0/5

switchport access vlan 100

interface Vlan10

mac-address 0001.6400.ba01

ip address 10.1.10.1 255.255.255.0

ip access-group 101 in

interface Vlan11

mac-address 0001.6400.ba02

ip address 10.1.11.1 255.255.255.0

ip access-group 101 in

interface Vlan12

mac-address 0001.6400.ba03

ip address 10.1.12.1 255.255.255.0

ip access-group 101 in

interface Vlan13

mac-address 0001.6400.ba04

ip address 10.1.13.1 255.255.255.0

ip access-group 100 in

interface Vlan14

mac-address 0001.6400.ba05

ip address 10.1.14.1 255.255.255.0

ip access-group 100 in

interface Vlan15

mac-address 0001.6400.ba06

ip address 10.1.15.1 255.255.255.0

ip access-group 100 in

interface Vlan16

mac-address 0001.6400.ba07

ip address 10.1.16.1 255.255.255.0

interface Vlan17

mac-address 0001.6400.ba08

ip address 10.1.17.1 255.255.255.0

interface Vlan18

mac-address 0001.6400.ba09

ip address 10.1.18.1 255.255.255.0

interface Vlan100

mac-address 0001.6400.ba0a

ip address 10.1.100.1 255.255.255.0

router ospf 1

log-adjacency-changes

network 10.1.0.0 0.0.255.255 area 0

network 172.16.0.0 0.0.255.255 area 0

access-list 101 permit ip any host 10.1.100.254

access-list 101 deny ip 10.1.10.0 0.0.0.255 10.1.100.0 0.0.0.255

access-list 101 deny ip 10.1.11.0 0.0.0.255 10.1.100.0 0.0.0.255

access-list 101 deny ip 10.1.12.0 0.0.0.255 10.1.100.0 0.0.0.255

access-list 101 permit ip any any

access-list 100 permit ip any host 10.1.100.254

access-list 100 permit ip 10.1.13.0 0.0.0.255 host 10.1.100.253

access-list 100 permit ip 10.1.14.0 0.0.0.255 host 10.1.100.252

access-list 100 permit ip 10.1.15.0 0.0.0.255 host 10.1.100.251

access-list 100 deny ip any 10.1.100.0 0.0.0.255

access-list 100 permit ip any any

access-list 110 permit ip 172.17.0.0 0.0.255.255 10.1.14.0 0.0.0.255

access-list 110 permit ip 172.18.0.0 0.0.255.255 10.1.15.0 0.0.0.255

access-list 110 permit ip 172.17.0.0 0.0.255.255 host 10.1.100.252

access-list 110 permit ip 172.18.0.0 0.0.255.255 10.1.100.0 0.0.0.255

access-list 110 deny ip 172.17.0.0 0.0.255.255 any

access-list 110 deny ip 172.18.0.0 0.0.255.255 any

access-list 110 permit ip any any

路由器源代码:

aaa authentication login 1 local

aaa authorization network 2 local

aaa authorization network vpn1 local

aaa authorization network 1 local

username vpn password 0 vpn

crypto isakmp policy 10

hash md5

authentication pre-share

crypto isakmp client configuration group vpn

key vpn

pool pool1

crypto isakmp client configuration group vpn1

key vpn

pool pool2

crypto ipsec transform-set lan esp-3des esp-md5-hmac

crypto dynamic-map map 10

set transform-set lan

reverse-route

crypto map map client authentication list 1

crypto map map isakmp authorization list 1

crypto map map client configuration address respond

crypto map map 10 ipsec-isakmp dynamic map

interface FastEthernet0/0

ip address 172.16.1.2 255.255.255.0

ip nat inside

duplex auto

speed auto

interface Serial0/0/0

ip address 211.192.45.1 255.255.255.0

ip nat outside

crypto map map

router ospf 1

log-adjacency-changes

network 172.16.0.0 0.0.255.255 area 0

default-information originate

ip local pool pool1 172.17.1.100 172.17.1.200

ip local pool pool2 172.18.1.100 172.18.1.200

ip nat inside source list 1 interface Serial0/0/0 overload

ip classless

ip route 0.0.0.0 0.0.0.0 211.192.45.2

access-list 1 permit any

汇聚交换机1源代码:

interface FastEthernet0/1

switchport mode trunk

interface FastEthernet0/2

switchport access vlan 10

interface FastEthernet0/3

switchport access vlan 11

interface FastEthernet0/4

switchport access vlan 12

汇聚交换机2源代码:

interface FastEthernet0/1

switchport mode trunk

interface FastEthernet0/2

switchport access vlan 13

interface FastEthernet0/3

switchport access vlan 14

interface FastEthernet0/4

switchport access vlan 15

汇聚交换机3源代码:

interface FastEthernet0/1

switchport mode trunk

interface FastEthernet0/2

switchport access vlan 16

interface FastEthernet0/3

switchport access vlan 17

interface FastEthernet0/4

switchport access vlan 18文章来源地址https://www.toymoban.com/news/detail-761269.html

到了这里,关于基于SSL VPN技术的中小企业网络接入设计与实现(完整文档+思科拓扑图)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!