目录

文件上传漏洞的类型

文件上传的攻击方式

文件上传漏洞影响

防护措施

小结

文件上传漏洞是网络安全中的常见问题,通常发生在网站或应用程序允许用户上传文件到服务器的场景。这类漏洞如果被攻击者利用,可能导致数据泄露、非法文件分发、服务器入侵甚至整个系统被控制。本文将深入讲解文件上传漏洞的类型、攻击方式、影响以及防护措施。

文件上传漏洞的类型

文件上传漏洞主要可以分为以下几种类型:

-

无效的文件类型验证:如果服务器端不严格验证上传的文件类型,攻击者就可能会上传恶意脚本或可执行文件。

-

无效的文件内容验证:即使正确验证了文件类型,如果没有检查文件内容,攻击者也可能在一个合法的文件类型中嵌入恶意代码。

-

不安全的文件存储:上传的文件如果存储在可通过 Web 直接访问的目录中,攻击者上传的恶意文件可能会被执行。

-

不安全的文件命名:如果程序中使用了用户定义的文件名,攻击者可能会利用目录遍历攻击等方式,将文件上传到敏感目录。

-

上传文件大小限制:如果没有正确限制上传文件大小,可能会导致拒绝服务(DoS)攻击,耗尽服务器资源。

-

上传后的文件执行:在某些情况下,上传的文件可能会被服务器自动执行,或者攻击者可以通过某些手段触发文件执行。

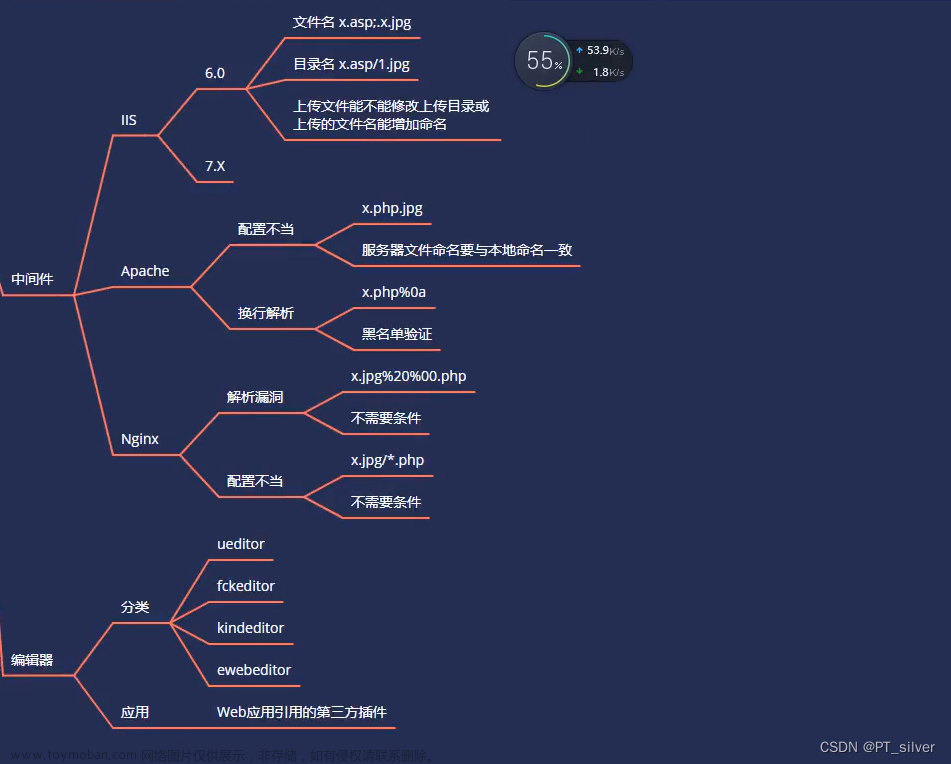

文件上传的攻击方式

-

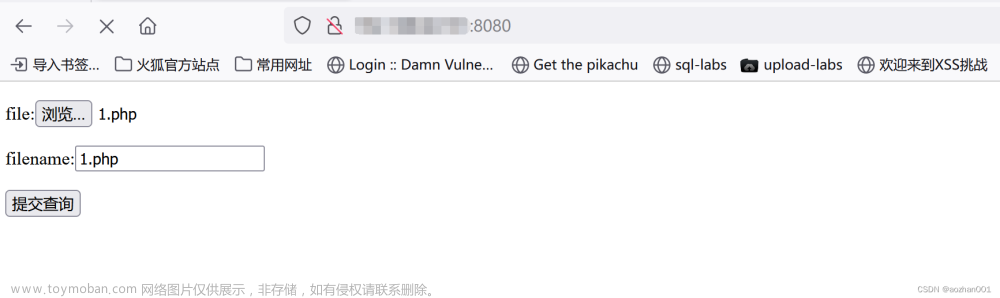

恶意文件上传,攻击者会尝试上传包含恶意代码的文件。这些文件可能是脚本、可执行文件或者包含特殊构造数据的文档文件。例如,攻击者可能会上传一个伪装成图片的 PHP 脚本文件,如果服务器配置不当,这个文件可能会被服务器解释执行。

-

文件类型绕过,攻击者可能会利用服务器对文件类型检查的不严格漏洞,上传一个修改过扩展名的文件。例如,将“.php”文件改名为“.jpg”。如果服务器仅仅通过扩展名来判断文件类型,这种攻击就可能会成功。

-

目录遍历,攻击者上传文件时,可能会试图通过在文件名中添加例如“../”(向上遍历目录)的路径来控制文件的上传位置,从而覆盖重要文件或将恶意文件放置在特定的位置。

-

大文件上传,通过上传大文件,攻击者可能试图耗尽服务器的存储或处理资源,导致服务不可用。

文件上传漏洞影响

上传文件漏洞的影响可能会非常严重,包括以下几个方面:

-

服务器被入侵:上传可执行代码可能让攻击者获得服务器控制权。

-

数据泄露:攻击者可能会上传恶意工具来窃取或篡改数据。

-

分布式拒绝服务(DDoS)攻击:攻击者可以上传大量恶意文件,导致服务器资源被消耗殆尽,从而导致正常的服务无法使用,对用户体验和业务连续性造成严重影响。

-

恶意软件分发:服务器被用来分发恶意软件。

防护措施

-

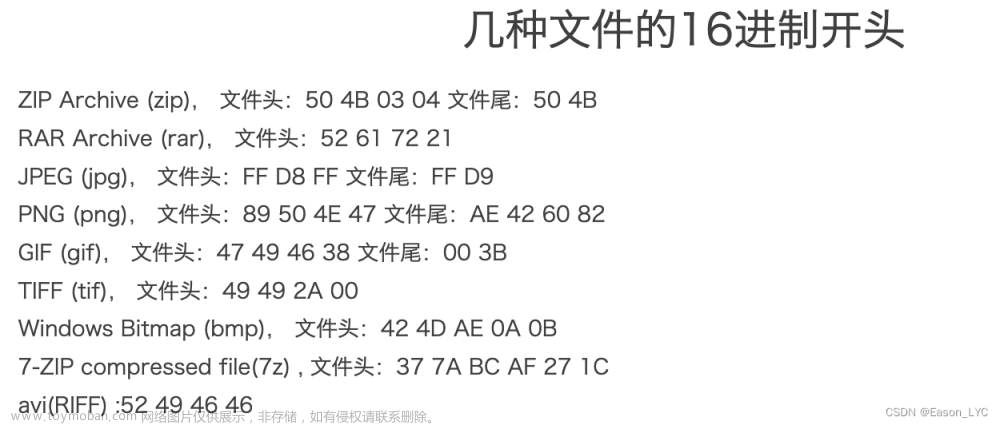

文件类型验证,始终在服务器端验证文件类型,不要依赖客户端验证。检查文件的 MIME 类型,确认是否为允许的类型。

-

文件内容验证,使用病毒扫描工具检查文件内容。监控文件行为,防止执行非预期的操作。

-

安全的文件存储,将上传的文件存储在隔离的、不可执行的、不对外公开的目录中。更改上传文件的名称,避免直接使用用户上传时的文件名。

-

目录权限控制,确保文件上传目录的权限受到严格控制,仅允许必要的操作。过滤掉文件名中可能引起路径操纵的字符或字符串。

-

上传大小限制,在服务器端限制上传文件的大小,防止资源被耗尽。

-

文件执行防护,配置服务器不允许直接执行上传目录中的文件。对于需要处理的文件类型(如图片),使用服务器端的 API 处理而不是直接访问文件。

-

安全编码实践,严格验证用户输入,包括文件上传。合理处理错误,避免泄露服务器信息。

-

安全配置,正确配置服务器和应用程序,禁止执行无关的文件类型。及时更新服务器和应用程序的版本,修复已知的漏洞。文章来源:https://www.toymoban.com/news/detail-761310.html

小结

文件上传漏洞可能会导致严重的安全问题,通过采取恰当的预防措施,可以有效地降避免。应当了解这些漏洞的利用原理,并采取全面的安全策略来保护系统的安全。包括严格的服务器端验证、安全的文件处理策略和持续的安全审计。文章来源地址https://www.toymoban.com/news/detail-761310.html

到了这里,关于Web 安全之文件上传漏洞详解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!