🌈个人主页:Sarapines Programmer

🔥 系列专栏:《网络安全之道 | 数字征程》

⏰墨香寄清辞:千里传信如电光,密码奥妙似仙方。 挑战黑暗剑拔弩张,网络战场誓守长。

目录

😈1. 初识网络安全

😈2. Java安全机制和数字证书的管理

🕵️♂️2.1 研究目的

🕵️♂️2.2 研究环境

🕵️♂️2.3 研究要求

🕵️♂️2.4 研究内容

🛰️2.4.1 密钥表示

🛰️2.4.2 密钥管理和数字证书

🛰️2.4.3 keytool

🛰️2.4.4 研究结果

🕵️♂️2.5 研究记录

📝总结

😈1. 初识网络安全

网络安全的基本认识

网络安全是一门关注计算机系统和网络安全的专业学科。其首要任务是维护信息系统的核心价值,包括机密性、完整性和可用性,以对抗未经授权的访问、破坏、篡改或泄露的威胁。

核心职责:

访问控制与身份认证: 制定并实施强有力的访问控制策略,以确保只有授权用户能够获取敏感信息。

加密技术: 运用复杂的加密算法,保障数据在传输和存储中的安全性,从而抵御窃听和篡改的风险。

安全基础设施: 部署防火墙、入侵检测与防御系统等,构筑坚实的安全基础设施,为网络提供全方位的保护。

高级技术手段:

漏洞扫描与修复: 采用主动扫描技术,及时发现系统漏洞和弱点,迅速修复以预防可能的攻击。

恶意软件检测与清除: 运用先进的恶意软件检测技术,及时清除潜在威胁,确保系统的持续安全。

网络流量分析: 通过深度分析网络流量,察觉异常行为,提前识别潜在风险,从而及时采取防范措施。

挑战与创新:

随着信息技术的不断进步,网络安全面临着日益复杂和多样化的威胁。科研者通过持续创新,深入研究各种安全技术,努力构建更加健壮、智能的网络安全体系,以确保数字空间中的数据和系统能够在一个安全、稳定的环境中运行。

资源获取:关注文末公众号回复 网络安全实验

😈2. Java安全机制和数字证书的管理

🕵️♂️2.1 研究目的

- 深入探索Java安全机制: 通过实验深入研究Java的安全机制,涵盖JVM、沙盒和安全验证码等内容,旨在使学生全面了解Java应用程序安全的基本框架。这不仅有助于他们编写更为安全可靠的Java应用程序,而且能够培养对安全领域的深刻理解。

- 精通数字证书生成和管理技能: 实验将使学生掌握在Java环境中生成和管理数字证书的技能。数字证书在保障通信安全方面扮演着关键角色,因此实验的核心目标之一是让学生熟练掌握数字证书的生成、导出和验证。这样的技能培养将为他们在实际应用中提供有力支持。

- 深刻理解Java安全机制的基础知识: 实验要求学生深入理解Java安全机制的基础知识,包括Java加密体系结构(JCA)、Java加密扩展(JCE)和Java安全套接扩展(JSSE)。这将有助于他们在实际场景中建立起保障信息安全的实际技能。

- 精通密钥管理流程: 密钥管理是实验的重中之重,通过学习密钥的生成、存储和分发等流程,学生将掌握在Java环境中有效管理密钥的技能,以确保信息的机密性和完整性。

- 将数字证书技能应用于实际项目: 实验最终旨在培养学生将所学的安全机制和数字证书管理技能应用于实际项目的能力。通过实际操作,学生将更好地理解并解决在实际应用中可能遇到的安全挑战,从而提升他们在信息安全领域的实际运用水平。

🕵️♂️2.2 研究环境

-

Java编程环境配置:

在进行深度研究时,我们选择了Visual Studio Code(VSCode)作为主要Java编程环境。这包括对Java编程语言及其相关库,如Java Standard Edition (Java SE),的全面支持。作为集成开发环境(IDE),我们可选用Eclipse或IntelliJ IDEA,确保配置完善的Java Development Kit(JDK)。

-

网络安全实验库和工具的选择:

在进行网络安全实验时,我们精心挑选了一系列库和工具,以确保研究的深度和广度。这些包括但不限于:

- Apache Commons Codec,用于进行高效的加密和解密操作。

- Java Cryptography Architecture(JCA),提供对安全算法的高效实现。

- Java Cryptography Extension(JCE),扩展Java的加密功能,提供更多的加密算法选择。

- Wireshark,作为网络流量分析和协议分解的强大工具。

- JUnit,用于编写和执行网络安全测试用例,确保实验的可靠性和稳定性。

-

硬件环境要求:

我们要求在进行网络安全实验时,使用具备强大计算资源的硬件环境。这包括足够的内存和高性能的CPU/GPU,以确保实验的效率和准确性。

同时,我们强调确保网络连接的稳定性,这是进行网络安全漏洞测试和分析的基础。只有在网络连接稳定的环境下,我们才能全面深入地探讨和解决网络安全领域的挑战。

🕵️♂️2.3 研究要求

-

Java的安全机制是一个全面的保障体系,涵盖了JVM、沙盒以及安全验证码等多个层面的安全措施。

-

Java安全机制的架构包括了Java加密体系结构(JCA)、Java加密扩展(JCE)以及Java安全套接扩展(JSSE)等关键组成部分。

-

Java加密体系结构(JCA)是一个包含多个类和接口的框架,其中包括:

-

Java.Security:核心类和接口,定义了即插即用服务提供者实现功能扩充的框架,以及加解密功能调用API。

-

Java.Security.Cert:一系列涵盖证书管理的类和接口。

-

Java.Security.Interfaces:封装DSA与RSA的公开和私有密钥的接口。

-

Java.Security.Spec:描述了公开和私有密钥算法与参数指定的类和接口。通过JCA提供的基本加密功能接口,可以开发包括消息摘要、数字签名、密钥生成、密钥转换、密钥库管理、证书管理等功能的应用程序。

Java加密扩展(JCE)包括了多个类和接口,其中包括:

-

Javax.Crypto:提供对基本的标准加密算法的实现,包括DEs、三重DEs(Triple DEs)、基于口令的DES、Blowfish。

-

Javax.Crypto.Interfaces:支持Diffie-Hellman密钥。

-

Javax.Crypto.Spec:定义密钥规范与算法参数规范。

Java安全套接扩展(JSSE)提供了标准的Java API,用于实现SSL通信。其结构包括了:

-

Javax.Net.SSI:一组核心类和接口,包含JSSE API。

-

Javax.Net:支持基本客户机套接与服务器套接工厂功能所需的。

-

Javax.Security.Cert:支持基本证书管理功能所需的。

目前,JSSE的最新版本是JCE 1.0.2,可在Java官方安全下载页面中获取。

-

🕵️♂️2.4 研究内容

🛰️2.4.1 密钥表示

在Java编程语言中,密钥(Key)在密码学领域扮演着关键的角色,用于执行各类密码算法中的加密和解密操作,其中包括对称加密和非对称加密。

在Java中,密钥以实现了java.security.Key接口的对象形式存在。Key接口继承自Serializable和Destroyable接口,为密钥对象定义了通用的行为规范。

主要密钥类型:

(1) 对称密钥(Symmetric Key)

对称密钥采用相同的密钥进行加密和解密,是一种常见的加密算法形式。AES、DES和3DES等对称加密算法都属于此类。对称密钥一般表示为SecretKey对象。

SecretKey secretKey = generateSymmetricKey(); // 生成对称密钥(2) 非对称密钥(Asymmetric Key)

非对称密钥使用相关联的一对公钥和私钥,其中一个用于加密,另一个用于解密。RSA、DSA和ECDSA等是常见的非对称加密算法。非对称密钥一般表示为PublicKey和PrivateKey对象。

KeyPair keyPair = generateAsymmetricKeyPair(); // 生成非对称密钥对

PublicKey publicKey = keyPair.getPublic();

PrivateKey privateKey = keyPair.getPrivate();(3) 密钥对(Key Pair)

一对非对称密钥,包括公钥和私钥。

KeyPair keyPair = generateAsymmetricKeyPair(); // 生成非对称密钥对密钥对象通常与加密算法及相关操作(如加密、解密、签名、验证等)相结合使用。为确保密钥对信息的安全性,Java提供了工具类如KeyGenerator和KeyPairGenerator等来生成密钥。这些密钥通常存储在密钥库中,并通过密码进行保护,构成安全系统中关键的管理任务。深入了解这一体系将使开发者更加熟练地应对信息安全挑战,同时提高在密码学领域的专业水平。

🛰️2.4.2 密钥管理和数字证书

密钥管理的卓越重要性

密钥管理涉及一系列关键过程,从生成到销毁,囊括了密码学算法的巧妙应用,对信息加解密起着核心作用。这一复杂的过程包括:

a) 生成密钥: 运用密码学算法,以确保生成的密钥既强大又具有随机性。

b) 存储密钥: 在密钥库中,无论是硬件安全模块(HSM)还是软件密钥库,都必须以最高安全标准妥善保管。

c) 分发密钥: 安全地将密钥传递给合法的用户或系统,这可能牵涉到安全通信或物理传递的复杂层面。

d) 使用密钥: 在加密和解密过程中使用密钥,同时确保其在使用时得到适当的保护。

e) 销毁密钥: 当密钥不再需要时,必须以安全的方式将其销毁,以防不当使用。

数字证书的精妙作用

数字证书作为验证实体身份的安全工具,通过包含公钥和数字签名,扮演着至关重要的角色。数字证书的主要目标涵盖:

- 身份验证: 通过验证公钥的所有者身份,确保通信双方合法可信。

- 密钥分发: 提供一种安全的机制分发公钥,通过验证数字证书的签名来保证公钥来自可信源。

- 数据完整性: 数字证书中的数字签名用于验证证书内容的完整性,从而有效防止证书被篡改。

- 加密会话密钥: 常被运用于安全地交换对称加密算法中使用的会话密钥。

数字证书的关键组成部分包括公钥、数字签名以及证书颁发机构(CA),后者负责验证实体身份并签发可信的数字证书。

综合应用密钥管理和数字证书,不仅建立了安全的通信通道,确保了通信双方的身份验证和数据的机密性,同时为安全通信和网络领域的可信信息交流奠定了坚实基础。这一综合应用在科学研究和实际应用中发挥着至关重要的作用。

🛰️2.4.3 keytool

Java平台提供的keytool程序是一个强大的工具,用于生成银行和客户的私有密钥/公开密钥对。以下是通过keytool程序完成此过程的详细步骤:

-

生成密钥对:

- 使用命令

keytool -genkey -keystore <keystorefilename> -validity 720完成。 -

<keystorefilename>是密钥库文件名。执行此命令时,keytool会引导用户输入个人信息,以生成专用证书的主题(Subject),包含证书持有人的详细信息。

- 使用命令

-

生成信任数字证书:

- 利用命令

keytool -export -keystore <keystorefilename> -file <cerfilename> -rfc完成。 -

<cerfile-name>是信任数字证书的文件名。生成的信任证书可供信息接收方使用。

- 利用命令

-

应用程序中的密钥库管理:

- 在应用程序中,通过

java.security.Keystore类可以访问和管理密钥库。 -

Keystore类是一个抽象类,由加密服务提供者(CSP)特定实现。可以通过静态方法getInstance(String type)生成Keystore对象实例。其中,type表示密钥库类型,Java平台默认密钥库类型为JKS。 - 生成

Keystore对象后,通过load(InputStream stream, char[] password)方法从指定输入流加载Keystore对象。口令password用于验证密钥库数据的完整性。 - 通过

getKey(String alias, char[] password)方法返回别名为alias的密钥项目,password是密钥的解密口令。 - 通过

getCertificate(String alias)方法返回别名为alias的证书项目。getCertificate返回一个java.security.cert.Certificate对象,通过getPublicKey方法可以读取证书中的公开密钥。

- 在应用程序中,通过

-

密钥管理流程:

- 上述流程使得在Java环境中有效管理密钥成为可能,确保信息的机密性和完整性。

-

Keystore类的灵活性和强大功能使得开发者能够高效地处理密钥和证书,为应用程序提供安全的加密和身份验证机制。

这一高级流程展示了在Java环境中利用keytool程序生成和管理密钥对的复杂性和灵活性,为信息安全提供了坚实的基础。

🛰️2.4.4 研究结果

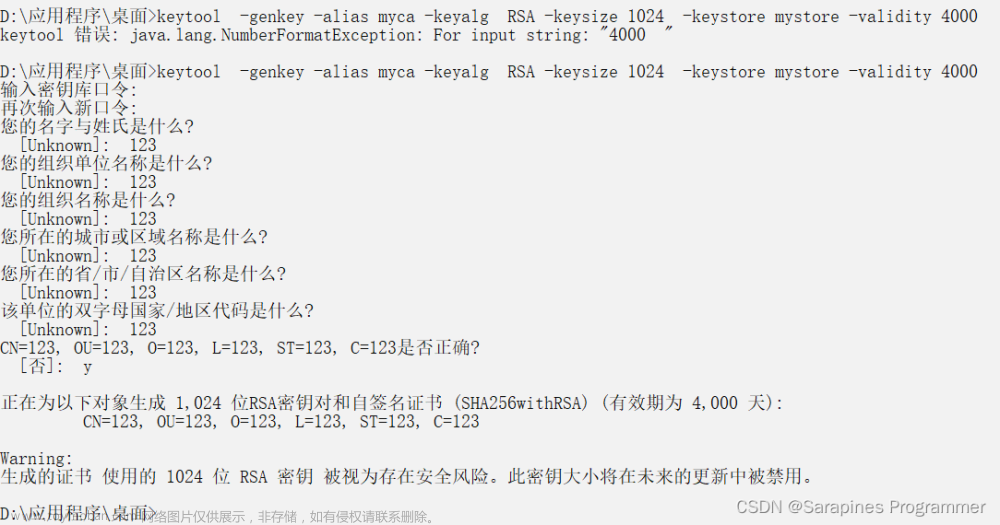

输入命令:

keytool -genkey -alias myca -keyalg RSA -keysize 1024 -keystore mystore -validity 4000

输入命令:

keytool -list -v -keystore mystore

输入命令:

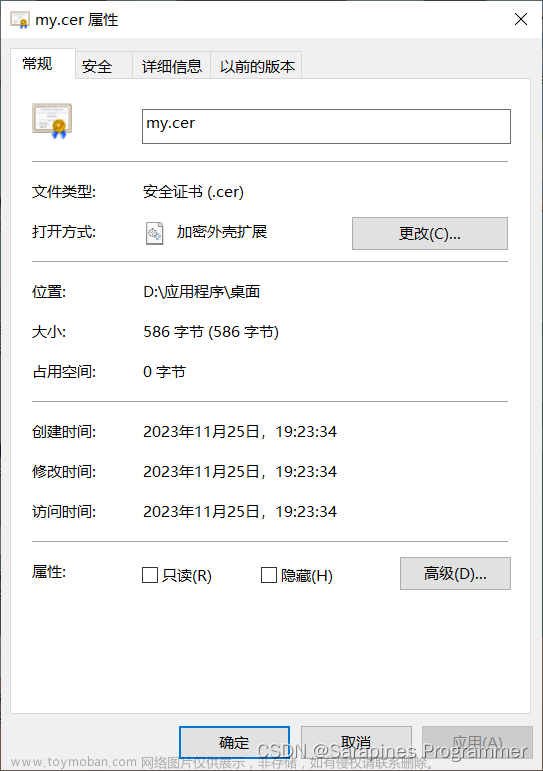

keytool -export -alias myca -keystore mystore -file my.cer

并生成文件:

实验代码详细解析:

在深入解析实验代码的过程中,我们使用以下命令生成密钥对并将其安全地存储在密钥库中:

keytool -genkey -alias myca -keyalg RSA -keysize 1024 -keystore mystore -validity 4000目的: 通过该命令实现密钥对的生成,并将其安全地存储在名为 "mystore" 的密钥库中。

解释:

-

-genkey:执行生成密钥对的操作。 -

-alias myca:为生成的密钥对设置易记的别名 "myca"。 -

-keyalg RSA:明确指定使用 RSA 算法生成密钥对。 -

-keysize 1024:设置生成的密钥长度为 1024 位,以确保安全性。 -

-keystore mystore:将生成的密钥存储在名为 "mystore" 的密钥库中,提供安全的储存环境。 -

-validity 4000:设置生成的证书有效期为 4000 天,确保长期的安全性。

接着,我们使用以下命令列示密钥库中密钥和证书的详细信息:

keytool -list -v -keystore mystore目的: 通过该命令详细列示密钥库中的密钥和证书信息。

解释:

-

-list:执行列出密钥库内容的操作。 -

-v:详细显示密钥库中每个条目的信息,包括别名、创建日期等。 -

-keystore mystore:指定要列出的密钥库的名称为 "mystore",以确保准确获取信息。

最后,我们使用以下命令从密钥库中导出证书:

keytool -export -alias myca -keystore mystore -file my.cer目的: 通过该命令从密钥库中导出特定证书。

解释:

-

-export:执行导出证书的操作。 -

-alias myca:指定要导出的密钥对的别名为 "myca"。 -

-keystore mystore:指定密钥库的名称为 "mystore",确保从正确的库中导出。 -

-file my.cer:将导出的证书保存到名为 "my.cer" 的文件中,以备后续使用。

🕵️♂️2.5 研究记录

-

理论基础奠定:

- 在实验前,通过深入研究Java中的安全机制,包括安全提供者、安全策略和密钥管理等,为后续实验打下了坚实的理论基础。

-

数字证书运用深化:

- 通过实验,学到了如何在Java应用程序中灵活运用数字证书,确保通信的安全性。深入了解了数字签名和证书验证的过程,增强了对通信数据完整性和真实性的理解。

-

数字证书管理关键认识:

- 实验的最后一部分涉及数字证书的管理,包括导出、导入和更新等操作。深刻认识到在实际应用中,对数字证书进行有效管理是确保系统安全的关键工作。通过实践操作,加深了理论知识在实际中的应用,同时体验了团队协作的重要性。

📝总结

🌐网络安全宛如一片汹涌激流,引领你豁然踏入数字领域的未知边界。这不是平凡的学习之旅,始于初级概念和实验布局,逐步启示更深层次的网络协议、编程魔法以及系统设计的神秘奥妙。

渴望迎接网络安全的学习挑战,征服数字世界的技术高峰?欢迎融入我们的社群,共同探讨更多可能性。我们倾心打造了备受瞩目的网络安全🔐 系列专栏✨:《网络安全之道 | 数字征程》,旨在深度揭示网络安全技术的实战精髓和前沿创新。让我们一同翻开网络安全之谜的篇章,探索这个数字世界中的新奇可能性。🔍文章来源:https://www.toymoban.com/news/detail-761368.html

文章来源地址https://www.toymoban.com/news/detail-761368.html

文章来源地址https://www.toymoban.com/news/detail-761368.html

到了这里,关于【网络安全】网络防护之旅 - Java安全机制探秘与数字证书引爆网络防线的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!