wireshark抓包分析

一、ARP数据包分析

ARP属于OSI七层中的数据链路层

1.1 过滤arp协议

显示过滤器中输入:arp,过滤ARP协议的数据包。

1.2 数据包分析

先看请求包,源地址(Source字段)这个是本机的物理地址

cmd中输入ipconfig /all

目标地址(Destination字段)是 Broadcast,就是广播的意思

这个数据包的意思是:谁是192.168.2.70 请告诉192.168.2.1(本机)

然后我们再看第二个回复包

回复包的意思是:192.168.2.70的mac地址是48:e7:da:da:f2:f1

1.3 数据包内容分析

第一个广播包,我们可以看到有几处特征

1、ARP后面的括号是request,说明这是个请求包

2、源IP、源MAC、目标IP都有值,目标MAC却全为0,这个就是我们当前不知道这个ip地址的mac地址是多少,需要回复后写入到arp缓存表里

接着我们来看第二个回复包

1、ARP后面的括号是reply,说明这个是响应包

2、源IP、源MAC、目标IP、目标MAC都有值,接受方可以从这里获取IP对应的MAC地址

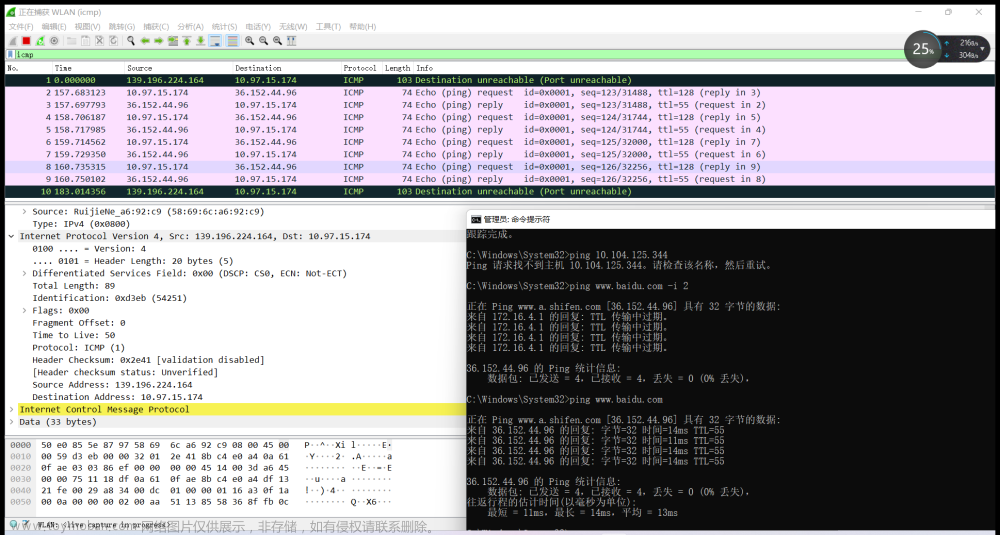

二、TCP数据包分析

tcp属于OSI七层中的传输层

2.1 TCP三次握手

上图三条数据包就是TCP的三次握手

2.1.1 第一条报文分析

wireshark中显示报文格式为16(2^4)进制,即每个字符对应4位,一共8个字符一共占用4 * 8 = 32位。和可以看TCP报文中syn序列号长度是一致的。16进制下的:2c3bd732即对应十进制的:742119218

2.1.2 第二条报文分析

-

这里是服务端将客户端第一次握手中的syn+1(742119218+1)

-

生成自身的seq序列号:712629899

2.1.3 第三条报文分析

这一步是最后一次握手,ack值为第二次握手返回的syn值+1

seq序列为二次握手中服务端中的ack确认序列号文章来源:https://www.toymoban.com/news/detail-763971.html

那么现在建立连接完成,可以开始进行数据的传输了。文章来源地址https://www.toymoban.com/news/detail-763971.html

到了这里,关于wireshark抓包分析的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!