目录

Ⅰ NFPP应用场景和功能介绍

Ⅱ NFPP配置案例

Ⅰ NFPP应用场景和功能介绍

应用场景:

NFPP作为保护交换机自身CPU不受攻击,不能替代防范ARP欺骗相关的安全功能,设备缺省支持并打开NFPP,建议保留开启并适当调整。

调整原则:

1、在接入设备上,通常无需调整,因为非网关设备,没有配置网关IP地址也不会运行一些复杂路由,管理协议等,无需额外消耗CPU,所以很少会遭受攻击。

2、在汇聚设备上,默认的基于端口的限速100PPS/攻击200 PPS阈值偏小,当端口下用户较多,ARP攻击较多时,可能导致用户正常的ARP报文丢弃,导致用户端丢包,需要放大。经验值调整为每端口限速500PPS/攻击800PPS较为合理,其他基于IP/MAC的限速攻击检测无需调整。

3、隔离功能通常不建议开启,在汇聚设备上如果用户攻击非常频繁,导致设备CPU80%-90%以上,此时可以考虑进行硬件隔离,并放大当前攻击的检测阈值,防止误判。因为一旦隔离将会导致这些攻击性质的用户无法上网。

功能简介:

NFPP:网络基础保护策略 (Network Foundation Protection Policy),简称NFPP。在网络环境中经常发现一些恶意的攻击,这些攻击会给交换机带来过重的负担,引起交换机CPU利用率过高,导致交换机无法正常运行。这些攻击具体表现在:

拒绝服务攻击可能导致大量消耗交换机内存、表项或者其它资源,使系统无法继续服务。大量的报文流砸向CPU,占用了整个送CPU的报文的带宽,导致正常的协议流和管理流无法被CPU处理,带来协议震荡或者无法管理,从而导致数据面的转发受影响,并引起整个网络无法正常运行。大量的报文砸向CPU会消耗大量的CPU资源,使CPU一直处于高负载状态,从而影响管理员对设备进行管理或者设备自身无法运行。NFPP可以有效地防止系统受这些攻击的影响。在受攻击情况下,保护系统各种服务的正常运行,以及保持较低的CPU负载,从而保障了整个网络的稳定运行。

NFPP重点子功能介绍:(日常应用中,可能需要调整的功能为ARP-Guard和IP-Guard,其他未在本文中列出的功能,例如ND Guard、DHCP Guard保持默认设置即可)

ARP-Guard:

汇聚交换机作为网关,需要正常处理用户端的ARP报文,ARP-Guard功能主要目标为保护设备CPU,防止大量攻击ARP报文送CPU导致CPU利用率升高,所以ARP-Guard实现了对送CPU ARP报文的限速和攻击检测。ARP攻击识别分为基于主机和基于物理端口两个类别,基于主机又细分为基于源IP地址/VLAN ID/物理端口和基于链路层源MAC地址/ VLAN ID /物理端口,每种攻击识别都有限速水线例如(4PPS)和攻击告警水线(8PPS)。当ARP报文速率超过限速水线时,超限报文将被丢弃。当ARP报文速率超过告警水线时,将打印警告信息,发送TRAP,基于主机的攻击识别还可以对攻击源头采取硬件隔离措施。

ARP抗攻击还能检测出ARP扫描。ARP扫描是指链路层源MAC地址固定而源IP地址变化,或者链路层源MAC地址和源IP地址固定而目标IP地址不断变化。由于存在误判的可能,对检测出有ARP扫描嫌疑的主机不进行隔离,只是提供给管理员参考

IP-Guard:

当主机发出的报文目的地址为交换机直连网段不存在或未上线用户的IP地址时,交换机会发出ARP进行请求,如果存在这样的连续不断的攻击,会导致设备CPU高。IP-Guard可以识别此类攻击,并进行限速。攻击识别分为基于主机和基于物理端口两个类别。基于主机是采用源IP地址/VLAN ID/物理端口三者结合识别的。每种攻击识别都有限速水线和告警水线。当IP报文速率超过限速水线时,超限报文将被丢弃。当IP报文速率超过告警水线时,将打印警告信息,发送TRAP,基于主机的攻击识别还会对攻击源头采取隔离措施。

NFPP日志信息打印调整:

当NFPP检测到攻击后,在专用日志缓冲区生成一条日志。NFPP以一定速率从专用缓冲区取出日志,生成系统消息,并且从专用日志缓冲区清除这条日志。

Ⅱ NFPP配置案例

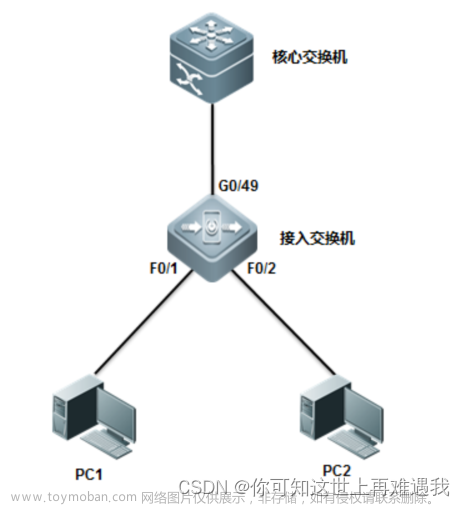

一、组网需求

核心设备下挂3000个用户,其中一个端口最大用户数为200个,接入交换机所携带的用户数不超过200,接入交换机的每个端口最大用户数6个,所有的接入设备都启用DHCP Snooping+DAI功能防ARP欺骗。为了防止非法攻击,占用交换机的CPU资源,需要调整NFPP的相关参数实现防攻击

二、组网拓扑

三、配置要点

1、根据需求调整接入交换机NFPP功能参数,由于接入交换机开启了DAI功能,网关发送的ARP报文到接入交换机后都需要送CPU处理,为了防止正常的ARP等报文被NFPP丢弃,需要关闭上联口的NFPP相关功能,并放大接入交换机的CPP限速(默认限速180PPS在DAI场景中偏小)

2、根据核心的用户数量,调整核心交换机NFPP基于端口的限速/攻击检测参数

3、为了避免NFPP产生的LOG太多,通过命令调整LOG打印速率

四、配置步骤

接入交换机配置:

1、配置交换机的防ARP欺骗功能,具体也可以参见DHCP环境防ARP欺骗章节中DHCP Snooping+DAI方案。

Ruijie#configure terminal

Ruijie(config)#vlan 10

Ruijie(config-vlan)#exit

Ruijie(config)#ip arp inspection vlan 10

Ruijie(config)#ip dhcp snooping

Ruijie(config)#interface gigabitEthernet 0/25

Ruijie(config-if-GigabitEthernet 0/25)#switchport mode trunk

Ruijie(config-if-GigabitEthernet 0/25)#ip dhcp snooping trust

Ruijie(config-if-GigabitEthernet 0/25)#ip arp inspection trust

Ruijie(config-if-GigabitEthernet 0/25)#exit

Ruijie(config)#interface range fastEthernet 0/1-24

Ruijie(config-if-range)#switchport access vlan 10

Ruijie(config-if-range)#end

Ruijie#

2、NFPP功能配置:

1)全局NFPP配置

默认交换机的NFPP功能是开启的,二层交换机参数无需调整,只需将上联口NFPP关闭,同时由于开启了DAI的原因,需要调整放大CPP。

Ruijie(config)#cpu-protect type arp pps 500 ,如果没有使用DAI,CPP也无需调整。

全局下的NFPP调整参数如下

Ruijie(config-nfpp)#log-buffer entries 1024 ------>设置NFPP log缓存的容量为1024条(默认256)

Ruijie(config-nfpp)#log-buffer logs 1 interval 300 ------>为避免NFPP产生的LOG太多,调整每次打印一条相同log信息的阀值为300秒

Ruijie(config-nfpp)#exit

Ruijie(config)#

2)接口NFPP配置

为了防止大量网关发送的正常的相关报文(特别是网关发送的ARP请求或回应报文)被接入交换机误认为是攻击被丢弃,从而导致下联用户无法获取网关的ARP信息而无法上网,需要将上联口的NFPP功能关闭

Ruijie(config)#int g0/25

Ruijie(config-if-GigabitEthernet 0/25)#no nfpp arp-guard enable ------>关闭接口的ARP-guard功能,关闭该功能后,该接口进入的数据报文不进行NFPP检测

Ruijie(config-if-GigabitEthernet 0/25)#no nfpp dhcp-guard enable ------>关闭接口的dhcp-guard功能,关闭该功能后,该接口进入的数据报文不进行NFPP检测

Ruijie(config-if-GigabitEthernet 0/25)#no nfpp dhcpv6-guard enable ------>关闭接口的dhcpv6-guard功能,关闭该功能后,该接口进入的数据报文不进行NFPP检测

Ruijie(config-if-GigabitEthernet 0/25)#no nfpp icmp-guard enable ------>关闭接口的icmp-guard功能,关闭该功能后,该接口进入的数据报文不进行NFPP检测

Ruijie(config-if-GigabitEthernet 0/25)#no nfpp ip-guard enable ------>关闭接口的ip-guard功能,关闭该功能后,该接口进入的数据报文不进行NFPP检测

Ruijie(config-if-GigabitEthernet 0/25)#no nfpp nd-guard enable ------>关闭接口的nd-guard功能,关闭该功能后,该接口进入的数据报文不进行NFPP检测

Ruijie(config-if-GigabitEthernet 0/25)#exit

Ruijie(config)#

核心交换机NFPP配置:

只做下述调整即可:

Ruijie(config)#nfpp

Ruijie(config-nfpp)#arp-guard attack-threshold per-port 800 ------>设置每个端口的攻击阀值为800个,超过此值丢弃并打印攻击日志

Ruijie(config-nfpp)#arp-guard rate-limit per-port 500 ------>每个端口每秒限速500个arp报文,多余的ARP报文将被丢弃(默认限速阀值是100个偏小)

Ruijie(config-nfpp)#log-buffer entries 1024 ------>设置NFPP log缓存的容量为1024条(默认256)

Ruijie(config-nfpp)#log-buffer logs 1 interval 300 ------>调整log打印频率为300S打印1次

Ruijie(config-nfpp)#exit

Ruijie(config)#

如果需要开启硬件隔离,为了防止误判,应放大限速及攻击检测的阈值。

注意:

隔离功能通常不建议开启,在汇聚设备上如果用户攻击非常频繁,导致设备CPU90%以上,此事可以考虑进行硬件隔离,并放大当前攻击的检测阈值,防止误判。因为一旦隔离将会导致这些攻击性质的用户无法上网,接入设备上不要开启NFPP硬件隔离。

Ruijie(config)#nfpp ------>进入NFPP配置模式

Ruijie(config-nfpp)#arp-guard isolate-period 600 ------>超过ARP攻击阀值后,对用户进行隔离,设置隔离时间为600秒

Ruijie(config-nfpp)#arp-guard attack-threshold per-src-mac 30 ------>设置每个mac的攻击阀值为10个,如果交换机检测每个mac发送的ARP报文大于10个,那么交换机会把该用户放入ARP攻击表,可以对这些用户进行硬件隔离(默认不进行硬件隔离,可以进行配置隔离时间进行隔离,设置隔离时间后会占用硬件表项资源。默认每MAC的攻击阀值是8个)

Ruijie(config-nfpp)#arp-guard attack-threshold per-src-ip 30 ------>设置每个IP的攻击阀值为10个,如果交换机检测每个IP发送的ARP报文大于10个,那么交换机会把该用户放入ARP攻击表,可以对这些用户进行硬件隔离(默认不进行硬件隔离,可以进行配置隔离时间进行隔离,设置隔离时间后会占用硬件表项资源。默认每IP的攻击阀值是8个)

Ruijie(config-nfpp)#arp-guard rate-limit per-src-mac 20 ------>每个mac每秒限速6个arp报文,多余的ARP报文将被丢弃(默认限速阀值是4个)

Ruijie(config-nfpp)#arp-guard rate-limit per-src-ip 20 ------>每个IP每秒限速6个arp报文,多余的ARP报文将被丢弃(默认限速阀值是4个)

Ruijie(config-nfpp)#ip-guard attack-threshold per-src-ip 80 ------>设置IP攻击阀值为40个每IP

Ruijie(config-nfpp)#ip-guard isolate-period 600 ------>超过IP攻击阀值后,对用户进行隔离,设置隔离时间为600秒

五、功能验证

1、查看ARP-guard的全局配置情况(不同软件版本的阀值可能有所区别,具体以实际show出来的结果为准)

2、查看ARP-guard的扫描表:

3、查看ARP-guard被隔离的用户

4、查看放入日志缓冲区的用户文章来源:https://www.toymoban.com/news/detail-763976.html

文章来源地址https://www.toymoban.com/news/detail-763976.html

文章来源地址https://www.toymoban.com/news/detail-763976.html

到了这里,关于锐捷交换机——安全功能:NFPP的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!