前言

在网络通信中,信息的安全性是至关重要的。而HTTPS作为保障通信安全的重要协议,就像一把锁,为我们的数据通信提供了强大的保护。在这篇博客中,我们将揭开HTTPS的神秘面纱,了解它是如何通过加密技术保障通信安全的。

第一:https的基础概念

HTTPS基础概念:

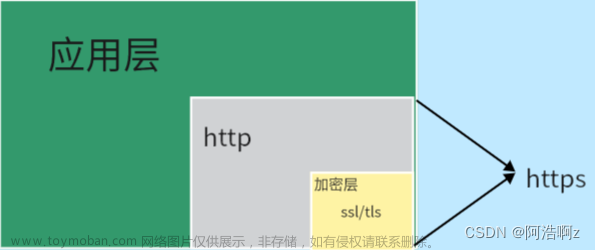

HTTP与HTTPS的区别与联系:

-

HTTP (HyperText Transfer Protocol):

- 概念: 是一种用于传输超文本的应用层协议,基于客户端-服务器模型。

- 特点: 不具备加密能力,数据传输明文,存在安全隐患,容易被窃听和篡改。

- 端口: 默认使用80端口。

-

HTTPS (HyperText Transfer Protocol Secure):

- 概念: 是在HTTP基础上添加了安全性措施的协议,通过加密通道进行数据传输,保障信息的安全性。

- 特点: 使用SSL/TLS协议进行数据加密,防止信息被窃听、篡改或伪造。

- 端口: 默认使用443端口。

-

联系:

- HTTPS实质上是在HTTP的基础上加入了安全性的扩展,因此两者在通信的基本方式上是相同的,都是通过请求-响应模型进行通信。

- HTTPS使用了HTTP作为通信的基础协议,但在数据传输的过程中引入了SSL/TLS协议,提供了安全的加密通道。

HTTPS的基本工作原理概述:

-

握手阶段(Handshake):

- 客户端Hello: 客户端向服务器发送一个随机数和支持的加密算法列表。

- 服务器Hello: 服务器从客户端发来的算法列表中选择一个加密算法,返回服务器证书,以及一个随机数。

- 认证: 客户端验证服务器证书的合法性,若通过,则生成一个随机数用于生成对称密钥。

-

密钥协商阶段(Key Exchange):

- 客户端Key: 客户端使用服务器的公钥加密生成的随机数,并发送给服务器。

- 服务器Key: 服务器使用自己的私钥解密客户端发来的数据,得到生成的随机数。

-

数据加密阶段(Data Encryption):

- 生成对称密钥: 客户端和服务器使用前面的两个随机数生成一个对称密钥。

- 加密通信: 使用对称密钥对通信过程中的数据进行加密,保障数据传输的安全性。

-

通信阶段(Communication):

- 加密通信: 客户端和服务器使用协商好的对称密钥对通信过程中的数据进行加密解密。

- 保密性: 第三方无法窃听、篡改或伪造通信过程中的数据。

-

断开连接阶段(Connection Termination):

- 客户端和服务器终止通信连接,释放资源。

HTTPS通过SSL/TLS协议的加密机制,确保了数据在传输过程中的机密性、完整性和可信度,提高了通信的安全性。

第二:SSL/TLS加密

SSL/TLS加密基本原理:

SSL(Secure Sockets Layer)和其后继者TLS(Transport Layer Security)是用于保障网络通信安全的协议。以下是SSL/TLS加密的基本原理:

-

握手过程(Handshake):

- 客户端Hello: 客户端向服务器发出请求,提供自己支持的SSL/TLS版本和加密算法。

- 服务器Hello: 服务器从客户端提供的列表中选择一个版本和加密算法,并返回给客户端。

- 证书交换: 服务器向客户端发送数字证书,包含服务器的公钥。

- 密钥协商: 客户端使用服务器的公钥加密一个预主密钥,并发送给服务器。

- 生成密钥: 服务器使用私钥解密收到的预主密钥,双方基于预主密钥生成对称密钥用于后续通信。

-

对称加密通信(Symmetric Encryption):

- 数据加密: 使用生成的对称密钥对通信过程中的数据进行加密。

- 传输数据: 加密后的数据在网络中传输,第三方无法理解其内容。

- 保密性: 对称加密保障了数据传输的机密性。

-

数据完整性(Data Integrity):

- MAC(Message Authentication Code): 通过哈希函数生成一个固定长度的摘要,附加在通信数据中,确保数据在传输过程中没有被篡改。

-

证书验证(Certificate Verification):

- CA(Certificate Authority): 数字证书由可信任的CA机构签发,客户端通过验证服务器证书的合法性确保与正确的服务器通信。

-

密钥更新(Key Renegotiation):

- 周期性更新密钥: 为了增强安全性,密钥可以周期性地更新,减少密钥被破解的风险。

对称加密与非对称加密的区别:

-

对称加密(Symmetric Encryption):

- 特点: 使用相同的密钥进行加密和解密。

- 优点: 加解密速度快,效率高。

- 缺点: 密钥分发和管理较为复杂,不适合在不安全的环境中使用。

-

非对称加密(Asymmetric Encryption):

- 特点: 使用一对密钥,公钥用于加密,私钥用于解密。

- 优点: 密钥分发和管理相对简单,适合在不安全的环境中使用。

- 缺点: 加解密速度较慢,相比对称加密效率低。

-

SSL/TLS中的应用:

- 握手阶段: 使用非对称加密进行证书交换和密钥协商。

- 通信阶段: 使用对称加密进行加密通信,提高效率。

SSL/TLS通过结合对称和非对称加密的优势,保障了通信的安全性和效率。非对称加密用于安全地交换密钥,对称加密用于保障通信的效率和机密性。

第三:数字证书与CA机构

数字证书与CA机构:

1. 什么是数字证书,以及为何需要它:

数字证书: 数字证书是一种由权威机构数字签名的电子文档,用于确认某个实体(如网站、个人)的身份。它包含了一对密钥(公钥和私钥)以及证书持有者的身份信息。

为何需要数字证书:

- 身份验证: 数字证书提供了一种机制,确保通信双方的身份是合法的。

- 数据完整性: 数字证书可以用于确保传输的数据在传输过程中没有被篡改。

- 加密通信: 数字证书中包含的公钥可以用于加密通信,确保通信的保密性。

2. CA机构的角色与数字证书的签发过程:

CA机构(Certificate Authority)的角色:

- 信任机构: CA机构是被广泛信任的第三方机构,负责验证实体的身份并签发数字证书。

- 数字签名: CA使用自己的私钥对数字证书进行签名,确保证书的真实性。

数字证书的签发过程:

- 申请证书: 实体(个人或组织)向CA机构提交证书申请,通常包含身份信息和公钥。

- 身份验证: CA机构对申请者的身份进行验证,确保其合法性。

- 证书签发: 验证通过后,CA机构使用自己的私钥对申请者的公钥和身份信息生成数字签名,形成数字证书。

- 证书发布: CA将数字证书公开发布,供其他用户验证。

数字证书的使用过程:

- 获取证书: 用户通过安全的途径获取需要信任的CA的数字证书。

- 验证证书: 用户使用CA的公钥验证数字证书的签名,确保证书的真实性。

- 提取公钥: 用户提取数字证书中的公钥,用于加密通信或验证签名。

信任链(Chain of Trust):

- 根证书: CA的根证书是最高级别的证书,被内置在操作系统或浏览器中,用于验证其他CA的证书。

- 中间证书: 中间CA机构的证书由根证书签发,用于签发最终用户的证书。

- 终端证书: 最终用户的数字证书由中间CA签发,用于进行加密通信等操作。

数字证书和CA机构构成了一种可信的身份验证和数据安全机制,广泛应用于网络通信、电子商务等领域。

第四:HTTPS的部署与配置

1. 如何在Web服务器上启用HTTPS:

步骤概述:

- 获取SSL证书: 从信任的CA机构获取SSL证书,可以选择购买商业证书或使用免费证书服务。

- 安装SSL证书: 将证书文件安装到Web服务器上,通常包括公钥证书和私钥文件。

- 配置Web服务器: 配置Web服务器以启用HTTPS协议,指定证书文件的位置和相关参数。

具体步骤(以常见的Apache和Nginx为例):

Apache配置HTTPS:

-

安装SSL模块:

sudo a2enmod ssl -

配置SSL证书路径和虚拟主机:

<VirtualHost *:443> ServerName yourdomain.com SSLEngine on SSLCertificateFile /path/to/certificate.crt SSLCertificateKeyFile /path/to/private.key SSLCertificateChainFile /path/to/chainfile.pem (可选) </VirtualHost> -

重启Apache:

sudo service apache2 restart

Nginx配置HTTPS:

-

安装Nginx和SSL模块:

sudo apt-get update sudo apt-get install nginx sudo apt-get install openssl -

配置SSL证书路径和服务器:

server { listen 443 ssl; server_name yourdomain.com; ssl_certificate /path/to/certificate.crt; ssl_certificate_key /path/to/private.key; ssl_trusted_certificate /path/to/chainfile.pem (可选) location / { # 其他配置 } } -

重启Nginx:

sudo service nginx restart

2. SSL/TLS配置的最佳实践:

配置强制HTTPS: 在Web服务器上配置重定向,强制将HTTP请求重定向到HTTPS,确保所有数据在传输过程中加密。

选择合适的TLS版本: 配置服务器以使用较新、安全的TLS版本,避免使用已知的安全漏洞。

完善加密套件配置: 使用安全的加密套件,禁用不安全的密码套件,确保通信过程中的数据安全性。

启用HSTS(HTTP Strict Transport Security): 配置服务器发送HSTS头部,强制客户端只能通过HTTPS与服务器通信,提高安全性。

定期更新SSL证书: 定期检查证书有效期,确保证书及时更新,防止证书过期导致服务不可用。

配置安全标头: 设置HTTP响应头,包括安全标头如X-Content-Type-Options、X-Frame-Options和Content-Security-Policy。

考虑OCSP Stapling: 启用OCSP Stapling可以减少客户端检查证书有效性的时间,提高访问速度。

启用Perfect Forward Secrecy(PFS): 启用PFS功能,确保即使私钥泄漏,历史通信也不会被解密。

配置恰当的Session缓存: 配置服务器使用恰当的Session缓存机制,平衡安全性和性能。

使用安全的TLS参数: 确保服务器使用安全的TLS参数,避免使用弱密码、不安全的协议。

以上配置和最佳实践可根据具体的Web服务器和应用场景进行调整和优化。HTTPS的部署和配置是保障网络通信安全的关键步骤,应根据实际需求和安全标准进行详细的设置。

第五:常见的https问题及解决方案

1. 证书问题:

问题: 证书过期或无效。

解决方案: 定期更新证书,确保证书的有效性。可以使用证书管理服务自动化更新过程。

问题: 证书链不完整或不正确。

解决方案: 使用正确的证书链,包括正确的中间证书和根证书。确保服务器配置中的SSLCertificateChainFile或ssl_trusted_certificate指向正确的证书链文件。

2. 配置问题:

问题: 服务器配置错误,导致HTTPS无法正常启动。

解决方案: 仔细检查服务器配置文件,确保SSL/TLS配置正确。查看日志文件以获取详细的错误信息。

问题: 未启用HSTS(HTTP Strict Transport Security)。

解决方案: 启用HSTS以强制客户端只能通过HTTPS与服务器通信。配置中添加Strict-Transport-Security头部。

3. 客户端问题:

问题: 旧版本的浏览器不支持较新的TLS版本。

解决方案: 配置服务器使用较新、安全的TLS版本,但需考虑用户使用的浏览器版本。

问题: 客户端根证书库不包含服务器使用的根证书。

解决方案: 使用受信任的CA颁发的证书,以确保客户端能够验证服务器证书的合法性。

4. 性能问题:

问题: HTTPS导致性能下降。

解决方案: 使用CDN、启用缓存、配置合适的Session缓存等措施来优化性能。使用OCSP Stapling减少客户端验证证书有效性的时间。

5. 混合内容问题:

问题: 在HTTPS页面中加载了HTTP内容。

解决方案: 修改页面上的资源链接,确保所有资源(图片、脚本等)都使用HTTPS加载,避免混合内容问题。

6. 安全性问题:

问题: 未启用Perfect Forward Secrecy(PFS)。

解决方案: 配置服务器启用PFS,以确保即使私钥泄漏,历史通信也不会被解密。

问题: 使用不安全的加密套件。

解决方案: 使用安全的加密套件,禁用不安全的密码套件,确保通信过程中的数据安全性。

以上问题及解决方案是在HTTPS部署和配置过程中可能遇到的一些常见情况。解决问题时应根据具体情况进行调查,使用适当的工具和方法定位问题所在。

结语

深深感谢你阅读完整篇文章,希望你从中获得了些许收获。如果觉得有价值,欢迎点赞、收藏,并关注我的更新,期待与你共同分享更多技术与思考。文章来源:https://www.toymoban.com/news/detail-764819.html

文章来源地址https://www.toymoban.com/news/detail-764819.html

文章来源地址https://www.toymoban.com/news/detail-764819.html

到了这里,关于HTTPS解密:安全通信的魔法之窗的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!