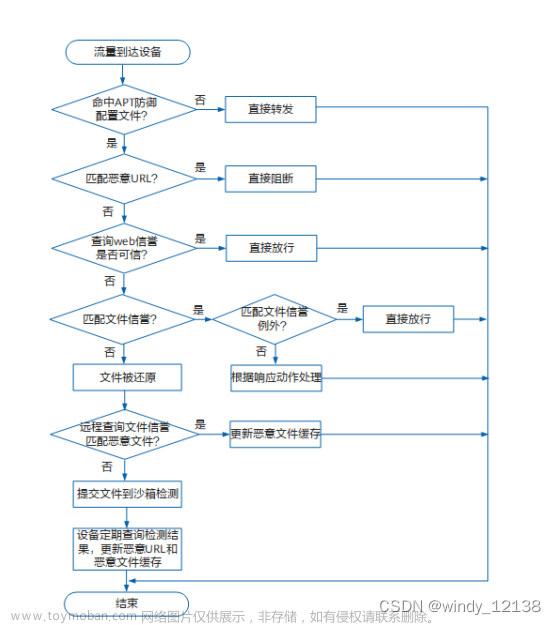

根据美国国防承包商洛克希德·马丁公司提出的网络杀伤链模型,APT攻击主要由7个阶段组成,分别为侦查跟踪、武器构建、载荷投递、漏洞利用、安装植入、命令与控制、目标达成。

’

’

阶段1-侦查跟踪:

侦查跟踪指攻击者在选定好攻击目标后,收集跟目标有关的情报信息的过程。情报可从目标综合信息、员工信息、网络架构信息、安全防御等方面进行收集。

阶段2-武器构建:

攻击者根据侦查跟踪所获取的情报,针对性地制作恶意软件。可通过0day漏洞制作含有shellcode的pdf和word文档。

阶段3-载荷投递:

载荷投递可分为鱼叉攻击、水坑攻击、零日漏洞、U盘等载体进行投递攻击。

鱼叉攻击:精心制造邮件并投递,包含恶意url或恶意附件。

水坑攻击:先攻击目标经常访问的站点,在站点上部署恶意代码,待目标访问时自动下载恶意软件。

零日漏洞:通过零日漏洞直接攻击目标服务器,迫使下载恶意软件。

U盘投递:通常用于攻击隔离互联网的目标。

阶段4-漏洞利用:

漏洞利用是在shellcode被投递后,启动shellcode的阶段。通常会利用漏洞运行起来。

阶段5-安装植入:

当shellcode运行后,可从远程C2服务器下载木马,设置后门,实现对目标的长期监听。

阶段6-命令与控制:

木马会回连C2服务器,建立C2信道。

寻址:此处木马会通过DNS请求查询C2服务器IP。

通信:C2信道可以是DNS隐蔽信道(特征可见参考),也可以是Https加密信道。木马会接收到攻击者的指令并作出响应。

心跳:木马会周期性发送心跳包向C2服务器报告目标情况。为了躲避检测,心跳包的周期和包大小可能会频繁变化。

阶段7-目标达成:

APT攻击中,木马的目标多为信息窃取。此阶段的流量有以下特征:

1. 上行流量远大于下行流量

2. 上行流量大于下行流量的时间占比非常高

参考

什么是高级持续性威胁(APT)?有哪些特点和典型案例? - 华为

https://www.cnblogs.com/Michael-Scofields/p/13570827.html

DNS隧道检测特征总结 - 知乎

传统恶意程序通信方式的演变及检测 - 哔哩哔哩文章来源:https://www.toymoban.com/news/detail-765657.html

近5年典型的的APT攻击事件_常见的atp攻击事件_ChengKaoAO的博客-CSDN博客文章来源地址https://www.toymoban.com/news/detail-765657.html

到了这里,关于APT攻击各阶段简介的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![151.网络安全渗透测试—[Cobalt Strike系列]—[用户驱动攻击模块简介与测试]](https://imgs.yssmx.com/Uploads/2024/02/437837-1.png)