一、什么是XSS攻击

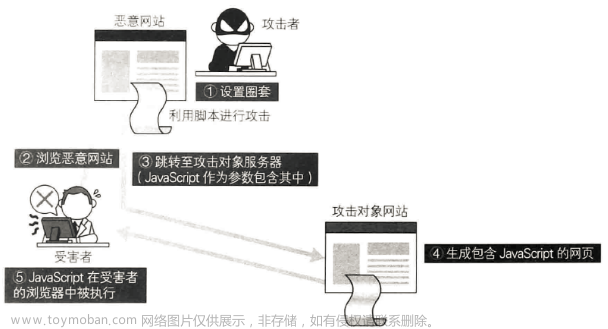

跨站脚本攻击(Cross-Site Scripting,XSS)是一种常见的Web应用程序安全漏洞。它允许攻击者将恶意脚本注入到受害者的浏览器中,并在受害者访问受漏洞影响的网页时执行这些恶意脚本。

XSS攻击通常发生在Web应用程序对用户输入的处理过程中。攻击者可以利用未经过滤或转义的用户输入,将恶意的HTML、JavaScript或其他脚本注入到网页中。当其他用户访问这个被攻击的页面时,将执行这些恶意脚本,导致安全问题。

二、XSS攻击如何实现

XSS攻击可以分为三种类型:

-

存储型XSS(Stored XSS):攻击者将恶意脚本存储在目标网站的数据库中,当其他用户访问带有恶意脚本的页面时,这些脚本被执行。

-

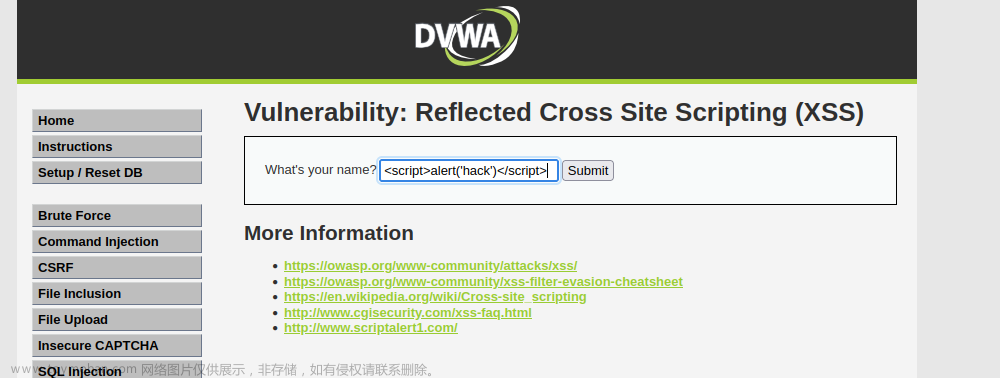

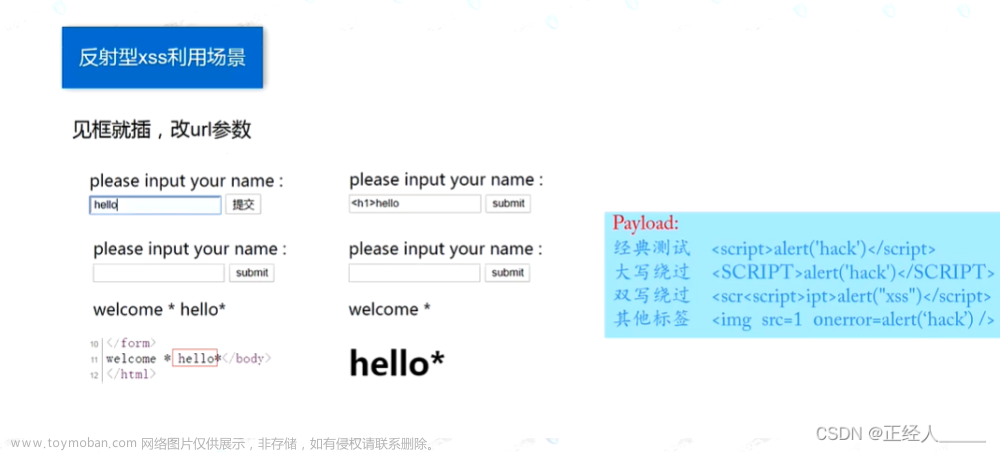

反射型XSS(Reflected XSS):攻击者将恶意脚本注入到URL参数或表单中,当目标用户点击包含恶意脚本的URL或提交带有恶意脚本的表单时,脚本被执行。

-

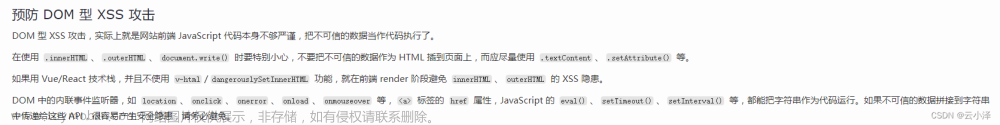

DOM型XSS(DOM-based XSS):攻击者通过修改网页的DOM(文档对象模型)结构,将恶意脚本注入到页面中,当用户浏览该页面时,脚本被执行。

攻击者利用XSS漏洞可以进行多种恶意行为,如窃取用户登录凭证、劫持用户会话、篡改网页内容等。

为防止XSS攻击,开发者需要进行输入验证和过滤,确保所有用户输入都经过正确的转义或过滤处理,以防止恶意脚本的注入。同时,开发者还应该实施安全的编码实践,使用安全的库和框架,并定期更新和升级系统以修复已知的安全漏洞。

三、php解决XSS攻击

为了解决跨站脚本攻击(XSS),在使用PHP开发Web应用时,可以采取以下措施:

-

输入验证和过滤:对于从用户输入获取的数据,进行有效的验证和过滤,以确保输入的安全性。可以使用内置的PHP函数如

htmlspecialchars()来转义HTML字符,从而防止XSS攻击。 -

输出编码:在将数据输出到HTML页面时,确保对输出的内容进行适当的编码。使用

htmlspecialchars()函数或其他适当的编码函数来转义特殊字符。 -

使用安全的库和框架:使用经过安全审计和广泛测试的开源库和框架,这些库和框架通常已经实现了对XSS攻击的防护措施。

-

设置HTTP头:在服务器端设置适当的HTTP头,如Content Security Policy (CSP)、X-XSS-Protection等,可以提供额外的保护。

-

防止直接执行用户输入的代码:避免将用户输入直接作为代码执行,例如使用

eval()函数或者将用户输入作为动态引用文件名。 -

限制权限:确保服务器上的文件和目录权限设置正确,以防止恶意用户上传恶意脚本文件。

-

更新和升级:及时更新和升级PHP版本、库和框架,以获得安全修复和最新的安全功能。

请注意,以上措施仅提供了一些常见的防护方法,但并不能完全保证防止所有类型的XSS攻击。开发人员应该持续关注新的安全威胁和最佳实践,并采取相应的措施来保护应用程序的安全性。

以下是一个简单的示例代码,展示了如何使用PHP来防止XSS攻击:

<?php

// 获取用户输入

$userInput = $_GET['input'];

// 对用户输入进行HTML字符转义

$safeInput = htmlspecialchars($userInput, ENT_QUOTES, 'UTF-8');

// 输出安全的内容到页面

echo "安全输出:" . $safeInput;

?>

在上述示例中,我们使用了htmlspecialchars()函数对用户输入进行HTML字符转义,并使用ENT_QUOTES参数来转义单引号和双引号。最后,我们将安全的内容输出到页面上。文章来源:https://www.toymoban.com/news/detail-768358.html

请注意,这只是一个简单的演示示例。在实际开发中,您可能需要根据具体的应用场景和需求来实现更复杂的安全防护措施。同时,还应该结合其他安全措施和最佳实践来提高应用程序的安全性。文章来源地址https://www.toymoban.com/news/detail-768358.html

到了这里,关于php解决XSS攻击的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!