PAM是一个用于实现身份验证的模块化系统,可以在操作系统中的不同服务和应用程序中使用。

pam_faillock模块

pam_faillock模块用来实现账号锁定功能,它可以在一定的认证失败次数后锁定用户账号,防止暴力破解密码攻击。

常见选项

- deny:指定锁定账号的失败次数阈值。默认为3次。

- unlock_time:指定锁定时间,即账号被锁定后的恢复时间。默认为600秒(10分钟)。

- fail_interval:指定两个认证失败事件之间的最小间隔时间。默认为900秒(15分钟)。在此间隔时间内,认证失败次数不会被计数。

- fail_delay:指定认证失败后的延迟时间。默认为1秒。

通过在PAM配置文件中添加类似以下行来配置pam_faillock模块:

auth required pam_faillock.so preauth

auth required pam_faillock.so authfail

account required pam_faillock.so

注意,以上配置行的位置顺序很重要,因为它们定义了模块的调用顺序。这些配置行应根据需要的策略和要求进行调整。

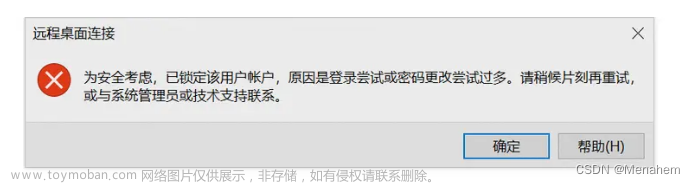

PAM登录失败账号锁定-案例

下面配置PAM安全策略,在身份验证过程中,如果连续失败五次,则锁定用户账户。文章来源:https://www.toymoban.com/news/detail-770179.html

auth required pam_faillock.so authfil deny=5 unlock_time=0文章来源地址https://www.toymoban.com/news/detail-770179.html

- authfil选项指定是否将认证失败计数写入faillock数据

到了这里,关于PAM安全配置-用户密码锁定策略的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!