目录

防火墙

1.1防火墙的定义

1.2路由器、防火墙、交换机三者之间的关系

1.3防火墙安全区域

1.4报文在安全区域之间流动的方向

1.5 安全区域的配置

1.6防火墙的检查和会话机制

1.6.1状态检测

1.6.2会话机制

1.7基础防火墙两个实验复现

1.7.1实现三层:Trust区域访问Untrust区域

1.7.2实现二层:Unrust区域访问Untrust区域

1.7.3 Trust区域 Untrust区域以及MDZ区域之间数据报文的流向路径实验

防火墙

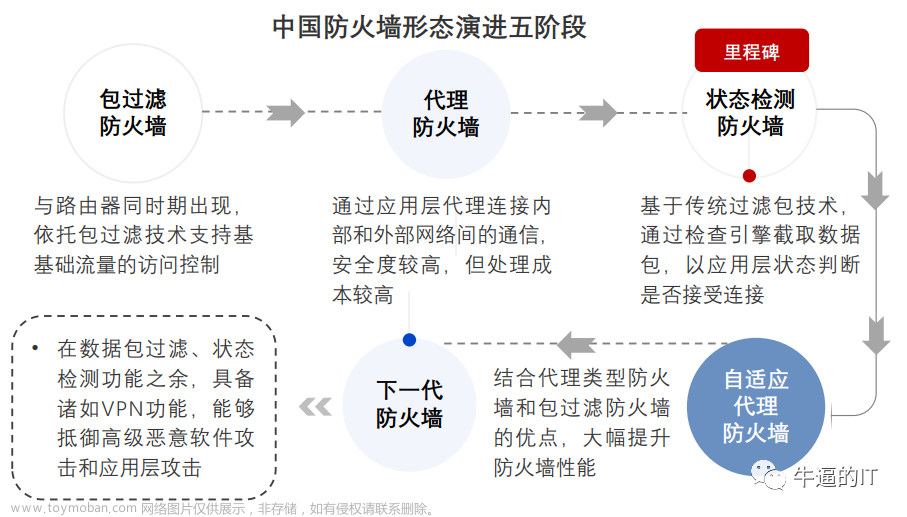

1.1防火墙的定义

防火墙主要一个网络免受另一个网络的攻击和入侵行为。防火墙灵活应用于网络边界、子网隔离等位置。例如:企业网络出口、大型网络内部子网隔离、数据中心边界。

1.2路由器、防火墙、交换机三者之间的关系

路由器用来连接不同的网络设备,通过路由协议保证互联网互通,确保将数据报文转发到目的地;

交换机用来组建局域网,作为局域网通信的重要枢纽,通过二层/三层交换快速转发数据报文;

防火墙主要部署在网络的边界,对进出网络的访问行为进行控制,安全防护是其核心特性。

路由器与交换机的本质是转发,防火墙的本质是控制

1.3防火墙安全区域

防火墙主要部署在网络边界起到隔离的作用,那么防火墙如何区分不同网络,这就要引入一个重要的概念:安全区域(一个或多个接口的集合,防火墙通过接口来划分网络、表示数据报文的流动路线)当数据报文在不同的安全区域之间流动时才会受到控制。

注意:在华为防火墙上,一个接口只能加入到一个安全区域中。

华为防火墙上已经默认提供了三个安全区域:Trust区域(该区域的受信任度高,通常用来定义内部用户的网络;安全级别85)

Untrust区域(该区域不受信任的网络,通常用来定义外网等不安全的网络;安全级别5)

DMZ区域(该区域的受信任程度为中等,通常用来定义内部服务器所在的网络;安全级别50)

在网络数量较少、环境简单的场合下,使用默认提供的安全区域就可以满足划分网络的需求;如下图所示:

当然,在网络数量较多的场合,还可以根据需要创建新的安全区域。

由上图也可看出不同网络的用户互相访问数据报文时在发防火墙上所走的路线;例如:内部网络访问外网时,报文在防护墙上的路线是从Trust区域到Untrust区域;当外部网络访问内部服务器时,报文在防火墙上是路线是从Untrust区域到DMZ区域。

除了不同网络之间流动的报文之外,还存在某个网络到达防火墙本身的报文,以及防火墙本身发出的报文。防火墙上提供的Local区域,代表防火墙本身。凡是由防火墙主动发出报文就认为是从Local区域中发出,凡是需要防火墙响应并且处理的报文认为是由Local区域接收。

1.4报文在安全区域之间流动的方向

在华为防火墙上,每个安全区域都必须有一个安全级别,该安全级别是唯一的,用1~100是数字表示,数字越大,代表该区域内的网络越可信。对于默认的安全区域,它们的安全级别是固定的:Local区域的安全级别是100,Trust区域的安全级别是85,DMZ区域的安全级别是50,Untrust区域的安全级别是5。级别确定之后,安全区域就被分成了三六九等,高低有别。报文在两个安全区域之间流动时,我们规定:报文从低级别的安全区域向高级别的安全区域流动时为入方向(Inbound),报文从由高级别的安全区域向低级别的安全区域流动时为出方向(Outbound)。如下图图标明了Local区域、Trust区域、DMZ区域和Untrust区域间的方向。

1.5 安全区域的配置

安全区域的配置主要包括创建安全区域以及将接口加入安全区域,下面给出了创建一个新的安全区域test,然后将接口GE0/0/1加入该安全区域的过程。接口GE0/0/1可以工作在三层模式也可以工作在二层模式。配置命令非常简单,唯一需要注意的是,新创建的安全区域是没有安全级别的,我们必须为其设置安全级别,然后才能将接口加入安全区域。当然,鉴于安全级别的唯一性,设置的安全级别不能和已经存在的安全区域的级别相同。

[FW]firewall zone name test //创建安全区域test

[FW-zone-test]set priority 10 //将安全级别设置为10

[FW-zone-test]add interface GigabitEthernet 0/0/1 //将接口GE0/0/1加入安全区域1.6防火墙的检查和会话机制

1.6.1状态检测

首先我们还是需要在防火墙上设定安全策略,允许PC访问Web服务器的报文通过。当报文到达防火墙后,防火墙允许报文通过,同时还会针对PC访问Web服务器的这个行为建立会话,会话中包含PC发出的报文信息如地址和端口等。当Web服务器回应给PC的报文到达防火墙后,防火墙会把报文中的信息与会话中的信息进行比对。如果发现报文中的信息与会话中的信息相匹配,并且该报文符合HTTP协议规范的规定,则认为这个报文属于PC访问Web服务器行为的后续回应报文,直接允许这个报文通过,如下图所示:

1.6.2会话机制

会话是通信双方建立的连接在防火墙上的具体体现,代表两者的连接状态,一条会话就表示通信双方的一个连接。防火墙上多条会话的集合就叫作会话表,先看一个标准的会话表项。

http VPN:public-->public 192.168.0.1:2049-->172.16.0.1:80重点介绍这个表项中的关键字段:

http表示协议(此处显示的是应用层协议)

192.168.0.1表示源地址;

2049表示源端口;

172.16.0.1表示目的地址;

80表示目的端口。

其实通过会话表项中的“-->”符号就可以直观区分,符号前面的是源,符号后面的是目的。源地址、源端口、目的地址、目的端口和协议这5个元素是会话的重要信息,我们将这5个元素称之为“五元组”。只要这5个元素相同的报文即可认为属于同一条流,在防火墙上通过这5个元素就可以唯一确定一条连接。

1.7基础防火墙两个实验复现

1.7.1实现三层:Trust区域访问Untrust区域

1.7.2实现二层:Unrust区域访问Untrust区域

实现三层:Trust区域访问Untrust区域

1.对cLoud进行基本配置:

2.对防火墙的管理接口以及区域接口进行配置

3.添加区域报文流向策略

Trust区域----Untrust区域

4.测试:

实现二层:Unrust区域访问Untrust区域

二层:Unrust区域访问Untrust区域测试:

1.7.3 Trust区域 Untrust区域以及MDZ区域之间数据报文的流向路径实验

防火墙的基本配置:

<USG6000V1>sys

[USG6000V1]interface g0/0/0

[USG6000V1-GigabitEthernet0/0/0]ip address 192.168.10.101 255.255.255.0

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit Untrust区域的配置:

路由配置:

[ISP]dis ip int brief Interface IP Address/Mask Physical Protocol GigabitEthernet0/0/0 100.1.1.2/24 up up GigabitEthernet0/0/1 200.1.1.1/24 up up

在防火墙上给G1/0/0配上管理IP

在G1/0/0接口上配置路由:

测试:untrust区域到防火墙的连通性

Trust区域配置

对Trust区域内网的交换机进行配置:

[SW1]vlan 20

[SW1]vlan 30

[SW1]interface Vlanif 30

[SW1-Vlanif30]ip address 10.1.3.1 24

[SW1]interface Vlanif 20

[SW1-Vlanif30]ip address 10.1.3.1 24

[SW1-GigabitEthernet0/0/1]port link-type access

[SW1-GigabitEthernet0/0/1]port default vlan 20

[SW1-GigabitEthernet0/0/2]port link-type access

[SW1-GigabitEthernet0/0/2]port default vlan 30

给防火墙G1/0/1接口配置管理IP

配置一条到达10.1.3.0/24网段的路由

测试内网PC到防火墙的连通性:

MDZ区域的配置

对交换机进行链路聚合配置:

[MDZ]interface Eth-Trunk 1

[MDZ-Eth-Trunk1]trunkport GigabitEthernet 0/0/1

[MDZ-Eth-Trunk1]trunkport GigabitEthernet 0/0/2

[MDZ-Eth-Trunk1]port link-type trunk

[MDZ-Eth-Trunk1]port trunk allow-pass vlan 10 to 11

[MDZ]vlan 10

[MDZ]vlan 11

[MDZ]interface GigabitEthernet 0/0/4

[MDZ-GigabitEthernet0/0/4]port link-type access

[MDZ-GigabitEthernet0/0/4]port default vlan 10

[MDZ]interface GigabitEthernet 0/0/3

[MDZ-GigabitEthernet0/0/3]port link-type access

[MDZ-GigabitEthernet0/0/3]port default vlan 11

在防火墙上进行接口聚合的配置:

配置连个vlan接口:

配置防火墙策略:

Trust区域访问Untrust区域

文章来源:https://www.toymoban.com/news/detail-772388.html

文章来源:https://www.toymoban.com/news/detail-772388.html

待补充...........文章来源地址https://www.toymoban.com/news/detail-772388.html

到了这里,关于【安全防御之防火墙基础】的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!