本文从目录穿越的定义,目录穿越的多种编码流量数据包示例,目录穿越的suricata规则,目录穿越的告警分析研判,目录穿越的处置建议等几个方面阐述如何通过IDS/NDR,态势感知等流量平台的目录穿越类型的告警的线索,开展日常安全运营工作,从而挖掘有意义的安全事件。

目录穿越定义

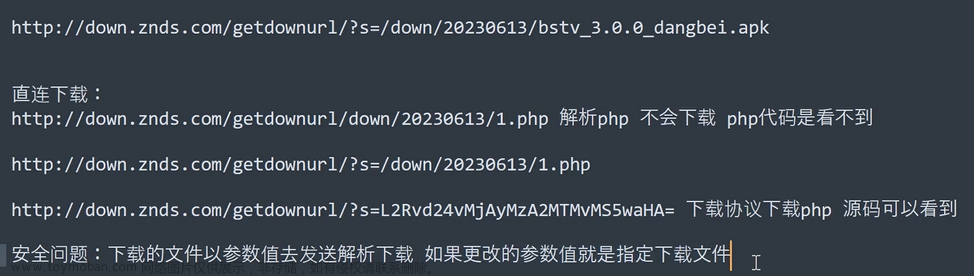

目录穿越,也可以称之为路径遍历或目录遍历。通过利用输入验证不足,在输入中包含特殊字符或构造恶意的路径,绕过目录访问控制,访问目标系统上的文件或目录。由于这类问题在WEB网站的发展历史中,频繁地出现于各种业务环境中。因此在网络安全领域,逐渐形成了目录穿越这一类的漏洞,关于目录穿越漏洞的原理详见这里,如果想详细的了解目录穿越的原理,和对应的漏洞举例,可以移步到前面的文章。

目录穿越数据包

如下通过常见的目录穿越攻击对应的数据包的示例进行介绍,由于linux和windows系统的差异,导致在相对目录字符上稍有差别,因此针对这两个系统的目录穿越示例将分操作系统用若干示例分别进行介绍。文章来源:https://www.toymoban.com/news/detail-772706.html

Linux

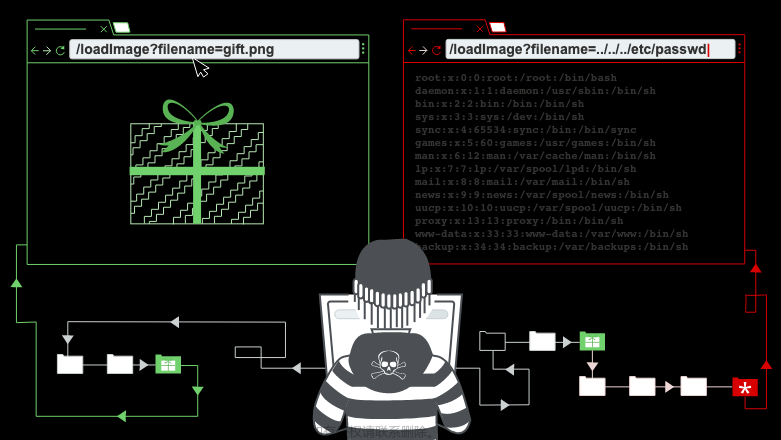

Linux目录穿越案例-未编码

图1

图1是最为常见的目录穿越的场景,即某个参数后面的输入是某个文件的路径,使用相对文件路径来发起对于敏感文件的访文章来源地址https://www.toymoban.com/news/detail-772706.html

到了这里,关于文件操作安全之-目录穿越流量告警运营分析篇的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!