数据库面临的安全威胁¶

2.1. 关于数据库安全威胁¶

STRIDE是微软开发的用于威胁建模的一套方法论,通过此方法可识别可能影响应用程序的威胁、攻击和漏洞,进而设计对应的预防对策。STRIDE 威胁代表六种安全威胁:身份仿冒(Spoofing)、篡改(Tampering)、抵赖(Repudiation)、信息泄露(Information Disclosure)、拒绝服务(Denial of Service)、权限提升(Elevation of Privilege)。

-

身份仿冒(Spoofing)

非法访问并使用其他用户的身份验证信息,例如用户和密码。

-

篡改(Tampering)

恶意修改未经授权数据或者代码。例如,通过网络抓包或者某种途径修改某个请求包,而服务端没有进行进一步的防范措施,使得篡改的请求包提交成功。

-

抵赖(Repudiation)

用户执行某些非法操作,但他人没有任何方式证明操作和用户相关联。例如,用户在缺乏追踪的系统中,执行被系统禁止的非法操作。

-

信息泄露(Information Disclosure)

将信息暴露给未授权用户。例如,通过某些非法途径获取未经加密的敏感信息,例如用户密码。

-

拒绝服务(Denial of Service)

拒绝向有效用户提供服务。例如,我通过拒绝服务攻击,使得其他正常用户无法使用产品的相关服务功能。

-

权限提升(Elevation of Privilege)

通过非授权方式获得更高权限,从而有足够的权限来破坏系统。例如,我试图用管理员的权限进行业务操作。

2.2. KingbaseES对数据库安全威胁的预防¶

KingbaseES 是自主研发高等级的数据库安全产品,它完全符合国家安全数据库标准 GB/T 20273-2006 的结构化保护级(即第四级)的技术要求,该级别近似等同于TCSEC B2级。在国产数据库厂家中,它率先通过公安部计算机信息系统安全产品质量监督检验中心的强制性安全认证,并获得销售许可证。KingbaseES通过全新的结构化系统设计和强化的多样化强制访问控制模型框架,自主开发了多个高等级的安全特性,并完整实现包括特权分立、身份鉴别、多样化访问控制、用户数据保护、审计等在内的全部结构化保护级的技术和功能要求。

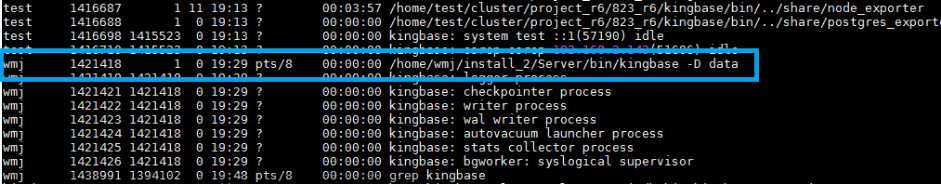

KingbaseES针对不同的安全威胁使用了不同解决方案,如下表所示:

| 威胁类型 |

安全要素 |

预防技术 |

|---|---|---|

| 身份仿冒 |

身份认证 |

通过用户标识和基于强化口令的身份鉴别,包括对数据库用户的口令复杂度进行检查、帐户口令的有效期限设置、帐户异常登录锁定、账户登录信息显示等安全策略的管理机制。KingbaseES还支持多种第三方身份验证服务来启用强身份验证,例如,Kerberos、ssl、radius等 。使用自主访问控制(DAC)对主体(如用户)操作客体(如表)进行授权管理,使用强制访问控制(MAC),为所控制的主体和客体指派安全标记,然后依据这些标记进行访问仲裁以达到抵抗仿冒攻击的安全威胁。 |

| 篡改 |

完整性保护 |

对每个数据块记录校验值。在读数据时,首先完成一致性校验。若发现问题,及时报错,阻止错误蔓延,阻止错误升级。在写数据前对数据重新计算校验值等方式来抵御篡改攻击的安全威胁。 |

| 抵赖 |

审计 |

通过审计功能,将用户对数据库的所有操作自动记录下来放入审计日志中,审计员(sao)可以通过对审计日志的分析,对潜在的威胁提前采取有效措施达到抗抵赖的效果。 |

| 信息泄露 |

加密/数据脱敏/客体重用 |

通过透明加密、数据脱敏、客体重用等功能,当数据写到磁盘上时对其进行加密,当授权用户重新读取数据时再对其进行解密。通过策略控制传输到客户端的敏感信息,在资源申请和释放的地方清除介质上的残留信息,以防止信息泄露。 |

| 拒绝服务 |

资源限制 |

通过限制用户在某个数据库连接应用下的可用资源情况和对连接请求的地址检查抵抗拒绝服务类安全威胁。 |

| 权限提升 |

授权管理文章来源:https://www.toymoban.com/news/detail-772954.html |

通过三权分立将管理特权分给三个管理员,数据库管理员、安全管理员和审计管理员,各个管理员各自维护自己权限许可范围内的用户。对SQL注入的行为鉴别和阻止对其服务的方式,抵御权限提升类安全威胁。文章来源地址https://www.toymoban.com/news/detail-772954.html |

到了这里,关于金仓数据库面临的安全方面威胁的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!