微软已经在2023年4月的安全更新中,为Windows 10(20H2、21H2、22H2)、Windows 11(21H2、22H2)、Windows Server 2019和Windows Server 2022提供了称为Windows LAPS的新功能。Windows 本地管理员密码解决方案 (Windows LAPS) 是一项 Windows 功能,可自动管理和备份已加入 Azure Active Directory 或已加入 Windows Server Active Directory 的设备上的本地管理员帐户的密码。 你还可以使用 Windows LAPS 自动管理和备份 Windows Server Active Directory 域控制器上的目录服务还原模式 (DSRM) 帐户密码。 授权管理员可以检索 DSRM 密码并使用。

什么是LAPS?

LAPS,Local Administrator Password Solution的缩写,即本地管理员密码解决方案,主要用于管理Windows系统计算机本地管理员密码的策略化管理。这项功能并不是最近才问世的新技术。之前,LAPS是Windows域活动目录的一个附加组件,旨在管理加入域的计算机的本机管理员账号密码,并将其保存至域的活动目录中,通过ACL清单进行保护和授权访问。此外,此功能还支持定期滚动式更改密码。对于已经建立了域和活动目录的企业来说,LAPS已被证明是一种基础且不可或缺的安全手段。 针对用户的需求,Microsoft将LAPS从Microsoft Entra产品系列中独立,作为Azure活动目录的一部分,针对公众推出了Windows LAPS。

相比传统的LAPS功能,Windows LAPS在许多方面都作出了重大改进。其中之一是原生整合到Windows操作系统中,不需要再进行额外的安装。同时,Windows LAPS加强了与Azure活动目录的协作,使管理员可以利用Microsoft Graph获取存储的密码,并可以使用Azure云RBAC模式的访问控制策略来控制密码获取。在密码获取和滚动更替时,也支持Azure管理入口,并可以通过Intune管理功能特性来实现。此外,Windows LAPS还新增了许多以前的LAPS所不具备的功能,包括历史密码加密、密码历史、目录服务恢复模式(DSRM)密码备份等,大大提高了敏感数据的安全性。

同时,可以利用新的功能特性来充实密码策略管理、在Microsoft Intune中滚动更改Windows LAPS帐户密码、专用事件日志、新的PowerShell模块和支持混合连接(Hybrid-joined)等,不仅适用于Azure活动目录,也适用于内部部署的活动目录。这表明Windows LAPS已成为一项非常重要的安全措施,是企业信息安全的基石。

开始使用适用于 Windows Server Active Directory 的 Windows LAPS

- 在使用 Windows LAPS 之前,必须更新 Windows Server Active Directory 架构。

Update-LapsADSchema

- 需要为托管设备授予更新其密码的权限。 此操作是通过在设备所在的组织单位 (OU) 上设置可继承权限来执行的。

Set-LapsADComputerSelfPermission -Identity "OU=Computers,DC=lisuantech,DC=com"

-

配置AD域组策略

a) 复制LAPS组策略ADMX文件及语言包ADML文件至域控组策略目录下。源: %windir%/PolicyDefinitions

目标: %windir%\SYSVOL\sysvol*****.com\Policies\PolicyDefinitions

文件名:LAPS.ADMX以及各语言下的LAPS.ADML文件一般为以上地址,需要更具各自AD情况自己找一下,不复制的情况下,在AD组策略编辑器中无法找到对应的策略。

b) 修改AD组策略

组策略的修改可以参考微软官方给出的备注或者指引。

https://learn.microsoft.com/zh-cn/windows-server/identity/laps/laps-management-policy-settings -

客户端更新策略

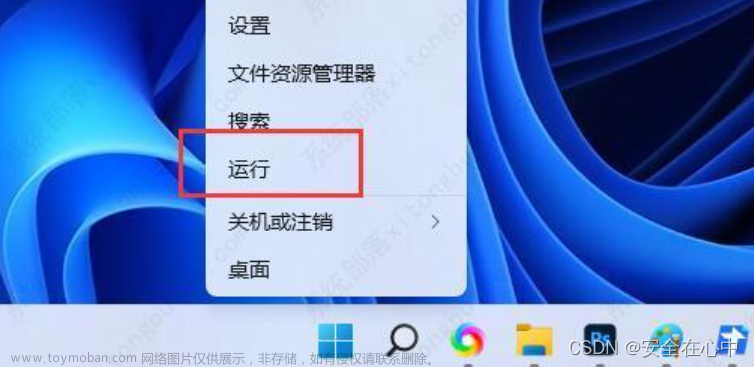

a) 可以通过以下命令强制更新组策略,或者等待组策略更新周期,自动更新组策略gpupdate /forceb) 查看日志是否更新本地管理员密码

可以通过专用的时间日志去查看LAPS的部署结果。具体为止:

Logs > Microsoft > Windows > LAPS > Operational

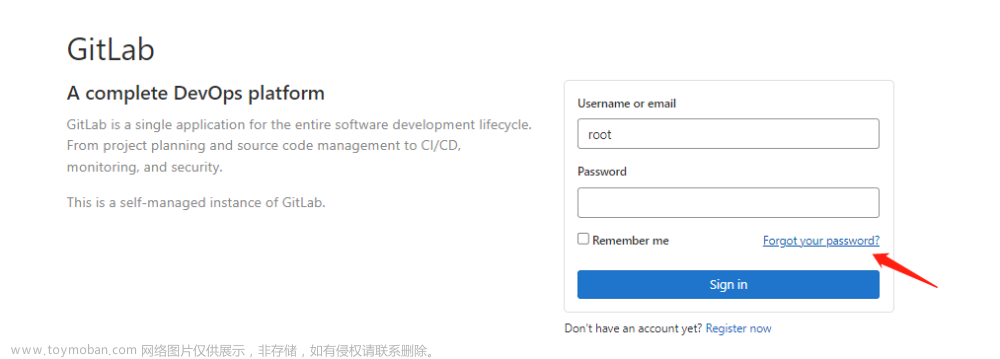

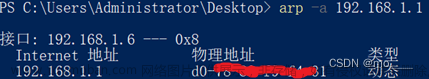

c) 管理员也可以在DC上查询到密码后,使用以下POWERSHELL测试本地管理员密码是否生效

DC上查询密码结果截图如下;

POWERSHELL脚本如下:

# 引入Windows API Add-Type -TypeDefinition @" using System; using System.Runtime.InteropServices; public class LogonUserHelper { [DllImport("advapi32.dll", SetLastError = true)] public static extern bool LogonUser(string lpszUsername, string lpszDomain, string lpszPassword, int dwLogonType, int dwLogonProvider, out IntPtr phToken); } "@ # 替换Username和Password为要测试的用户名和密码 $Username = "Username" $Password = "Password" # 验证本地账户密码 $Domain = $env:COMPUTERNAME [IntPtr] $UserToken = [System.IntPtr]::Zero if ([LogonUserHelper]::LogonUser($Username, $Domain, $Password, 3, 0, [ref] $UserToken)) { Write-Host "Password is correct." -ForegroundColor Green [System.Runtime.InteropServices.Marshal]::FreeHGlobal($UserToken) } else { Write-Host "Password is incorrect." -ForegroundColor Red -BackgroundColor Yellow }

当然除了以上在Windows ServerActive Directory上部署Windows LAPS只是一种办法,还可以与AAD结合等方式部署,具体可以根据微软的介绍去相应的配置。文章来源:https://www.toymoban.com/news/detail-773049.html

https://learn.microsoft.com/zh-cn/windows-server/identity/laps/laps-overview文章来源地址https://www.toymoban.com/news/detail-773049.html

到了这里,关于【Windows】Windows LAPS:本地管理员密码解决方案的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!