目录

Ⅰ 方案介绍

Ⅱ 方案原理

Ⅲ 方案组件

Ⅳ 方案限制

Ⅴ 实施前准备(基础环境准备)

Ⅵ 部署指导

Ⅰ 方案介绍

一、方案概述

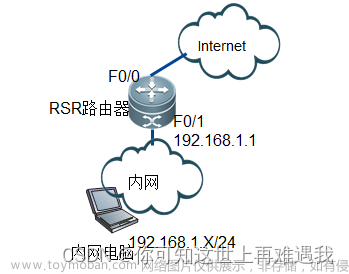

以XXXXXX人民医院的拓扑为例,传统的安全部署均部署在出口或者服务器区,这种安全的部署可以有效的进行南北向的安全防护,但是对于东西向的防护与传播无能力为。这种部署模式会出现几种典型问题:

1、安全防御系统大多部署在出口/数据中心区域,可以有效的防止南北向扩散,对于东西向防御能力弱;

2、受病毒感染主机不能及时做隔离、及时阻止病毒的传播,导致病毒横向扩散严重。

3、投资了大量的安全资金后,但是安全的利用率不足。

对于问题3,我司已经推出了ServiceChain方案,将安全设备资源池化,提高设备的整体利用率和部署的灵活性;

对于内网安全,导入BDS对内网设备的日志进行分析,如果有出现异常终端则需要进行隔离,由于涉及到可视化,需要在SDN控制器上实现对安全态势感知平台BDS的对接呈现,并完成隔离策略下发到设备。

Ⅱ 方案原理

一、内网安全溯源

通过BDS-TSP探针,采集设备流量,进行内网安全分析,识别失陷终端

二、BDS和SDN联动,实现对失陷终端的阻断

BDS和SDN控制器的联动由BDS的自动阻断功能出发,根据失陷终端的IP/MAC调用SDN控制器的接口进行接入设备查询,并下发对应的ACL到接入设备上。整体流程如下:

(1)信息查询

BDS在呈现失陷终端更多维信息时,通过IP/MAC向SDN控制器发起终端信息查询,可以获取包括终端接入位置信息、终端用户信息等。而SDN控制器是通过SNMP/SSH通道,定时采集设备的arp/mac表来获取整网的终端信息,其中采集频率默认是:ARP表15分钟,MAC表5分钟,并根据拓扑的链路信息,排除内联口的mac地址,来获取到终端的接入位置

(2)策略下发

BDS在执行失陷终端自动阻断功能时,调用SDN控制器的接口,下发阻断ACL/ACE到对应的交换机设备上。

(3)策略回收

当失陷终端恢复正常后,BDS可撤销阻断,调用SDN控制器的接口,对其所下发的阻断ACL/ACE做撤销删除操作

Ⅲ 方案组件

1、安全协防方案主要组件为INC、BDS、接入汇聚核心交换机。

| 产品型号 |

软件版本 |

功能说明 |

| 交换机 |

11.x 12.x系列交换机:需要同时支持SSH、SNMP、SFLOW和全局ACL即可 |

Ⅳ 方案限制

一、INC上失陷终端位置识别限制

BDS阻断失陷终端,INC下发对应ACL,需要INC上能够检测到终端在线信息(BDS阻断某个失陷终端,需要该终端,在INC上在线,否则BDS会阻断失败),而要计算到正确的接入位置,需要全网设备的SNMP/SSH都在线(SNMP协议用来发现终端位置,SSH协议用来下发/撤销ACL)、学习完整的ARP、MAC表项以及链路都学习齐全。

接入位置识别异常的情况,主要包括以下几种:

1、ARP/MAC采集时间未到,无法获取到终端信息

采集时间,ARP表默认是15分钟,MAC表默认是5分钟,此时,如果BDS阻断终端失败,可以在INC上查看对应终端是否正常在线,在终端流量正常的情况下,等待相应时间,正常情况下,INC能够采集到对应的终端信息,届时,BDS再做相应的操作即可

2、设备SNMP/SSH不在线,采集不到终端,无法获取到终端信息

SNMP不在线,则无法获取到终端位置信息,SSH不在线,则对应ACL无法下发

3、设备SNMP/SSH不在线,终端接入位置计算不正确

以主机1为例,它的接入位置在位置1

场景1:接入设备1的SNMP不在线则在接入设备1采集不到主机1的MAC表,则学习到的接入位置是位置2

场景2:汇聚设备1的SNMP不在线由于核心设备1的位置3学习到的主机MAC地址不能被排除掉,则学习到的接入位置是位置1和位置3,此时,INC上显示的终端接入位置信息,则位置1和位置3中,随机选择一个

场景3:接入设备1、汇聚设备1、核心设备1和汇聚设备2的SNMP/SSH都不在线则学习到的MAC地址是在位置5,则学习到的接入位置是位置5,此时,如果主机1失陷,对应的阻断ACL下发到接入设备2上,则无法实际阻断失陷终端的攻击

二、INC下发到设备的ACL,不支持一致性

当设备端主动删除活修改INC下发的阻断ACL/ACE时,本方案暂不支持该命令的一致性,即控制器不会重新添加/修改该ACL/ACE

三、接入设备型号限制

该方案不支持10.x的设备,主要原因有两个:

(1)10.x的设备,不支持sflow相关配置,BDS无法采集到终端流量信息

(2)10.x设备,不支持全局acl的应用,BDS无法下发阻断acl

四、安全协防方案,目前只能用于underlay场景。

由于overlay场景,INC的snmp对于vxlan mac的读取,目前还未做适配,导致终端位置信息存在异常,因此overlay场景,无法部署安全协防方案

Ⅴ 实施前准备(基础环境准备)

1、RG-INC-PRO已升级至最新版本,或者之后的版本:(该版本只能在RG-ONC-AIO-E\RG-ONC-AIO-H硬件服务器上部署,或者在虚拟机中部署,详细步骤请参考——RG-INC初始化部署与维护——SDN产品介绍与安装章节)

2、RG-BDS升级至支持与INC对接的版本,(具体版本请咨询4008111000 RG-BDS的工程师)

3、交换机与INC、BDS完成对接

3.1 交换机INC对接:请参考“05 RG-INC 基础功能介绍(设备纳管、IP地址监控、免认证、环路监控、分级分权)”章节,

3.2 交换机与BDS对接

3.2.1 交换机配置sflow采样

全局配置

Ruijie(config)# sflow agent address 172.18.159.51 //交换机与BDS通信的源地址

Ruijie(config)# sflow collector 1 destination 10.18.92.39 6343 //采样ID,指向BDS的地址,以及对接的协议端口号

Ruijie(config)# sflow counter interval 30 //采样间隔(秒),依据实际情况修改,推荐为30,测试情况下,可以调短

Ruijie(config)# sflow sampling-rate 8192 //采样率,推荐为8192,测试情况下,可以调小

接口配置(针对接口进行采样)

Ruijie(config)# interface TenGigabitEthernet 0/1

Ruijie(config-if-TenGigabitEthernet 0/1)# sflow flow collector 1 //开启flow采样,采样ID与之前对应

Ruijie(config-if-TenGigabitEthernet 0/1)# sflow counter collector 1 //开启counter采样,采样ID与之前对应

Ruijie(config-if-TenGigabitEthernet 0/1)# sflow enable //接口是能slow采样

Ruijie(config-if-TenGigabitEthernet 0/1)# end

3.2.2 BDS添加交换机(请联系BDS工程师获取帮助)

4、RG-INC已经完成基本的设备纳管、业务网、业务子网等部署,并且RG-INC可以看到在网的终端设备。如下图

Ⅵ 部署指导

一、BDS和INC对接

1、BDS和单机INC对接

(1)INC上添加BDS ip

(2)BDS上添加INC ip

(3)BDS上测试与INC的连通性

在BDS与OINC相关参数都填写正确的情况下,点击测试,则可返回二者连接成功的提示

2、BDS与集群INC对接

(1)集群INC LVS配置

进入INC部署配置页面,配置LVS虚ip与实ip为同一网段IP,三台INC都做相应配置,使得集群控制器对外呈现统一的虚ip。

(2)INC上添加BDS ip

分别进入这4个(3个集群成员ip+一个对外的虚拟lvs ip) INC ip的web界面,在【admin】->【系统管理】->【访问配置】->“第三方平台访问控制器配置”,添加对应的BDS IP

(3)在BDS上添加集群INC的LVS ip

对于集群控制器,BDS上仅需添加集群INC对外所呈现的LVS ip即可

二、终端失陷,BDS发现失陷终端

三、BDS阻断失陷终端

四、INC下发对应的阻断ACL到接入设备上

五、终端恢复正常后,BDS撤销阻断

六、INC将对应的撤销ACL下发到接入设备上

七:注意事项:

BDS阻断某个失陷终端,需要该终端,在INC上在线,否则BDS会阻断失败文章来源:https://www.toymoban.com/news/detail-774424.html

文章来源地址https://www.toymoban.com/news/detail-774424.html

文章来源地址https://www.toymoban.com/news/detail-774424.html

到了这里,关于锐捷网络极简X SDN——内网安全与协防方案部署指导(试点)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!