目录

安装docker环境

安装部署vulhub靶场

文章来源地址https://www.toymoban.com/news/detail-774666.html

安装docker环境

为了方便操作,直接切换到root用户

更新源

1.首先更新一下源

如果近期有更新源的话,可跳过

没有的话可以执行:sudo vim /etc/apt/sources.list 如果是root用户,可直接执行,不需要sudo

将里面原来的源删掉,然后粘贴上新的源

中科大和阿里云的镜像选一个放就可以

中科大镜像源

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

阿里云镜像源

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

2.下载安装docker.io

如果出现以上问题,解决方式参考上图,指令如下:

安装过程中如果出现以下问题,可输入以下指令进行解决,再次重新安装即可

sudo rm -f /var/lib/dpkg/lock-frontend

sudo rm -f /var/cache/apt/archives/lock

sudo rm -f /var/lib/dpkg/lock

3.检查docker是否安装成功,验证版本指令:docker -v

4.检查pip版本,是否安装,如果没有安装,则按照提示进行安装 验证安装命令: pip -V 安装pip: apt install python3-pip

下载安装pip,等待即可

等待安装完成后,再次查看pip版本即可

pip安装成功

安装docker-compose

5.安装docker-compose docker-compose: 镜像在创建之后,往往需要自己手动 pull 来获取镜像,然后执行 run 命令来运行。当服务需要用到多种容器,容器之间又产生了各种依赖和连接的时候,部署一个服务的手动操作是令人感到十分厌烦的。 dcoker-compose 技术,就是通过一个 .yml 配置文件,将所有的容器的部署方法、文件映射、容器连接等等一系列的配置写在一个配置文件里,最后只需要执行 docker-compose up 命令就会像执行脚本一样的去一个个安装容器并自动部署他们,极大的便利了复杂服务的部署。

安装完成后,查看docker-compose版本,验证是否安装成功指令:docker-compose -v

如果安装过程当中,出现报错,可以尝试更新pip源

pip install --upgrade pip

如果速度慢,可尝试:

更换pip的源,命令更换即可,具体如下:

pip install docker-compose -i https://pypi.tuna.tsinghua.edu.cn/simple

后面的地址也可以更换为其他的pip源,上面这里使用的是清华源

清华:https://pypi.tuna.tsinghua.edu.cn/simple

阿里云:http://mirrors.aliyun.com/pypi/simple/

中国科技大学 https://pypi.mirrors.ustc.edu.cn/simple/

如果在查看版本时,遇到以下的问题,可能是不兼容造成的问题,解决方式如下 urllib3 (2.0.2) or chardet (3.0.4) doesn't match a supported version! 不兼容问题可将老版本的urllib3进行删除

指令:

pip uninstall urllib3

再次查看,就不会有此类信息

安装部署vulhub靶场

6.下载vuhlub靶场环境 利用命令: git clone https://github.com/vulhub/vulhub.git 等待即可

下载完成后,会生成vulhub文件夹,将其移动到桌面 mv ~/vulhub /home/lcedu/桌面 ls /home/lcedu/桌面安装前直接切换到桌面,默认下载到桌面,这里没有切换,默认下载到了root目录下

移到完成后,去桌面查看,出现vulhub对应的文件夹,说明移到成功~

进入到vulhub目录,会有很多的漏洞环境,可以进行复现

结合vulhub官网当中的漏洞环境进行学习,漏洞复现

可以结合vulhub网站中的漏洞环境,开启对应的容器进行复现 https://vulhub.org/

我们到漏洞环境当中的搜索栏当中,搜索漏洞,以Apache http当中的为例path为漏洞环境所在的目录位置,去到到对应的位置开启容器即可

进行漏洞复现

在Ubuntu下进入到对应的目录下

在对应漏洞环境的目录下,开启容器:

启动容器

命令:

docker-compose up -d

等待即可

容器启动成功后,我们接下来就可以进入到这个环境 可以根据vulhub官网提供的漏洞环境,当中的复习过程,进行复现

复现过程:

查看ip地址

ifconfig 或

ip addr 或

ip a

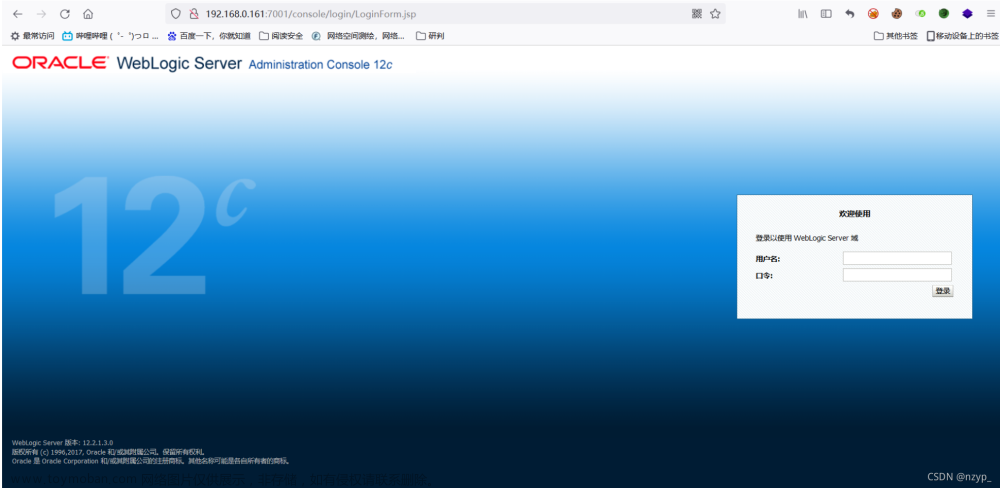

开启环境后,查看ip,通过浏览器进行访问

打开浏览器,进入环境http://ip:8080

打开burp工具,上次时进行抓包,修改数据包信息。 上传的文件当中带有php语句或php木马 可以通过上传文件名为xxx.php.jpg或xxx.php.jpeg的文件,利用Apache解析漏洞进行getshell。

接下来去访问一下对应的上传路径,看是php代码是否能被解析出来

可以观察到,php语句成功被解析。

当我们使用完漏洞环境后,要停用(移除)环境

移除环境

在docker-compose up -d启动的文件目录下,直接输入命令:docker-compose down即可关闭环境

避免被恶意利用。

文章不妥之处,欢迎批评指正!~文章来源:https://www.toymoban.com/news/detail-774666.html

到了这里,关于Ubuntu安装部署docker环境+安装部署vulhub靶场环境+漏洞复现的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[CVE-2021-44228]:log4j2漏洞学习与复现流程详解(vulhub环境)](https://imgs.yssmx.com/Uploads/2024/02/473196-1.png)