前言

在网络的无边际世界里,有时候我们需要突破种种限制,安全地穿越网络的边界。这就像是一场奇妙的冒险,而SSH -L则是你的导航仪。想象一下,就像在网络空间中挖掘一条安全通道,让数据安全、便捷地流动,就像在网络的边界开辟一扇神奇的门。

SSH -L 是一种SSH(Secure Shell)命令行选项,用于实现本地端口转发。本地端口转发是一种在安全通信通道中将本地计算机上的端口映射到远程服务器的指定端口的技术。这种功能对于建立安全的连接、绕过防火墙、访问内部网络服务等场景非常有用。

1. SSH -L基础概念

SSH -L 的基本语法:

ssh -L [local_bind_address:]local_port:remote_host:remote_port user@ssh_server

-

local_bind_address:本地绑定地址,通常是127.0.0.1或localhost。如果未指定,则默认为localhost。 -

local_port:本地计算机上要绑定的端口。 -

remote_host:远程服务器的主机名或IP地址。 -

remote_port:远程服务器上要映射的端口。 -

user@ssh_server:SSH服务器的用户名和地址。

端口转发的原理和作用:

端口转发是通过SSH安全通道将本地端口映射到远程服务器上的指定端口,从而实现安全的数据传输。这种技术有两种主要类型:本地端口转发(Local Port Forwarding)和远程端口转发(Remote Port Forwarding)。

-

本地端口转发(Local Port Forwarding):

- 本地端口转发是将本地计算机上的端口映射到远程服务器上。当本地计算机上的应用程序连接到指定的本地端口时,SSH客户端会将流量加密并通过SSH通道传输到远程服务器上,然后将流量解密并转发到远程服务器上的指定端口。

- 这种方式常用于访问远程服务器上的服务,如数据库、Web服务等,而不直接将这些服务暴露在公共网络中。

ssh -L 8080:localhost:80 user@ssh_server上述例子中,本地计算机的端口 8080 被映射到远程服务器的本地地址(localhost)上的端口 80。

-

远程端口转发(Remote Port Forwarding):

- 远程端口转发是将远程服务器上的端口映射到本地计算机上。当远程服务器上的应用程序连接到指定的端口时,SSH客户端会将流量加密并通过SSH通道传输到本地计算机上,然后将流量解密并转发到本地计算机上的指定端口。

- 这种方式可用于在远程服务器上访问本地计算机上的服务,如本地数据库、Web服务等。

ssh -R 2222:localhost:22 user@ssh_server上述例子中,远程服务器的端口 2222 被映射到本地计算机的端口 22,允许在远程服务器上通过SSH连接到本地计算机。

总体而言,SSH的端口转发提供了一种安全、加密的通信通道,使得在不同网络中的计算机之间可以安全地共享服务和数据。

2. SSH -L的基本用法

远程访问本地

示例:访问本地Web服务

假设本地计算机上有一个运行在端口 8080 的Web服务,我们想通过SSH访问该服务。

ssh -L 8888:localhost:8080 username@remote_server

-

8888是本地计算机上要绑定的端口。 -

localhost:8080是本地计算机上运行的Web服务的地址和端口。 -

username@remote_server是远程SSH服务器的用户名和地址。

执行以上命令后,本地计算机上的端口 8888 将被映射到远程服务器上的本地地址(localhost)上的端口 8080。现在,可以通过访问 http://localhost:8888 来安全地访问本地计算机上运行的Web服务。

示例:通过SSH跳板机访问内部服务

假设我们有一个内部服务运行在内网中的机器上,而我们只能通过一个SSH跳板机来访问内网中的机器。

ssh -L 8888:internal_machine:80 jump_user@jump_server

-

8888是本地计算机上要绑定的端口。 -

internal_machine:80是内网中运行的服务的地址和端口。 -

jump_user@jump_server是SSH跳板机的用户名和地址。

执行以上命令后,本地计算机上的端口 8888 将被映射到内网中运行的机器上的端口 80。现在,可以通过访问 http://localhost:8888 来通过SSH跳板机安全地访问内网中的服务。

这些示例展示了如何使用SSH的本地端口转发功能,通过安全通道访问本地服务或内部网络中的服务。

本地访问远程

远程端口转发允许通过SSH在本地计算机上访问远程服务器上的服务。这对于在远程服务器上运行的应用程序和服务进行安全访问非常有用。以下是一个示例,演示如何使用SSH -L 进行远程端口转发,以通过本地计算机访问远程服务。

示例:通过本地访问远程MySQL服务

假设远程服务器上运行着一个MySQL服务,我们想通过本地计算机上的MySQL客户端访问这个远程MySQL服务。

ssh -L 3306:localhost:3306 username@remote_server

-

3306是本地计算机上要绑定的端口(本地MySQL客户端通常使用的端口)。 -

localhost:3306是远程服务器上运行的MySQL服务的地址和端口。 -

username@remote_server是SSH远程服务器的用户名和地址。

执行以上命令后,在本地计算机上的端口 3306 将被映射到远程服务器上的端口 3306。现在,可以在本地计算机上使用MySQL客户端连接到 localhost:3306,实际上是连接到远程服务器上运行的MySQL服务。

这个示例展示了如何使用SSH的远程端口转发功能,通过在本地计算机上创建远程端口映射,从而实现本地计算机访问远程服务器上的服务。

动态端口转发

SSH 的动态端口转发通过使用 -D 选项实现,它允许将本地计算机上的一个端口设置为 SOCKS 代理。这样,所有通过这个 SOCKS 代理的流量都会被加密并通过 SSH 通道传输到远程服务器上,然后再转发到目标服务器。这种方式允许创建一个安全的全局代理,用于访问互联网上的服务。

动态端口转发的基本语法:

ssh -D local_bind_address:local_port user@ssh_server

-

local_bind_address:本地计算机上要绑定的地址。通常使用127.0.0.1或localhost。 -

local_port:本地计算机上要绑定的端口。 -

user@ssh_server:SSH 服务器的用户名和地址。

通过动态端口转发实现全局代理:

-

使用动态端口转发:

ssh -D 1080 user@ssh_server这将在本地计算机上创建一个 SOCKS 代理,绑定到

127.0.0.1:1080。现在,本地计算机上的1080端口可以被用作全局代理。 -

配置浏览器使用代理:

在浏览器中,配置代理以使用刚刚创建的 SOCKS 代理。在浏览器的网络设置中指定代理地址为

127.0.0.1,端口为1080。-

Firefox 设置:

- 打开 Firefox 设置。

- 在“常规”选项卡中,找到“网络设置”。

- 点击“设置”按钮。

- 选择“手动代理配置”。

- 设置 SOCKS 主机为

127.0.0.1,端口为1080。

-

Chrome 设置:

- 打开 Chrome 设置。

- 点击“高级”。

- 在“系统”下找到“打开您的计算机的代理设置”。

- 在“局域网设置”中,选择“使用代理服务器”并设置 SOCKS 主机为

127.0.0.1,端口为1080。

-

现在,通过配置浏览器使用刚刚创建的 SOCKS 代理,整个浏览器的流量都将通过 SSH 加密通道传输到远程服务器上,从而实现了一个安全的全局代理。这种方式不仅可以用于浏览器,还可以用于其他支持 SOCKS 代理的应用程序。

最佳实践

使用SSH -L 进行本地端口转发时,有一些最佳实践和安全注意事项可以帮助确保连接的安全性和稳定性:

最佳实践:

-

最小化端口开放范围: 仅将必要的端口映射到远程服务器上,避免不必要的开放。只打开本地计算机上需要的端口,减少潜在的攻击面。

-

使用随机端口号: 选择不太容易被猜测的本地端口号,避免使用常用端口。这有助于增加安全性,减少被扫描到的风险。

-

限制绑定地址: 如果可能,将本地端口绑定到

127.0.0.1或localhost,以限制只有本地计算机可以访问。这可以通过-L命令中的local_bind_address参数来实现。 -

使用公钥认证: 避免使用密码认证,使用SSH公钥认证可以提高安全性。确保在SSH服务器上配置了适当的认证方式,以防止未授权访问。

-

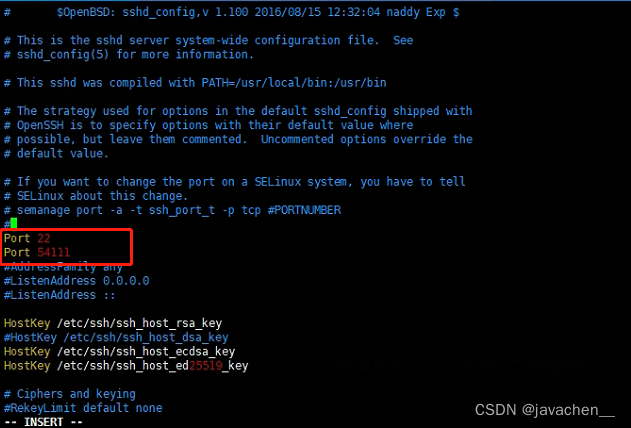

限制SSH用户权限: 为SSH用户分配最小必需的权限,确保他们只能执行必要的操作。使用 SSH 配置文件(

sshd_config)中的AllowUsers或AllowGroups选项来限制可以连接的用户或组。

安全注意事项:

-

防火墙设置: 在使用SSH端口转发之前,请确保防火墙设置允许SSH连接和端口转发。远程服务器、本地计算机以及中间的任何防火墙都需要适当的配置。

-

定期更新SSH软件: 保持SSH客户端和服务器软件的更新,以获取最新的安全性和性能修复。

-

使用SSH密钥保护私钥: 如果使用SSH密钥进行认证,确保私钥受到保护,并使用密码对私钥进行加密。定期更改密码,并确保只有授权用户可以访问私钥。

-

监控日志: 定期检查SSH服务器和客户端的日志,以便及时发现异常行为。检查登录尝试、连接和端口转发活动。

-

加密连接: 确保SSH连接是加密的,以保护传输的数据。避免使用不安全的加密算法,推荐使用较新、安全的算法。

-

双重检查连接参数: 在建立SSH连接之前,仔细检查连接参数,确保端口和地址等都正确。防止因输入错误导致不安全的连接。

-

谨慎使用全局代理: 如果使用SSH动态端口转发作为全局代理,确保只有信任的流量通过代理。防止未经授权的流量通过代理进入网络。文章来源:https://www.toymoban.com/news/detail-775550.html

通过遵循这些最佳实践和注意事项,可以提高使用SSH -L 进行本地端口转发时的安全性,并确保连接的稳定性。文章来源地址https://www.toymoban.com/news/detail-775550.html

到了这里,关于SSH -L:安全、便捷、无边界的网络通行证的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!