前言:IP协议传输过程与数据分片

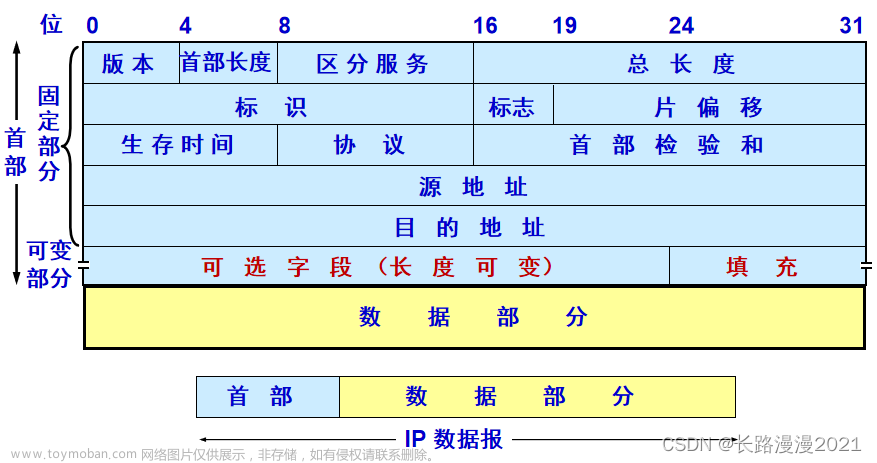

当我们进行数据传输时,操作系统会创建一个 ICMP Echo Request 数据包,并在该数据包中包含要发送的目标 IP 地址。然后操作系统将数据包传递给网络协议栈,该数据包被封装成 IP 数据包。IP 数据包的头部包含源 IP 地址和目标 IP 地址等信息。封装后的 IP 数据包被传递到数据链路层(如以太网),这样它就可以通过网络适配器发送到目标 IP 地址所在的网络。

然而,如果 ICMP Echo Request 数据包的大小超出了网络的最大传输单元(MTU),则数据包可能会被分片,以保证正确的传输,每个分片会被封装成一个独立的 IP 数据包,但它们都携带相同的标识符(Identification)字段,以便接收端能够重新组装这些分片。称此过程为IP地址划分及IP分片重组。

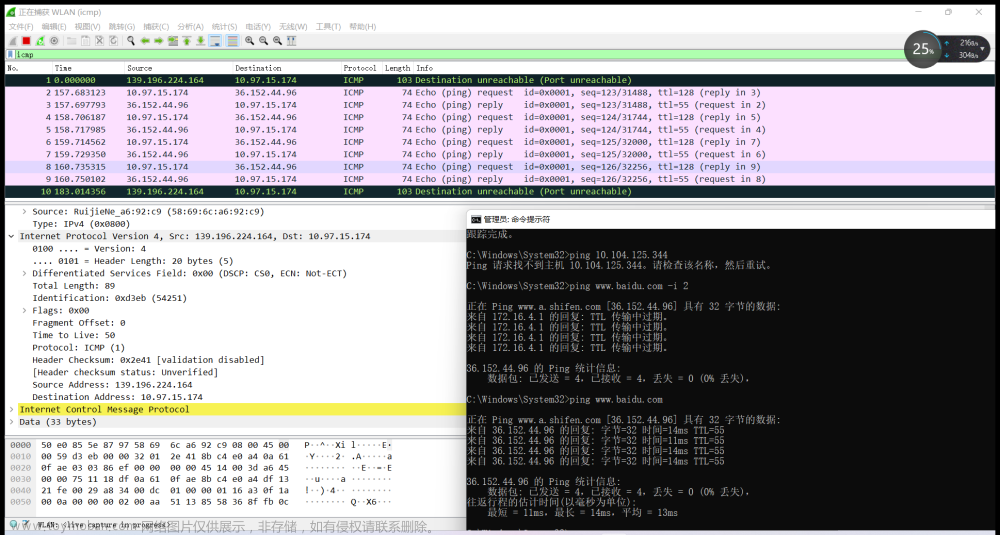

接下来,我们就通过Wireshark抓包来分析IP协议。

Ping目标主机并发送数据包

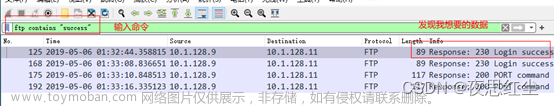

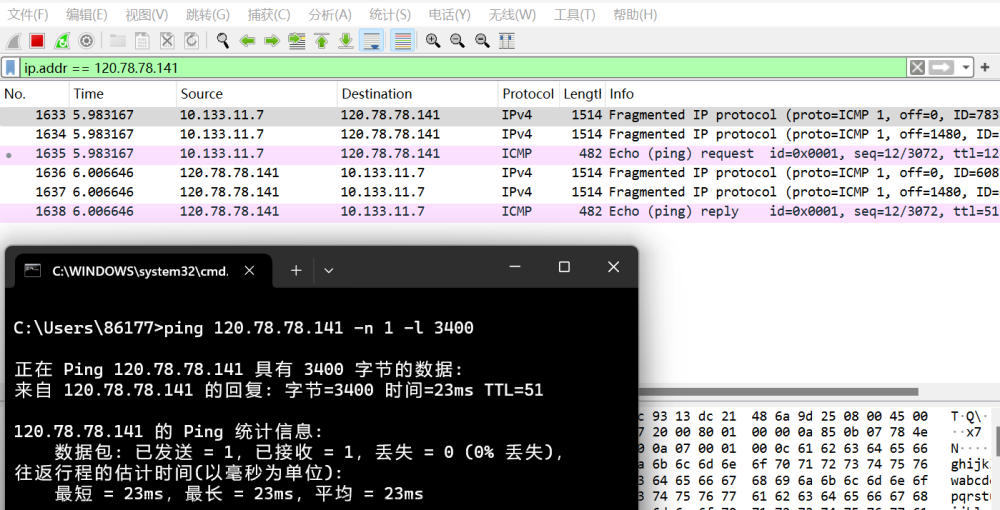

向目标主机发送一个字节为3200的数据包:

由上图,wireshark抓到六个包,其中三个为请求包,另外三个为目标主机的响应包。

由于数据帧的最大传输限制(MTU)是1500字节,我们 ping 的数据包是 3400 字节,会被IP协议分割成三个数据包,分别为1500字节、1500字节、400字节。

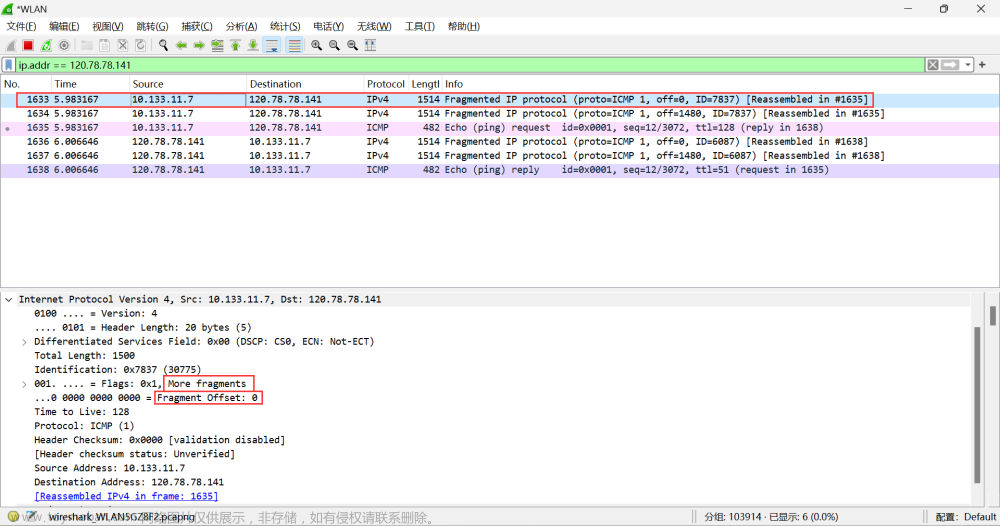

看下面这张图:

这张图是我们的第一个请求包的数据,图中圈起来的More Fragments表示这个数据包之后有多余的数据分片,也就是说这个包的字节已经满了,多余的字节在第二个数据分片(数据包)中;Fragment Offset字段的值是0,表示第一个数据分片从第0个字节开始保存数据。

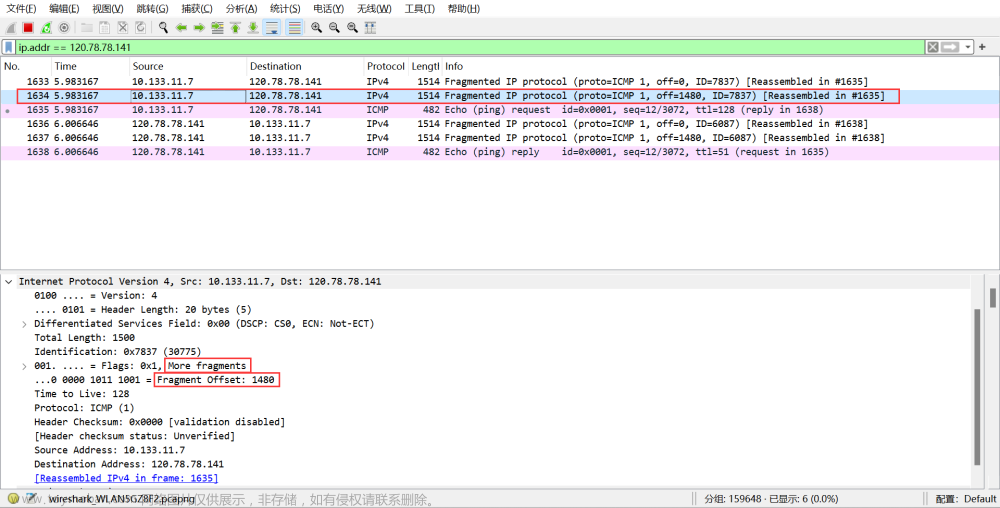

接着我们看第二个请求包:

同样地,这个包之后还是有多的数据分片;Fragment Offset字段的值是1480,表示这个数据包从第1480个字节开始保存数据。

所以我们就能知道,第一个数据包存储了1480个字节,再加上每个包首部有20个字节,加起来等于MTU,这也就印证了前言。

在 IPv4 中,每个 IP 数据包的首部都有固定的长度为20字节(不包括选项字段)。这是由于 IPv4 首部的结构是固定的,它包含了一些必需的字段来标识源地址、目标地址、数据包长度、协议类型等信息。

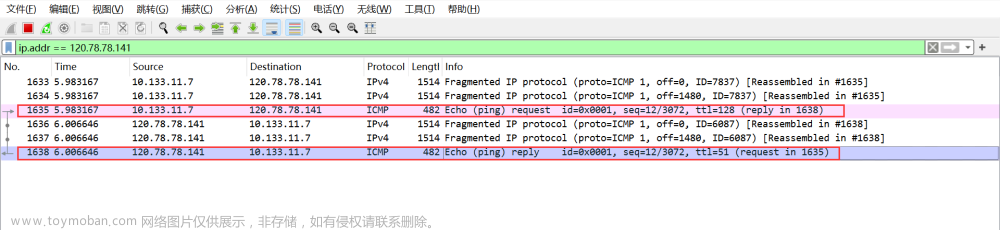

接着看第三个请求包:

可以看到More Fragments字段消失了,即没有多余的字节需要下一个数据包储存,毋庸置疑,这是最后一个数据包;Fragment Offset字段的值是2960,所以第二个数据包存储的字节为2960-1480=1480,再加上首部的20字节,刚好为MTU,这也验证了前言。

我们也可以从第三个数据包中看到:

我们发送的3200字节的数据包被分成了三个 IPv4 分片,编号为 #1633、#1634 和 #1635。每个分片的大小和偏移如下:

- #1633 分片大小为 1480 字节,分片偏移为 0 字节。

- #1634 分片大小为 1480 字节,分片偏移为 1480 字节。

- #1635 分片大小为 448 字节,分片偏移为 2960 字节。

在接受三个数据分片后,目标主机能够根据这些信息将数据分片进行重组。

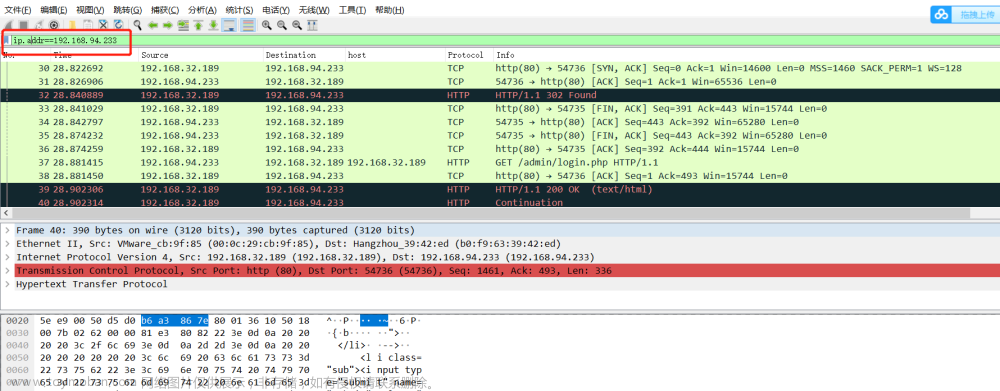

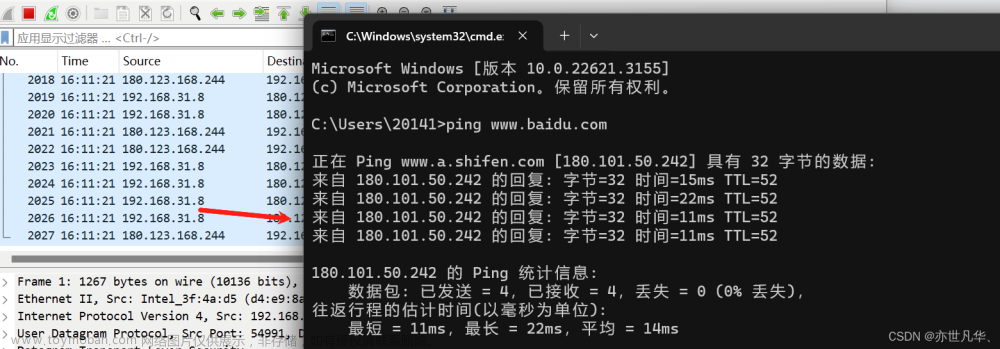

生存时间

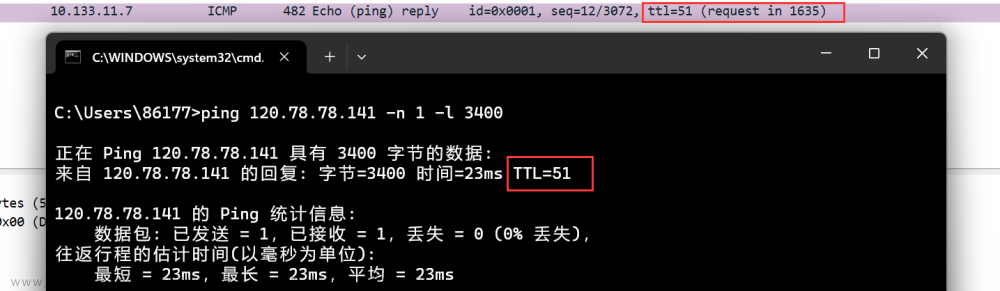

在上图圈起来的行中,可以看到ttl=128、ttl=51的字段,这是什么意思呢?

TTL (Time to Live) 是 IPv4 数据包头部中的一个字段,它指定了数据包在网络中可以经过的最大路由跳数。每当数据包经过一个路由器时,该路由器会减少1个 TTL 值,直到 TTL 值为0,数据包将被丢弃,同时路由器会发送一个 ICMP 时间超时消息回到数据包的源地址,通知源地址数据包已经被丢弃。这样,源地址可以根据这个信息来确定是否有网络问题或者路径选择错误。

TTL 字段的主要目的是防止数据包在网络中无限循环。

由请求包与响应包TTL的差值,可以知道数据在发送到返回的过程中经过了77个路由。文章来源:https://www.toymoban.com/news/detail-780054.html

cmd中接受到的回复信息与抓到的返回包存在一致性。文章来源地址https://www.toymoban.com/news/detail-780054.html

到了这里,关于【网络安全 | 网络协议】结合Wireshark讲解IP协议的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!