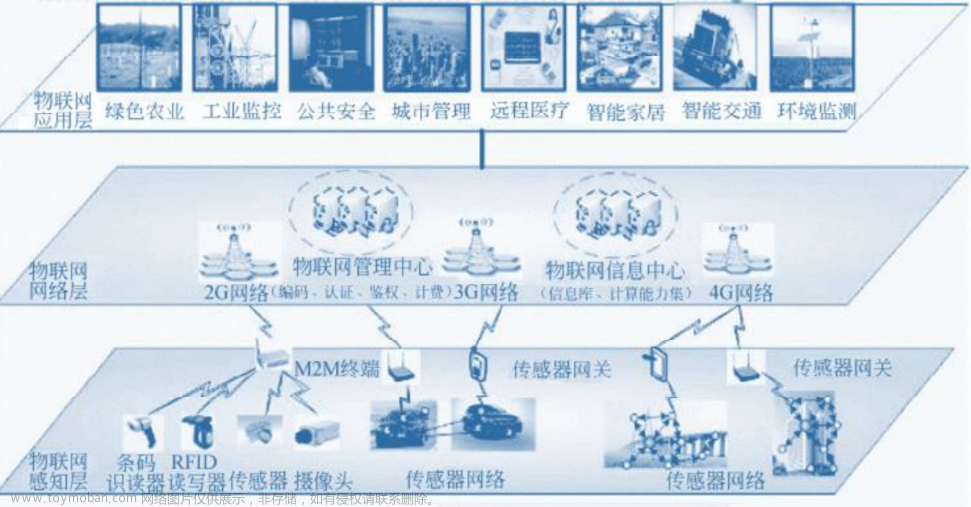

1.感知层安全技术

1.1无线传感器网络基本安全需求

1.2无线传感器网络特征安全需求

1.3感知器安全威胁-被动攻击

1.4感知层安全威胁-主动攻击

1.4.1节点俘获攻击

攻击者俘获一些节点,对它进行物理上的分析和修改,并利用其干扰网络的正常功能,甚至可以通过分析其内部敏感信息和上层协议机制,破坏网络安全性。攻击者直接停止俘获节点的工作,造成网络拓扑结构变化,如果是骨干节点被俘获,将造成网络瘫痪。对抗物理破坏可在节点设计时采用抗篡改硬件,同时增加物理损害感知机制

1.4.2节点复制攻击

攻击者利用被捕获的诚实节点的信息来伪造网络节点,这些伪造的恶意节点被注入网络之后,可以进行传递虚假消息、更改路由信息等多种内部攻击,严重威胁到无线传感网的安全。

1.4.3女巫攻击

- 女巫攻击指的是一个实体攻击者在区块链上通过操控或模仿多个虚拟身份来进行攻击。女巫攻击在点对点(P2P)、有线和无线网络环境中是众所周知的。 在其基本形式中,代表攻击者的对等点生成尽可能多的身份,并且表现得好像她是系统中的多个对等点 ,旨在干扰系统的正常行为。

- 女巫攻击在区块链中本质上是一个只写不删的分布式数据库,通过多个节点的冗余数据达到网络的安全和不可篡改。女巫攻击,即为单一节点具有多个身份标识,通过控制系统的大部分节点来削弱冗余备份的作用。

- 例如,在某个区块链项目的匿名投票中,攻击者通过操控大量虚拟身份在投票中占据了较高的投票权,那么攻击者则有可能改变真实的投票结果,从而改变项目走向,实现攻击的目的。

- 在车联网中默认每一个车辆只具有一个合法身份,而当某辆车虚拟出多个假节点,每个节点具有不同的身份和位置,但实际上这些虚拟出的节点都来自同一个物理节点,以此对车联网系统进行破坏时,这种攻击就是女巫攻击。

1.4.4虫洞攻击

- 虫洞攻击通常是由两个以上的恶意节点共同合作发动攻击,两个处于不同位置的恶意节点会互相把收到的绕路讯息,经由私有的通讯管道传给另一个恶意节点,如此一来,虽然这两个恶意节点相隔甚远,但两恶意节点间却有如只有一步之隔。如此经过恶意节点的跳跃数,将有很大的机会比正常路径的跳跃数还要短,藉此来增加取得路权的机会。

- 由于虫洞攻击能够有效的减少跳跃数,而且就算没有他人的金钥或者签章也能执行攻击。因此经过虫洞节点的路径很有可能会取得manet网路上大部分的绕路权,进而对随后的资料封包造成被窃听或者阻断服务的可能。因此,如果能有效的在绕路选择时避过这些恶意节点,才有可能能够避开随后而来的各种恶意攻击。

1.4.5黑洞攻击

黑洞攻击是指攻击者丢弃数据包而不是将数据包转发到目的地,从而造成数据包无法通过网络的漏洞。如果攻击者位于两组用户之间的关键路径上,且不存在其他路径,则黑洞攻击实际上是指两组用户之间无法通信,相互隔离。

1.4.6拒绝服务攻击DoS

- DOS攻击是利用程序漏洞一对一的执行资源耗尽的Denial of

Service拒绝服务攻击 - 欠缺技术能力的无赖,我ping死你(最难缠的无赖)

1.4.7选择转发攻击

恶意性节点可以概率性的转发或者丢弃特定消息,使数据包不能到达目的地,导致网络陷入混乱状态。当攻击者确定自身在数据流传输路径上的时候,该攻击通常是最有效的。该种攻击的一个简单做法是恶意节点拒绝转发经由它的任何数据包,类似一个黑洞(即所谓“黑洞攻击”)。

1.4.8呼叫洪泛攻击

在短时间内向目标系统发送大量的虚假请求的攻击方式。导致目标系统疲于应付无用信息,而无法为合法用户提供正常服务

1.4.9重放攻击

重放攻击(Replay Attacks)又称重播攻击、回放攻击或新鲜性攻击(Freshness Attacks),是指攻击者发送一个目的主机已接收过的包,特别是在认证的过程中,用于认证用户身份所接收

的包,来达到欺骗系统的目的,主要用于身份认证过程,破坏认证的安全性。

1.4.10消息篡改攻击

攻击者篡改合法用户发送的消息。一个合法消息的某些部分被改变、删除,消息被延迟或改变顺序,通常用以产生一个未授权的效果。如修改传输消息中的数据,将“允许甲执行操作”改为“允许乙执行操作”。

1.4.11合谋攻击

- 指一个恶意的使用者群通过共享他们的信息(如不同的加水印数据),来产生非法的内容(如不含水印的数据)。

- 合谋攻击除具备一般攻击的基本特性外,还具备以下 点: (1)互相担保,使攻击节点看似合法节点; (2)互相伪装,建立虚假链路; (3)做伪证陷害合法节点。

2.传输层安全技术

2.1物联网传输层典型特征

2.2传输层安全威胁

2.3传输层安全关键技术

2.4无线传感器网络安全机制

2.4.1路由安全机制

路由器是互联网的主要节点设备。路由器通过路由决定数据的转发。转发策略称为路由选择(routing),这也是路由器名称的由来(router,转发者)。

2.4.2密钥管理机制

- 选择不同的密钥体制将会直接影响到传感器节点的寿命。

- 密钥预分配模型

- 随机密钥预分配

- 随机密钥预分配模型E-G方案

- 随机图基础

- 随机密钥预分配模型推断基础

- 随机密钥预分配模型E-G方案

- 确定性密钥预分配

- 基于位置信息的密钥预分配

- 非对称密钥体系

2.4.3认证及完整性保护机制

- 认证及完整性保护

- 广播认证协议

2.4.4安全定位

- 安全定位算法

2.4.5安全数据融合

3.处理层安全技术

3.1处理层安全威胁

3.2处理层安全技术

文章来源:https://www.toymoban.com/news/detail-786040.html

文章来源:https://www.toymoban.com/news/detail-786040.html

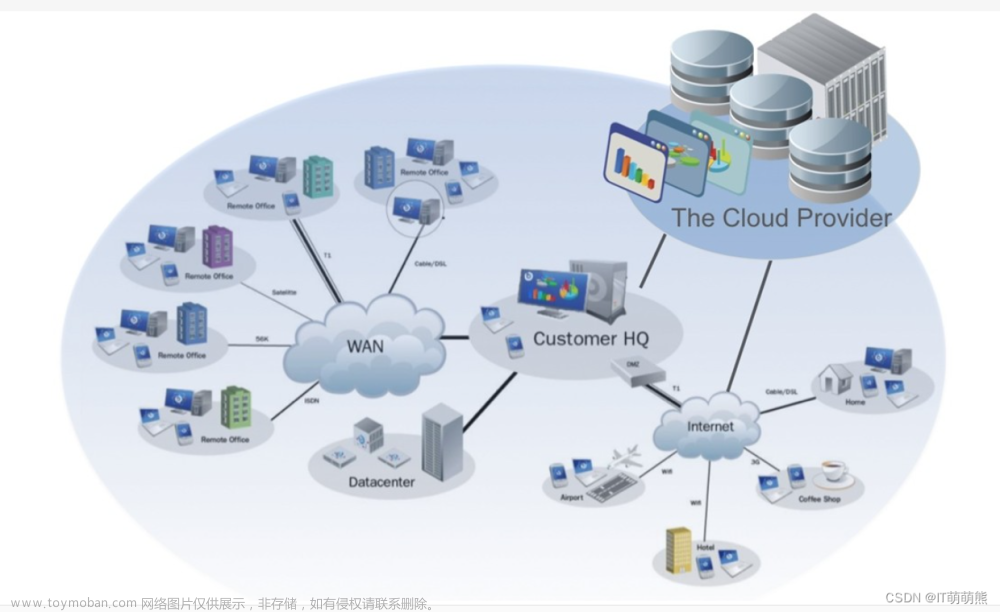

3.3云存储安全

文章来源地址https://www.toymoban.com/news/detail-786040.html

文章来源地址https://www.toymoban.com/news/detail-786040.html

到了这里,关于信息安全技术——(十五)物联网关键技术的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!