MySQL作为广泛使用的关系型数据库管理系统,安全性至关重要。在本篇技术博客中,我们将深入探讨MySQL的用户认证方式、防范SQL注入攻击的方法以及SSL/TLS加密的配置。

1. MySQL用户认证方式

MySQL支持多种用户认证方式,其中两种常见方式是caching_sha2_password和mysql_native_password。

1.1 caching_sha2_password

caching_sha2_password是MySQL 8.0引入的一种更安全的密码认证方式。它使用SHA-256算法进行密码加密,并且支持缓存机制,提高了认证性能。

1.2 mysql_native_password

mysql_native_password是较老的认证方式,使用SHA-1算法进行密码加密。这种方式在较早的MySQL版本中广泛使用。

区别:

- caching_sha2_password提供更强大的加密,并支持缓存机制,但可能与一些旧版的MySQL客户端不兼容。

- mysql_native_password是相对较旧的认证方式,安全性较差。

在实际使用中,应根据系统需求和客户端兼容性选择合适的认证方式。

2. 防范SQL注入攻击

SQL注入是一种常见的数据库攻击方式,攻击者通过恶意注入SQL语句,从而执行非法操作。以下是一些防范SQL注入攻击的方法:

2.1 使用参数化查询

通过使用预编译语句和参数化查询,可以有效防范SQL注入攻击。这样可以确保用户输入的数据不会被当作SQL代码执行。

2.2 输入验证与过滤

对用户输入进行验证和过滤,确保输入的数据符合预期格式和范围,防止恶意输入。

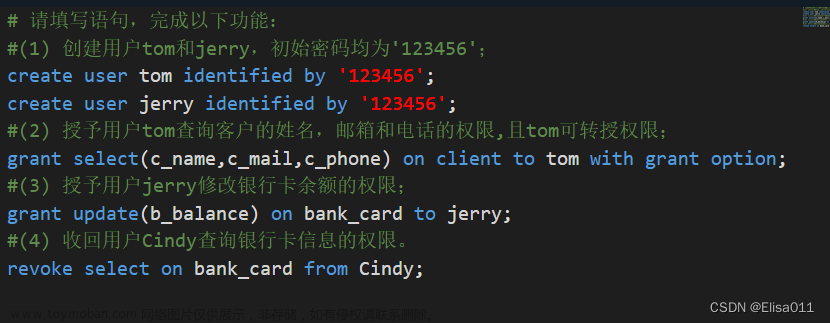

2.3 最小权限原则

确保数据库用户具有最小的操作权限,避免使用过高权限的账户进行数据库连接,减小潜在攻击面。

3. SSL/TLS加密配置

SSL/TLS加密是通过安全套接层(SSL)或传输层安全性(TLS)协议,对数据进行加密传输,提高数据的安全性。在MySQL中,可以通过以下步骤配置SSL/TLS加密:

3.1 生成SSL证书和私钥

使用openssl工具生成SSL证书和私钥文件,确保文件的安全性。

3.2 配置MySQL启用SSL/TLS

在MySQL配置文件中,启用SSL/TLS选项,并指定生成的SSL证书和私钥文件的路径。

iniCopy code

[mysqld]

ssl-key=/path/to/private-key.pem

ssl-cert=/path/to/certificate.pem3.3 配置用户连接使用SSL/TLS

在创建或修改用户时,指定SSL/TLS选项,确保连接使用加密。

sqlCopy code

CREATE USER 'user'@'localhost' IDENTIFIED BY 'password' REQUIRE SSL;通过这些步骤,可以使MySQL连接通过SSL/TLS加密,提高数据传输的安全性。文章来源:https://www.toymoban.com/news/detail-786119.html

文章来源地址https://www.toymoban.com/news/detail-786119.html

到了这里,关于MySQL安全性:用户认证、防范SQL注入和SSL/TLS配置详解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!