一、环境

集成环境:phpstudy pro

Apache:2.4.39

MySQL:5.7.26

数据库工具:SQL_Front

靶场:Metasploitable2

二、语句分析

对于 -1' union select 1,2,3#这条SQL注入语句,如果从功能作用上进行划分的话,我们可以将该语句分为四部分来看,第一部分是 -1 ,第二部分是 ’ (单引号)和#,第三部分是 union ,第四部分是 select 1,2,3 。

那么接下来为了便于大家更好的理解,我将按照:第四部分 ——> 第三部分 ——> 第四部分和第三部分的结合 ——> 第二部分 ——> 第一部分 ——> 总结 的顺序,来给大家细细道来。

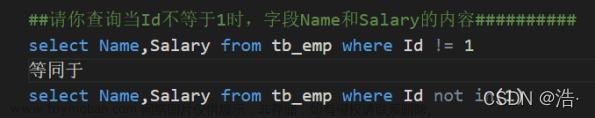

三、第四部分——SQL中的select语句

要想读懂第四部分的代码,首先我们需要了解SQL中的select语句,select语句是SQL中的查询语句,用于从数据库中查询数据,并且返回给用户。

它的简单用法是这样的:select 字段名1,字段名2...字段名n from 表名

当然,你也可以同时指定数据库名及表名,具体用法是用一个点号连接数据库名和表名,例子:select 字段名1,字段名2...字段名n from 数据库名.表名

好,有了上面的基础,那我们再来看一下第四部分语句中的select语句,可以明显发现他并没有from子句,那它实现了什么效果呢?俗话说的好,实践出真知,我们自己动手上机试试就行了呗!我希望下面的内容新手小白读者可以和我一起做,有不懂的可以在评论区留言。

我们以DVWA下的dvwa数据库中的users表来举一个select语句的例子

mysql -u root //登录数据库,Metasploitable2默认没有密码,所以无需-p参数

show databases; //列出所有数据库

use dvwa; //选择dvwa数据库

show tables; //显示当前选中的数据库中的所有表名

select * from users limit 1; //获取第一行的数据,可以通过这个方法得到表中所有的字段名,不会被大量数据顶走

现在我们知道了数据库名、表名、字段名,那么接下来给大家举一个简单的select语句的例子:

select user,password from users;

该语句的作用是:查询当前数据库下的users数据表中的user字段和password字段的所有内容,并且返回这两个字段的结果。

上图即为该条select查询语句的返回结果

相信大家对select语句也有了简单的了解了吧,这里请各位小白多尝试几次查询,去观察他的返回结果的模样。在那之后,我们便可以直接开始上机,运行以下语句看看他是什么效果吧!

select 1;

select 1,2;

select 1,2,3;

select 4,3,1,2;

select "asdf",3,-2,"99";

通过将这几个代码的返回结果和上面举的那个select语句的例子的返回结果进行对比后不难发现以下几点:

- 不管你select语句后的字段名是什么,他都会原封不动的回显出来。

- 在返回结果中,总是返回一行数据。

- 字段名和返回的这一行数据是对应相等的,他们都等于你输入的select语句后的字段名

- 返回的那一行数据的列数,等于你输入的select语句后的字段名的个数

- 字段名的顺序和类型随意(不是说必须按照从小大的顺序,比如可以是select 1,2,3也可以是select 2,1,3)

好,此时我们已经将第四部分所需要掌握的内容全部学习完毕,如果你是一个小白,相信在此刻还是有些云里雾里,不必害怕,你之所以感觉还是有些懵的原因是这四部分的每一部分都是相互关联相互作用的,单独的任何一部分都无法实现任何具有实际意义的功能,接下来我会给大家讲解第三部分的内容,当我们将第三部分的内容和第四部分的内容结合到一起时,相信你就会更加明白该语句了。

四、第三部分——SQL中的union联合查询

相信大家通过上面的学习对select查询语句已经有了简单的了解,在这一部分我讲给大家讲解该语句的第三部分,也就是SQL中的另一种查询——联合查询。

对于联合查询的理论知识,我只给大家说如下几点,大家记背之后,就可以直接进入MySQL环境进行语句的构造,尤其是小白要去关注你自己构造的每一条联合查询语句的返回结果。

联合查询:

格式:select 字段名1,字段名2...字段名n from 表名1 union select 字段名1,字段名2...字段名n from 表名2

作用:联合查询用于合并两个或多个 SELECT 语句的结果集

注意:

1. 每个 SELECT 语句必须拥有相同数量的列

2. 列必须拥有相似的数据类型(相似的意思是:有些数据类型间可以互相转化,比如数字字符串和数字。这就叫相似,相似就行,不是必须一模一样)

3. 每个 SELECT 语句中的列的顺序必须相同

了解了上面的基础知识后,大家就可以自己构造union查询,观察他的返回结果了,这里我就举一个例子,小白切记要多多的尝试和观察。

这里我选择了两张表,分别是Metasploitable2下的owasp10.accounts和dvwa.users(还记得点号的作用么?它是数据库名.用户名的意思哦)

select * from owasp10.accounts limit 1; //查看owasp10.accounts的字段名

select * from dvwa.users limit 1; //查看dvwa.users的字段名

之后我们使用union select语句将这两条语句拼接到一起:

select username,password from owasp10.accounts limit 1 union select user,password from dvwa.users limit 2;

可以看到联合查询语句的返回结果就是上面那俩条语句的返回结果拼接到了一起,其中需要注意两点:

- union左边的select语句查询到的结果返回在union右边select语句查询到的结果的"上面"(左边的查询语句会先被执行并且返回,他把返回结果中的第1个的位置占了,后面的查询语句自然而然只能占第2个位置了,以此类推)

- 为什么第一个select是limit 1而联合查询的是limit 2?这里我使用limit主要是为了减少返回结果,方便大家观看,而由于SQL语句都是从左往右执行的,所以,limit 1是针对

select username,password from owasp10.accounts这条语句的返回结果的,也就是他获取的是该语句查到的数据的第一条返回结果,而limit 2是针对union select user,password from dvwa.users这条语句的结果的,需要格外注意的是该语句中的union,也就是说该语句的实际返回结果是要包含第一个select语句的返回结果的,在这个基础上,我们需要用limit 2才可以获取到两个表的第一条返回结果。

上面第2点如果小白没有明白的话,可以亲自用MySQL试验一下,比如:你可以将上面的联合查询语句中的limit 2删掉,或者将limit 1删掉,或者两条limit都删掉,再或者修改一下limit后的数字。然后通过和你这俩条select语句在没有联合查询的情况下的返回结果的对比,即可明白这第2点所表达的含义。——实践出真知。

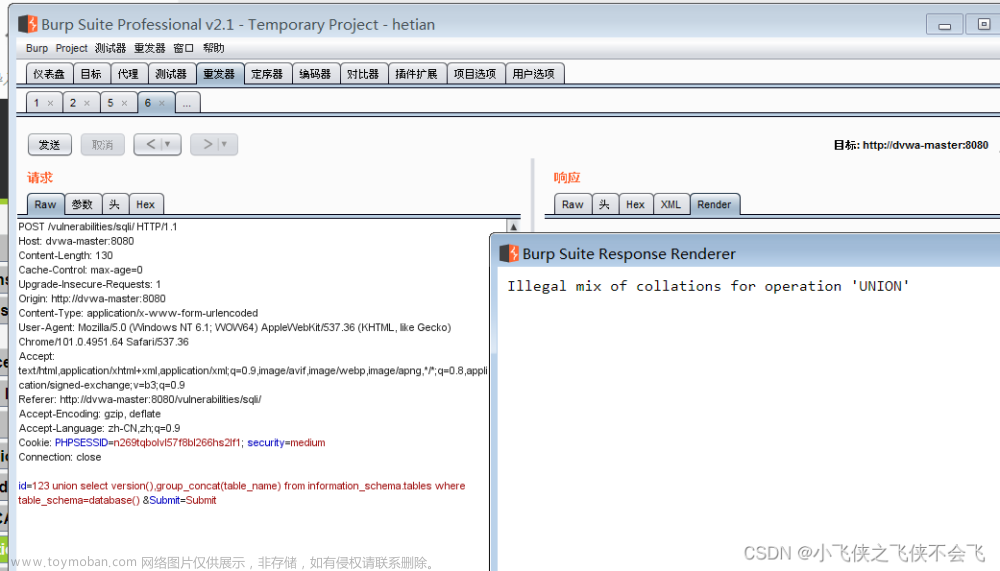

五、第四部分和第三部分的结合——union select 1,2,3语句分析

大家在有了前面union select的知识以及了解了select 12,3的返回结果后,就可以进入union select 1,2,3语句的分析了。

这里我们还是以dvwa.users来举例:

select user,password from users limit 1 union select 1,2;

select user,password from users limit 1 union select 1,2,3;

可以发现union查询将select 1,2的查询结果追加到了select user,password from users limit 1;的查询结果的后面。

并且,当联合查询语句中的列数和左边的查询语句的列数不同时会报错(还记得前面提到的联合查询知识点么?这里帮小白再次回忆一下,记忆深刻)

这就是union select 1,2,3语句的作用——可以获取select查询语句中的字段参数列表中的每个字段(在查询语句的字段参数列表中)的位置,为什么要获取select查询语句中字段参数列表中字段的顺序?因为一次SQL查询可能会查询很多的字段,这些字段并不一定都会在网站上有回显(将查询结果、成功与否等返回到页面),所以我们需要知道哪些字段可以用来显示我们SQL注入语句的查询结果,而这时,我们就需要知道字段所处的select语句中字段参数列表的位置,然后通过该字段在网页上显示我们查询的数据内容。

这一部分如果小白不明白的话,可以去DVWA Low安全等级下的 SQL Injection 漏洞环境中进行上机实操。

六、第二部分—— '和#

这里为了方便小白理解同时避开与本文无关的内容,我将DVWA低级别的源码中关键的一行SQL查询语句拿了过来,通过该语句来进行讲解:

SELECT first_name, last_name FROM users WHERE user_id = '$id'

这句代码中的双引号中包含有一个变量,该变量名为id,当我们通过网页表单提交数据时,提交的内容在服务器后台就会取代id这个变量的位置,此时该SQL语句就会变成完整的SQL查询语句被发往数据库进行查询。

这一部分中的内容可以分为两个部分,第一个部分是最前面的(-1‘ union select 1,2,3#)单引号和最后面的#号。

单引号的作用是闭合单引号。#号的作用是SQL中的注释符,在这里的目的同样是“闭合"后面的内容

说到这里小白可能还是不明白,那我们来举一个例子:

假设我的数据在数据库中的id是1,正常情况下,我通过表单提交我的id号1,此时该SQL语句就为:

SELECT first_name, last_name FROM users WHERE user_id = '1'

但如果我提交的语句是一条联合查询语句union select 1,2,3,此时该SQL语句就会变为:

SELECT first_name, last_name FROM users WHERE user_id = 'union select 1,2,3'

可以很明显的看到这是一条有点问题的联合查询语句,因为我在第一条查询语句的条件中写入了一条联合查询语句,而且此时该联合查询语句还被当作了一个字符串或者说被当作了user_id的查询条件去处理,正常情况下我们是不会存储这样的数据的,所以查询结果会为空。

因此,我们需要让左边的查询语句正常结束,那我就把我的用户id 1输入进去呗!于是就有了如下语句:

SELECT first_name, last_name FROM users WHERE user_id = '1 union select 1,2,3'

此时的SQL语句好像还是有问题,当然,大家通过代码高亮也可以看出来,我的联合查询还是被当作了user_id的查询条件去处理,而且也没有按照我预想的那样将1当作用户id进行查询,究其原因就是双引号定界字符串时把我的联合查询语句也变成了user_id的查询条件,那怎么办?我们就手动在联合查询前面加上一个单引号,来闭合1前面的那个单引号,来试试!

SELECT first_name, last_name FROM users WHERE user_id = '1' union select 1,2,3'

此时可以发现,左边的查询语句正常结束,联合查询也没有被当做user_id的查询条件去处理,而是被当作了SQL语句,这就是-1‘ union select 1,2,3#中单引号的作用——闭合单引号。

那#符号有什么用呢?对于上面这条语句,虽然看似没有任何问题,单引号也闭合了,联合查询也被当作SQL语句执行了,但是,细心的你会发现在SQL语句的最后还有一个单引号,这也会导致SQL报错,那怎么办呢?那就直接把这个末尾的单引号 包括我构造的联合查询后面的所有内容全部注释掉呗!于是就有了下面的代码:

SELECT first_name, last_name FROM users WHERE user_id = '1' union select 1,2,3#'

此时你可以发现该SQL语句就是一条完整的SQL语句了,这就是#符号的作用——它是SQL中的注释符,在-1‘ union select 1,2,3#这条语句中的作用是闭合尾部。

相信细心的小白已经发现了,我的文章中的select语句还有一处错误:我的联合查询字段数和左边的查询不一样。这会导致报错,是的没错,这里是我故意这么写的,主要原因是为了给小白再强调一下这个知识点。

七、第一部分—— -1

在讲解之前,我们需要先来回顾一下联合查询,大家还记得联合查询的返回结果么?在返回结果中会包含两个或多个查询的数据的内容,如下图:

但是,在网站上往往仅会返回查询到的第一条数据,如上图,包含我们构造的数据 1 和数据 2 的第二条查询结果的数据行就不会被显示在网页上。

那怎么让网页上显示我期望的数据呢?此时我们可以让联合查询中左边的那条查询语句返回结果为空,怎么为空呢?且听我慢慢道来。

SELECT first_name, last_name FROM users WHERE user_id = '1'

上面这条语句的意思是:从当前数据库中的users表中查询user_id为1的用户的first_name和last_name的值。

SELECT first_name, last_name FROM users WHERE user_id = '-1' union select 1,2,3#'

在数据库中数据的索引uid一般不会有负的,那在我们上面构造的这条语句中却给了user_id一个负值,这样做会导致什么样的结果呢?就会导致联合查询左边的查询结果为空,从使返回结果中有且仅有我们联合查询的结果,这样,数据库就会仅返回一条数据,这条数据就是我们期望在网页上回显的数据。文章来源:https://www.toymoban.com/news/detail-786975.html

八、总结

经过本文的阅读,相信小白已经可以理解SQL注入语句中的-1' union select 1,2,3#这条语句了吧?将上面所有的内容概括为一句话就是大家常说的:判断回显位。当然,这条语句并不是固定的,要根据目标数据库返回的报错信息等各种情况来构造针对目标数据库的SQL注入语句。文章来源地址https://www.toymoban.com/news/detail-786975.html

到了这里,关于浅谈SQL注入中的-1‘ union select 1,2,3#的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!