1.安全区域的概念

安全区域(Security Zone),简称为区域(Zone)。安全区域是一个或多个接口的集合,防火墙通过安全区域来划分网络、标识报文流动的“路线”。一般来说,当报文在不同的安全区域之间流动时才会受到控制。

默认情况下,报文在不同的安全区域之间流动时受到控制,报文在同一个安全区域内流动时不受控制🦷

防火墙通过接口来连接网络,将接口划分到安全区域后,通过接口就能把安全区域和网络关联起来。通常说某个安全区域,也可以表示该安全区域中接口所连接的网络。

2.华为防火墙的安全区域实践

华为防火墙上已经默认为大家提供三个安全区域,分别是Trust、DMZ和Untrust。光从名字看就知道这三个安全区域很有内涵。

- Trust区域。该区域内网络的受信任程度高,通常用来定义内部用户所在的网络。

- DMZ区域。该区域内网络的受信任程度中等,通常用来定义内部服务器所在的网络

- Untrust区域。该区域代表的是不受信任的网络,通常用来定义Internet等不安全的网络。

当内部网络中的用户访问Internet时,报文在防火墙上的路线是从Trust区域到Untrust区域;当Internet上的用户访问内部服务器时,报文在防火墙上的路线是从Untrust区域到DMZ区域。

3.防火墙Local区域

防火墙上提供Local区域,代表防火墙本身。凡是由防火墙主动发出的报文均可认为是从Local区域中发出,凡是需要防火墙响应并处理(而不是转发)的报文均可认为是由Local区域接收。

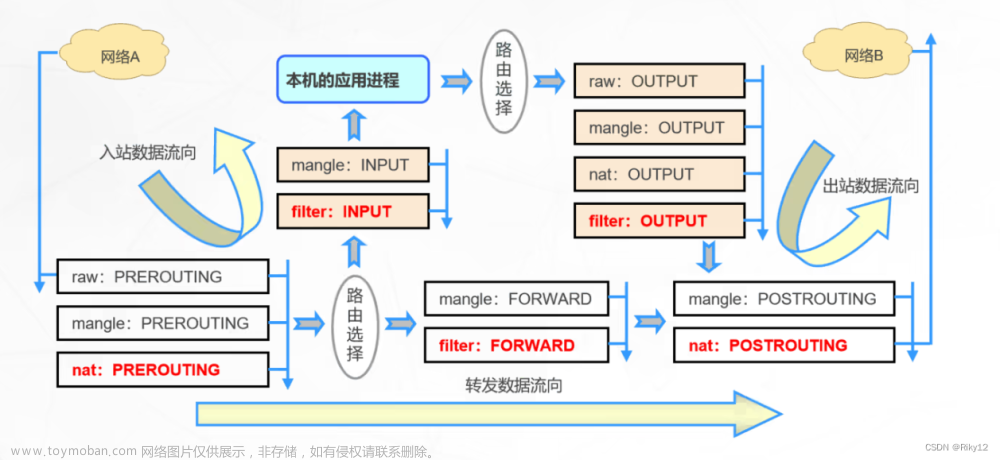

4.报文在安全区域之间流动的方向

在华为防火墙上,每个安全区域都必须有一个安全级别,该安全级别是唯一的,用1~100的数字表示,数字越大,则代表该区域内的网络越可信。对于默认的安全区域,它们的安全级别是固定的:Local区域的安全级别是100, Trust区域的安全级别是85, DMZ区域的安全级别是50, Untrust区域的安全级别是5。

报文从低级别的安全区域向高级别的安全区域流动时为入方向(Inbound),报文从由高级别的安全区域向低级别的安全区域流动时为出方向(Outbound)👅

那么,防火墙如何判断报文在哪两个安全区域之间流动呢?

源安全区域很容易确定,防火墙从哪个接口接收到报文,该接口所属的安全区域就是报文的源安全区域。

确定目的安全区域时分两种情况:

- 三层模式下,防火墙通过查找路由表确定报文将要从哪个接口发出,该接口所属的安全区域就是报文的目的安全区域;

- 二层模式下,防火墙通过查找MAC地址转发表确定报文将要从哪个接口发出,该接口所属的安全区域就是报文的目的安全区域。源安全区域和目的安全区域确定后,就可以知道报文是在哪两个安全区域之间流动了。

源安全区域不能简单地根据收到报文的接口来确定,此时防火墙会采用“反向查找路由表”的方式来确定原始报文的源安全区域。具体来说,防火墙会把原始报文中的源地址假设成是目的地址,然后通过查找路由表确定这个目的地址的报文将要从哪个接口发出,该接口所属的安全区域是报文将要去往的安全区域。反过来说,报文也就是从该安全区域发出的,所以反查路由表得到的这个安全区域就是报文的源安全区域👄

5.安全区域的配置

物理接口的配置

安全区域的配置主要包括创建安全区域以及将接口加入安全区域,下面给出了创建一个新的安全区域test,然后将接口GE0/0/1加入该安全区域的过程。接口GE0/0/1可以工作在三层模式也可以工作在二层模式。

配置命令非常简单,唯一需要注意的是,新创建的安全区域是没有安全级别的,我们必须为其设置安全级别,然后才能将接口加入安全区域。当然,鉴于安全级别的唯一性,设置的安全级别不能和已经存在的安全区域的级别相同。

[FW]firewall zone name test //创建安全区域test

[FW-zone-test]set priority 10 //将安全级别设置为10

[FW-zone-test]add interface GigabitEthernet 0/0/1 //将接口GE0/0/1加入安全区域

前面我们介绍的都是将物理接口加入安全区域的内容,除了物理接口,防火墙还支持逻辑接口,如子接口、VLANIF接口等,这些逻辑接口在使用时也需要加入安全区域。下面给出了将子接口和VLANIF接口加入安全区域的示例。

子接口的配置

如图所示,PC A和PC B属于不同的子网,交换机上通过两个VLAN将PC A和PC B所属的子网隔离,交换机连接到防火墙的接口GE0/0/1上。对于防火墙来说,这种组网是典型的“单臂”环境。

我们在接口GE0/0/1下创建两个子接口GE0/0/1.10和GE0/0/1.20,分别对应VLAN 10和VLAN 20,然后将这两个子接口划分到不同的安全区域,而接口GE0/0/1不用加入安全区域,即可实现将PC A和PC B划分到不同安全区域的目的

其具体配置如下:文章来源地址https://www.toymoban.com/news/detail-788821.html

[FW]interface GigabitEthernet 0/0/1.10

[FW-GigabitEthernet0/0/1.10]vlan-type dot1q 10

[FW-GigabitEthernet0/0/1.10]ip address 192.168.10.1 24

[FW-GigabitEthernet0/0/1.10]quit

[FW]interface GigabitEthernet 0/0/1.20

[FW-GigabitEthernet0/0/1.20]vlan-type dot1q 20

[FW-GigabitEthernet0/0/1.20]ip address 192.168.20.1 24

[FW-GigabitEthernet0/0/1.20]quit

[FW]firewall zone name trust1

[FW-zone-trust1]set priority 10

[FW-zone-trust1]add interface GigabitEthernet 0/0/1.10

[FW-zone-trust1]quit

[FW]firewall zone name trust2

[FW-zone-trust2]set priority 20

[FW-zone-trust2]add interface GigabitEthernet 0/0/1.20

[FW-zone-trust2]quit

VLANIF接口的配置

我们可以在防火墙上创建两个VLAN并为各自的VLANIF接口配置IP地址,然后配置接口GE0/0/1工作在二层模式(透明模式),允许VLAN 10和VLAN 20的报文通过。将VLANIF10和VLANIF20划分到不同的安全区域,而接口GE0/0/1不用加入安全区域,即可实现将PC A和PC B划分到不同安全区域的目的文章来源:https://www.toymoban.com/news/detail-788821.html

其具体配置如下:

[FW]vlan 10

[FW-vlan-10]quit

[FW]interface Vlanif 10

[FW-Vlanif10]quit

[FW]vlan 20

[FW-vlan-20]quit

[FW]interface Vlanif 20

[FW-Vlanif20]quit

[FW]interface GigabitEthernet 0/0/1

[FW-GigabitEthernet0/0/1]portswitch

[FW-GigabitEthernet0/0/1]port link-type trunk

[FW-GigabitEthernet0/0/1]port trunk permit vlan 10 20

[FW-GigabitEthernet0/0/1]quit

[FW]firewall zone name trust1

[FW-zone-trust1]set priority 10

[FW-zone-trust1]add interface Vlanif 10

[FW-zone-trust1]quit

[FW]firewall zone name trust2

[FW-zone-trust2]set priority 20

[FW-zone-trust2]add interface Vlanif 20

[FW-zone-trust2]quit

到了这里,关于防火墙技术之安全区域的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!