知识点:

- CMS指纹识别、源码获取方式

- 习惯&配置&特征等获取方式

- 托管资产平台资源搜索监控

如何获取源码

- 直接识别CMS,根据CMS获取网站源码。CMS直接识别工具:

云悉指纹识别平台。 - 识别不了CMS,则通过以下方式获取源码:

- 在网站根目录内(./www/)备份文件,可以访问到;在网站根目录(./www)备份文件,通过ip访问网站或许可以访问到。需要用目录扫描扫出来。

- git源码泄露、SYN源码泄露、composer.json、DS_Store文件泄露等

几种源码泄露方式

前提:识别不了CMS。另外,主要看写注释了的几种泄露方式。

-

Git源码泄露

- 在执行

git init初始化目录的时候,会在当前目录下创建一个.git目录,用来记录代码的变更记录等。发布代码的时候,没有把该目录删除,源代码会直接备份(泄漏)到github上。 - 判断

.git目录存不存在,直接在域名下加/.git。如果显示403,就使用githack获取.git文件。 - 漏洞利用工具githack

- 在执行

-

composer.json——PHP特性

composer.json相当于一个php的配置文件。使用方法:直接在域名后面加./composer.json,可能获取到网站使用的CMS和其他版本信息。 -

SYN源码泄露

原理与Git源码泄露的原理相同。判断方式:在域名后面直接加.svn/entries。如果存在,就利用SvnHack获取源码文件。SvnHack -

DS_Store文件泄露

- Mac下Finder用来保存如何展示文件/文件夹的数据文件,每个文件夹对应一个。如果将

.DS_Store上传部署到服务器,可能造成文件目录结构泄露,特别是备份文件、源代码文件。 - 漏洞利用工具ds_store_exp

- Mac下Finder用来保存如何展示文件/文件夹的数据文件,每个文件夹对应一个。如果将

-

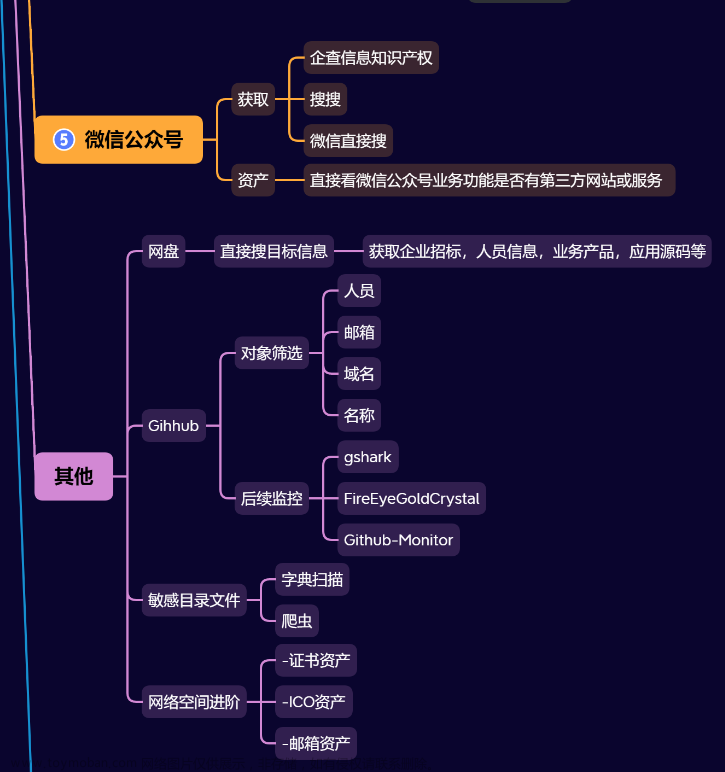

Github源码泄露

- 查看网站数据包中加载的js文件,可以发现一些域名、邮箱,github搜索获取到的域名、邮箱。

- 使用谷歌语法,例如:

site:github.com smtp; site:github.com smtp @qq.com ; site:github.com smtp @qq.com

-

hg源码泄露

-

网站备份压缩文件

-

WEB-INF/web.xml泄露——Java特性

- 该文件实际情况下,帮助有限,仅限于CTF。

- web.xml存储文件路径,需要配合下载漏洞。

-

CVS泄露

-

Bzr泄露

Web源码泄漏资料文章来源:https://www.toymoban.com/news/detail-789918.html

CMS识别参考资料文章来源地址https://www.toymoban.com/news/detail-789918.html

到了这里,关于7、信息打点——资产泄露&CMS识别&Git监控&SVN&DS_Store&备份的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[网鼎杯 2018]Comment git泄露 / 恢复 二次注入 .DS_Store bash_history文件查看](https://imgs.yssmx.com/Uploads/2024/02/736565-1.png)